Proficiency

混合雲 - VPN 串連雲地環境

前言

當今許多企業選擇採用混合雲作為他們的網路環境。

雖然全雲端是未來的趨勢,且雲端環境在安全性和穩定性方面相較於地端機房有明顯優勢。

然而,多數企業仍然希望內部資料能保存在自己的地端機房中。

採用混合雲架構也有許多好處:

- 靈活性和擴展性:混合雲允許企業根據需求彈性擴展或縮減資源,避免過度或不足的資源配置。

- 成本效益:企業可以選擇性地將部分工作負載轉移到雲端,避免大量硬體投入,降低資本支出。

- 提升災難恢復和業務連續性:混合雲有助於在地端發生災難時迅速恢復業務運作,並提升資料的安全性和可用性。

- 更高的數據安全性和合規性:敏感資料可保留在地端,滿足合規要求,同時利用雲端的安全特性保護其他數據。

- 改進的性能和響應速度:延遲敏感的應用和數據保留在地端,確保更快速的訪問和響應速度。

- 支援現有基礎設施:無需完全拋棄現有的IT基礎設施,降低轉移到雲端的成本和風險。

這篇文章將介紹如何使用 VPN 串接雲端及地端環境,以實現兩者之間的無縫連接。

本篇是以企業常用的雲端 GCP Cloud VPN 及地端 Fortigate 防火牆實現雲地連接。

操作步驟

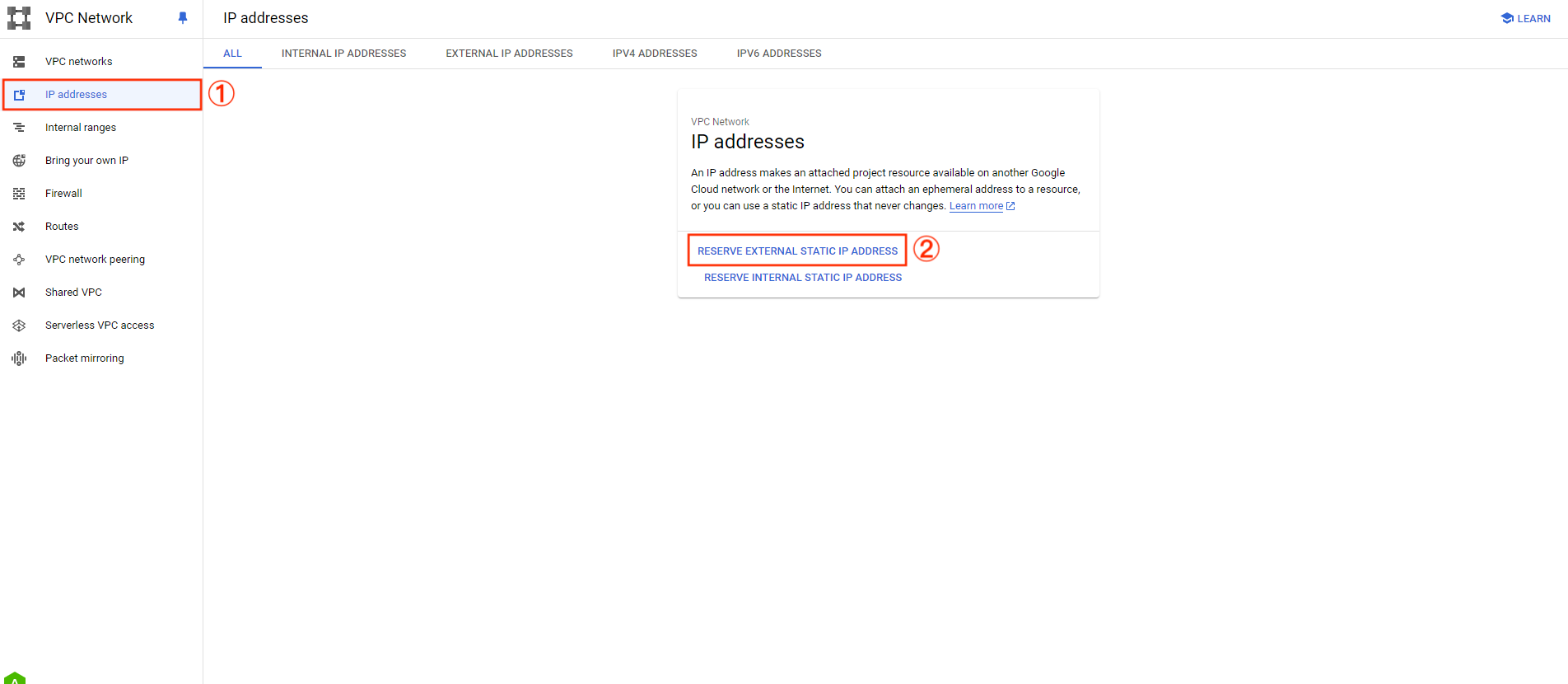

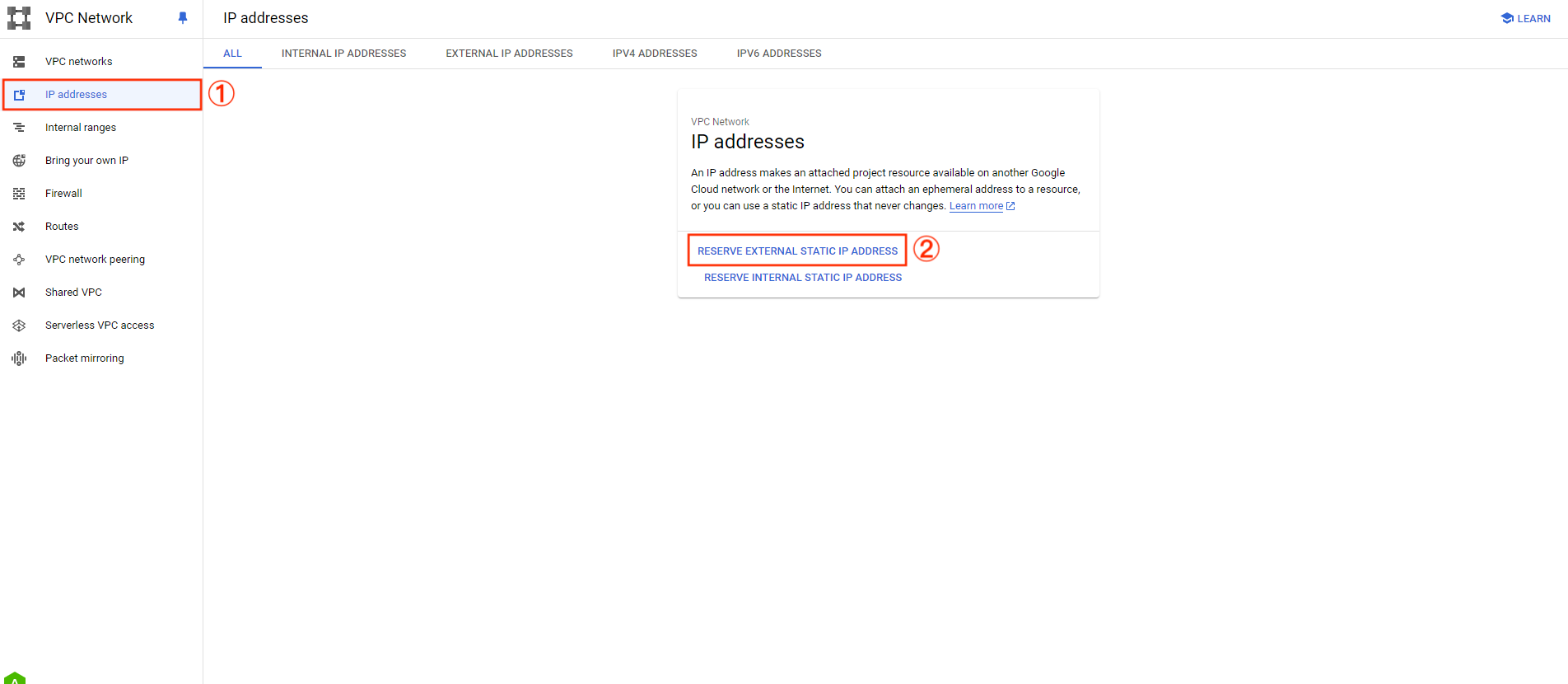

雲端建立一個固定 IP

用於串接地端網路通道(VPN Tunnel)的對外連線。

- 至 VPC Network,IP addresses 頁面,點擊 RESERVE EXTERNAL STATIC IP ADDRESS

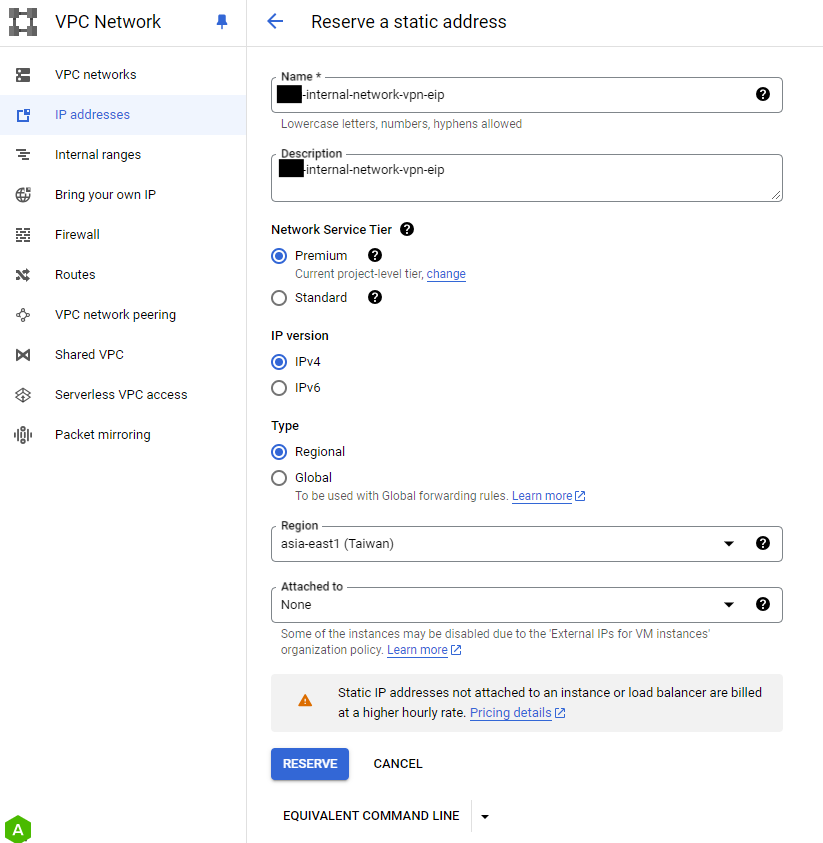

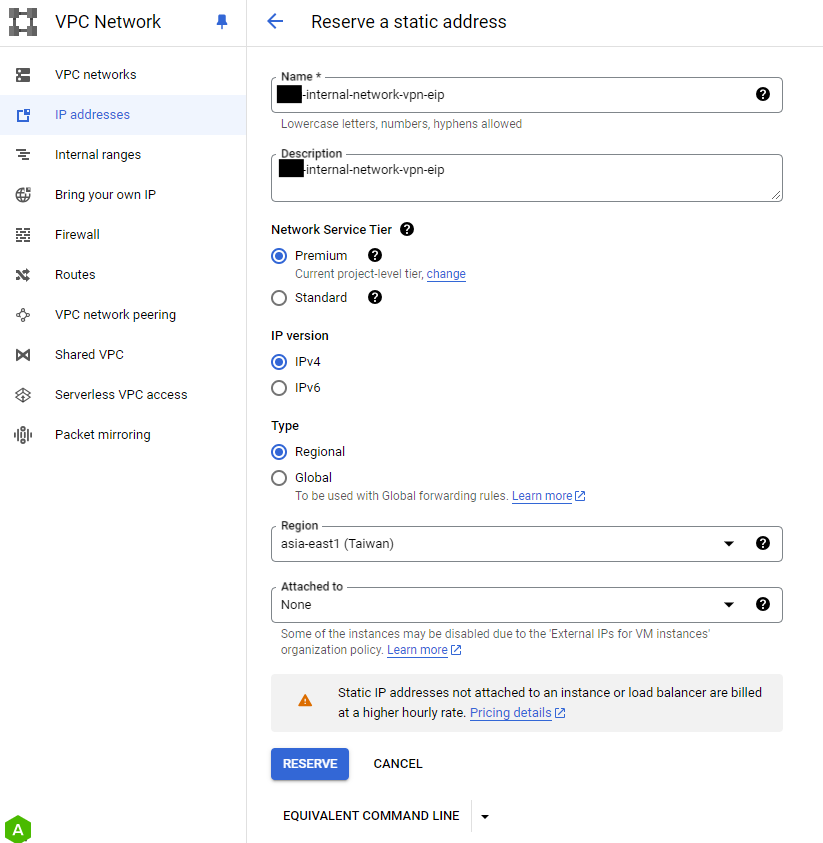

- 輸入固定 IP 資訊,可依照截圖操作,完成後點擊下方 RESERVE

由於部分內容涉及敏感信息,所以選擇在文章中加以遮蔽

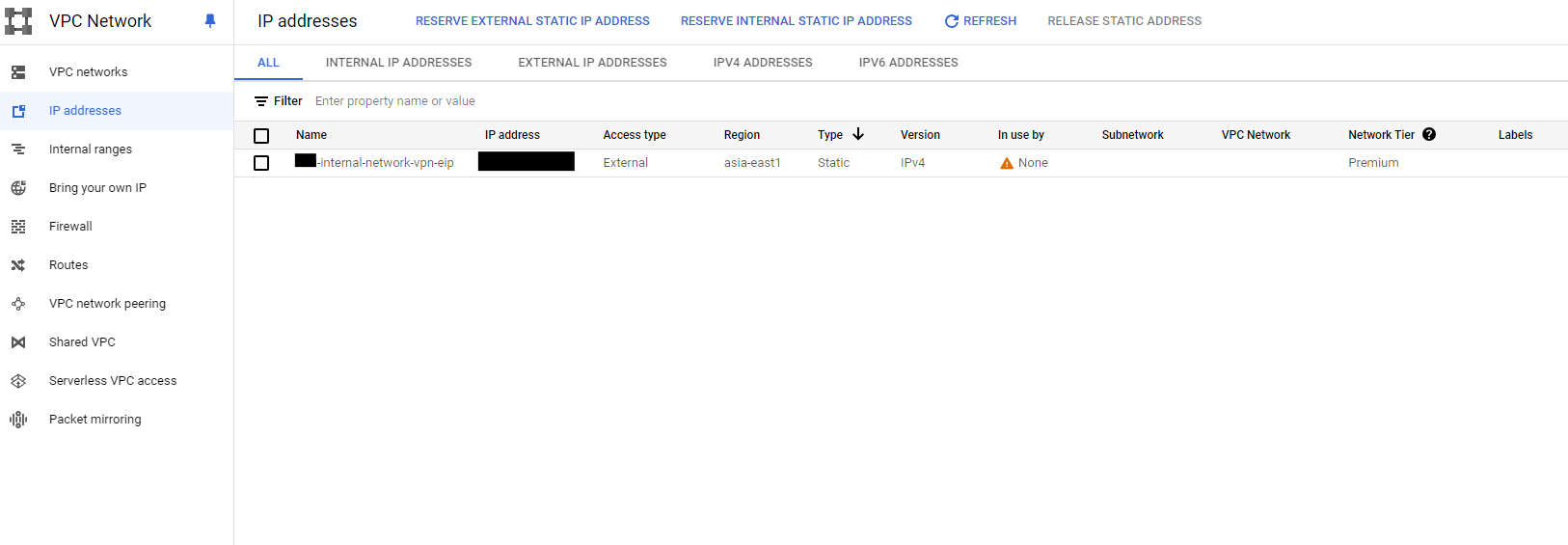

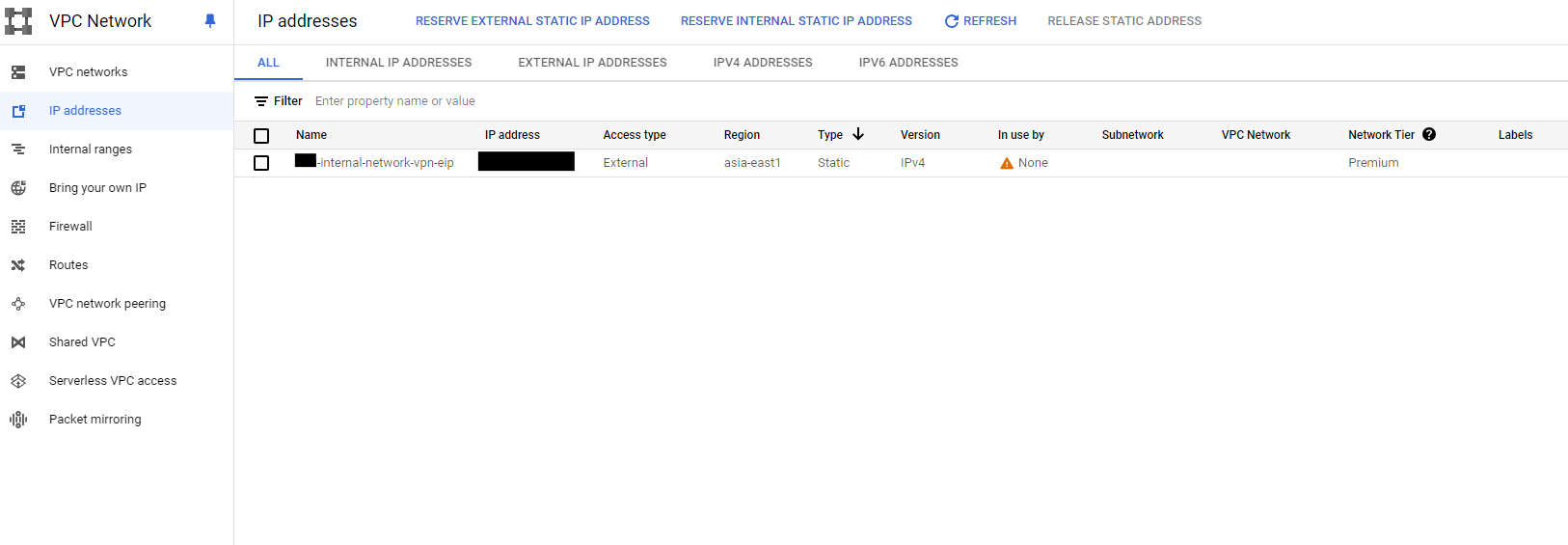

- 成功保留了一個固定 IP!

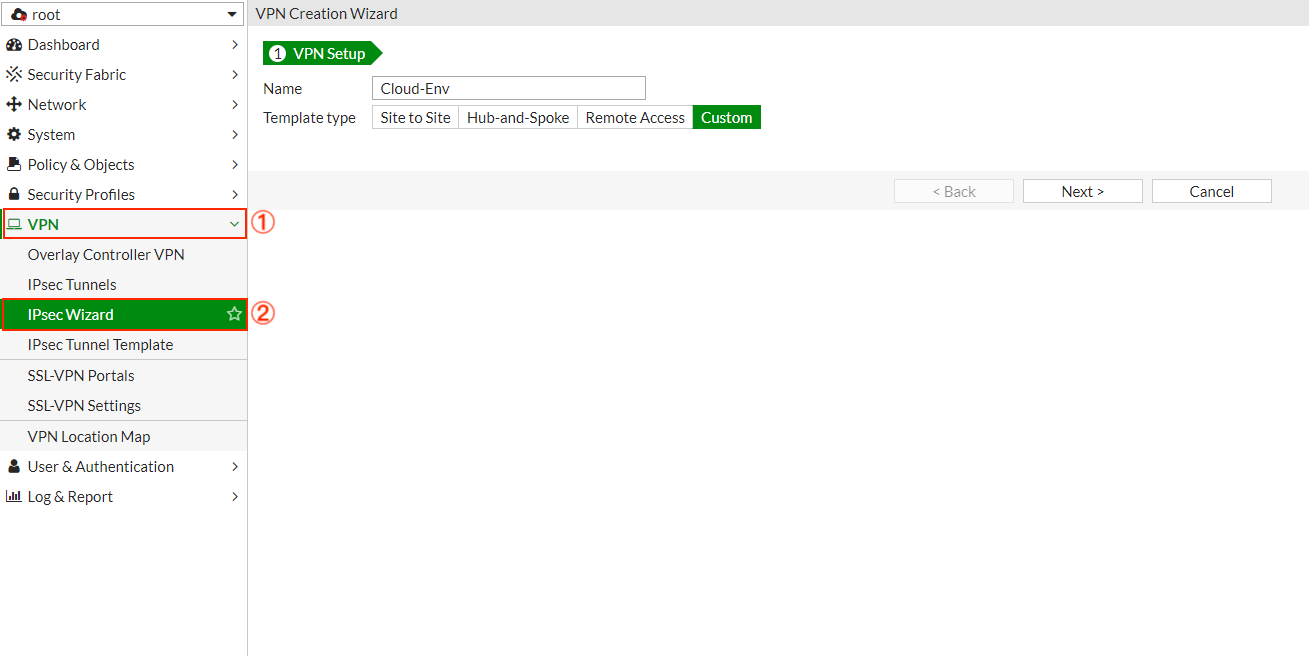

地端建立 VPN Tunnel

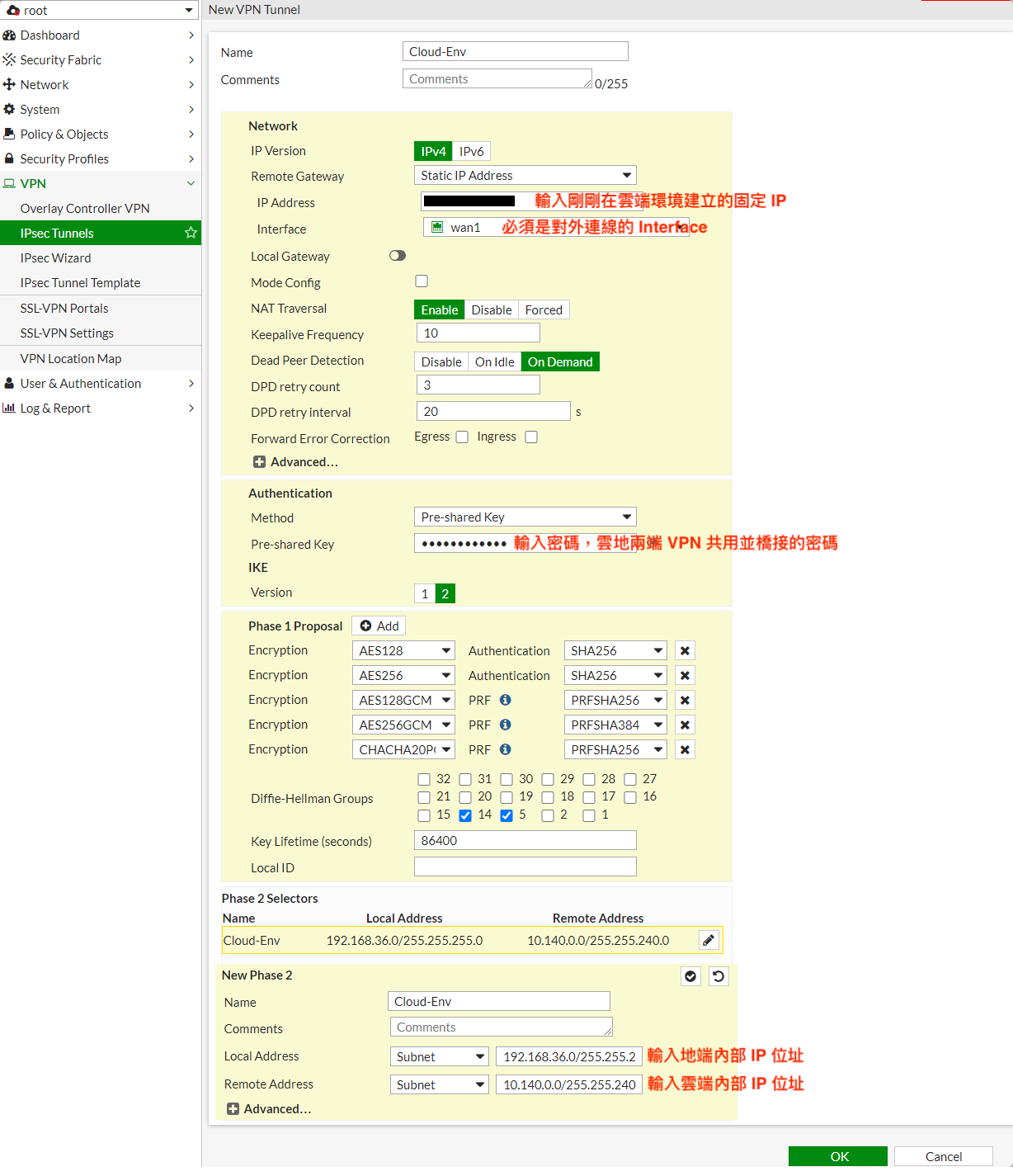

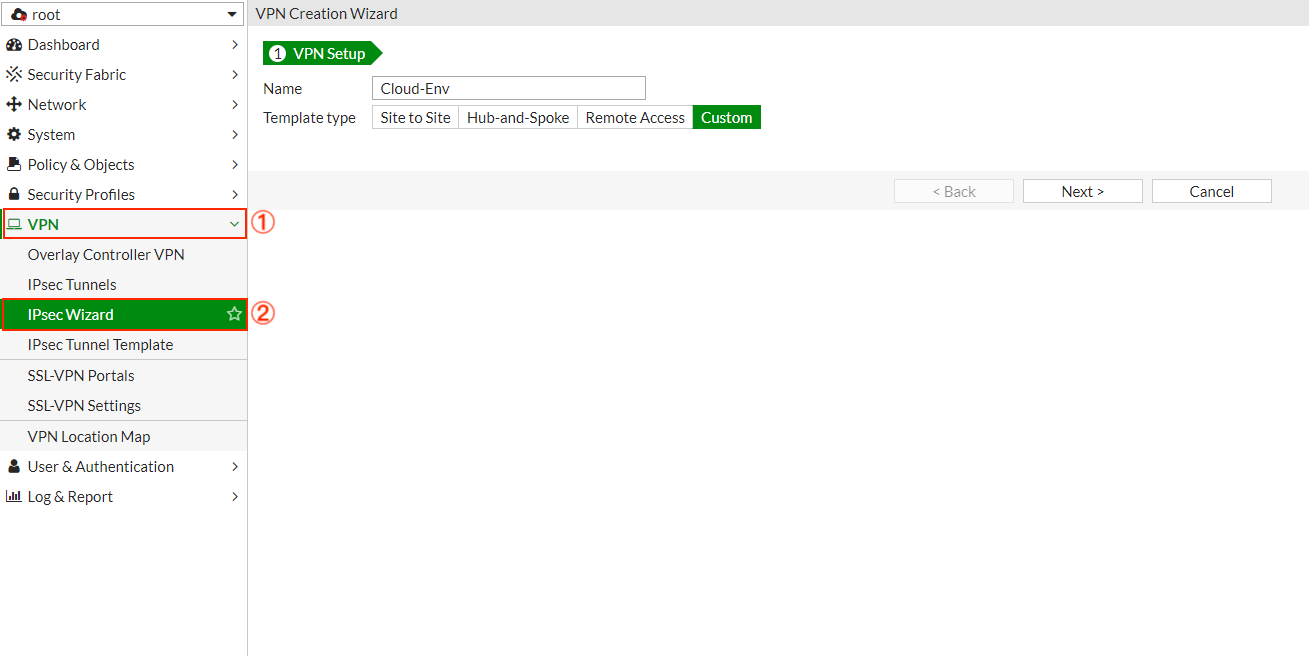

- 登入地端 Fortigate 防火牆介面,VPN 項目,IPsec Wizard 頁面,進行 VPN 設定

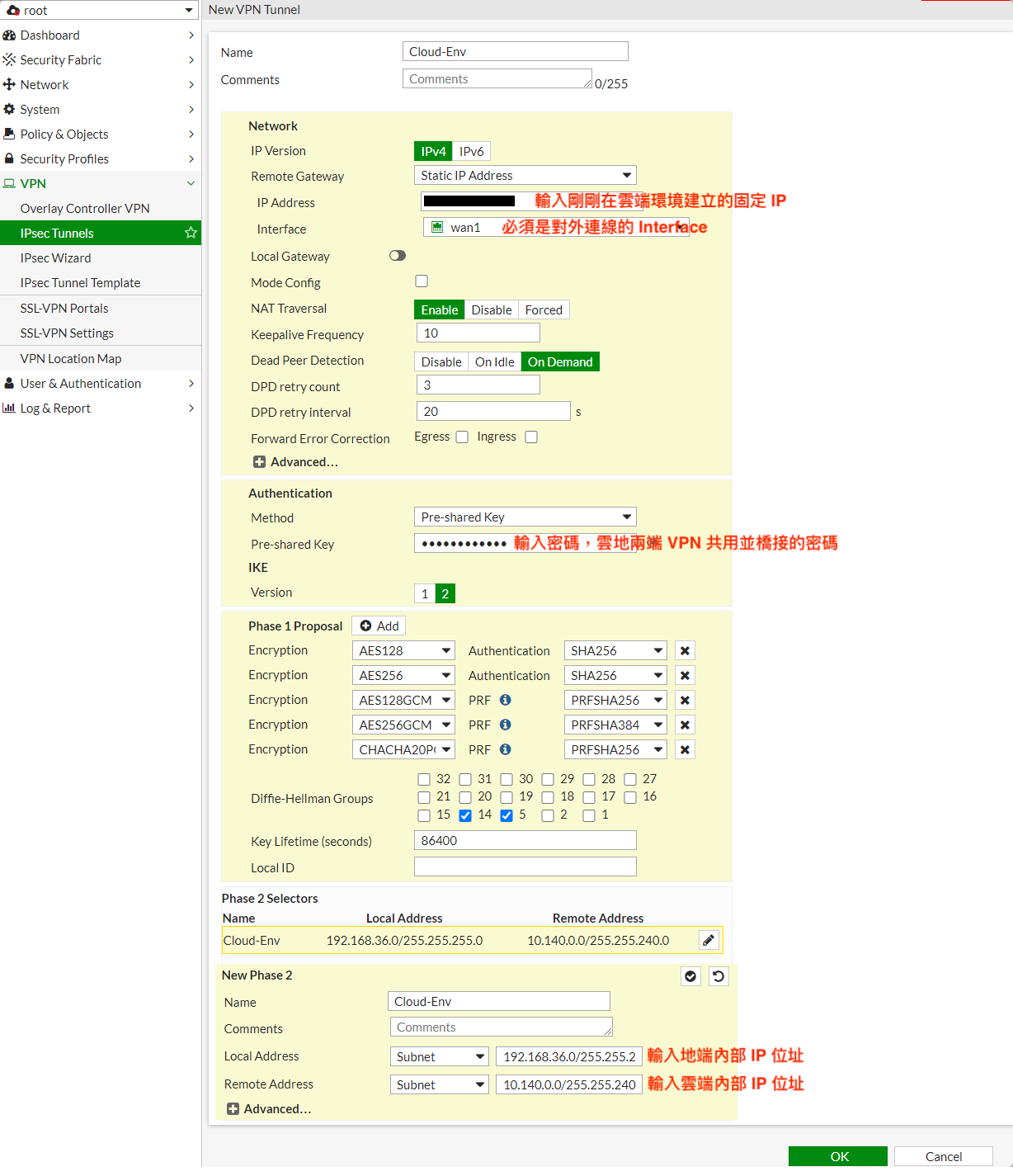

- 依照各區塊進行設定,可參考截圖內容及說明進行設定,未說明部分,保留預設即可,完成後點擊下方 OK

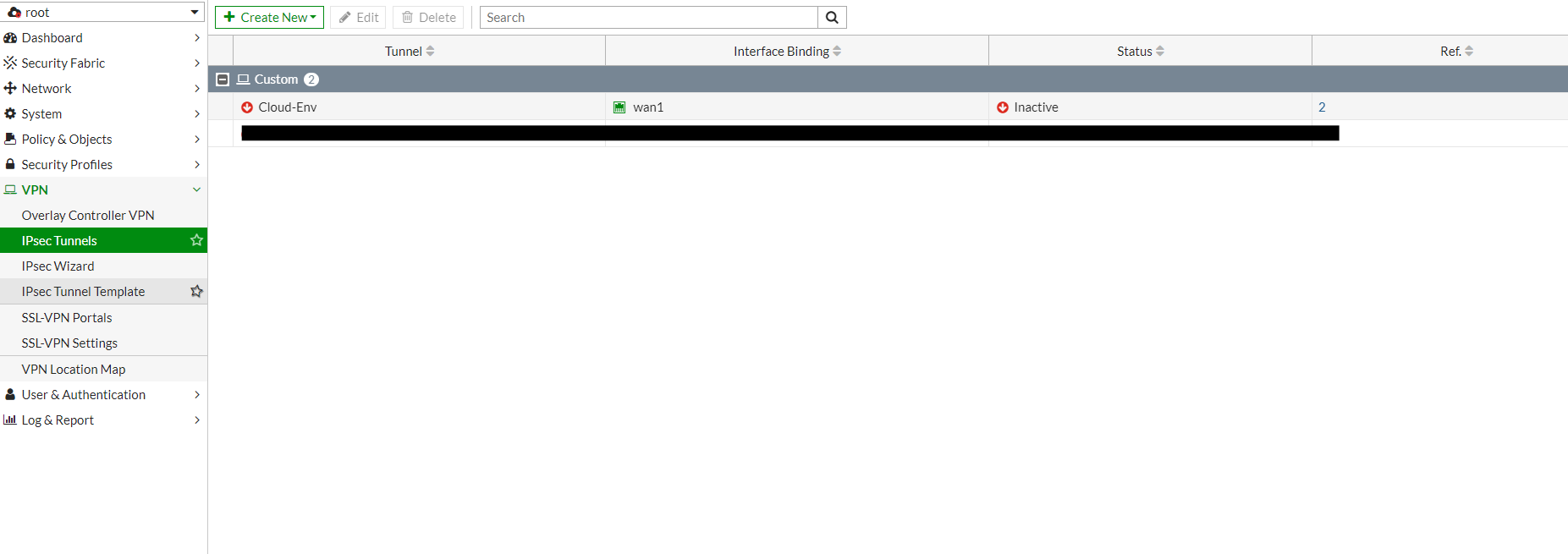

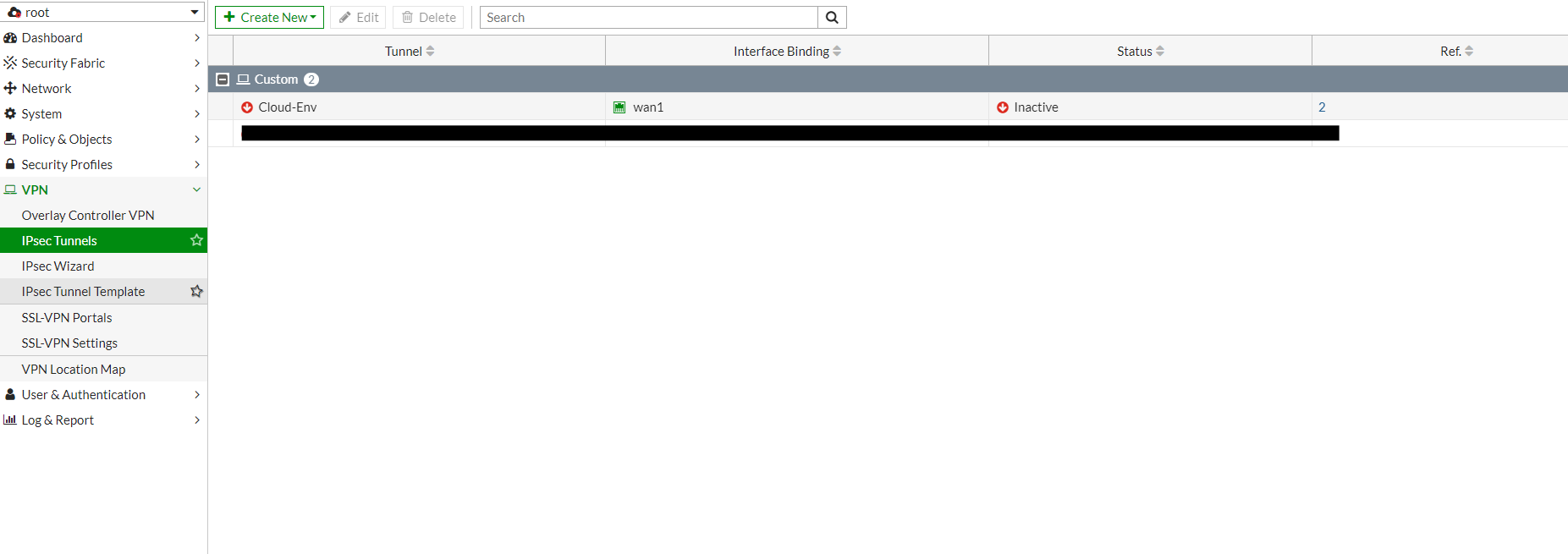

- 可看到 VPN 建立完成,因尚未和雲端環境連接,所以會是未啟用狀態

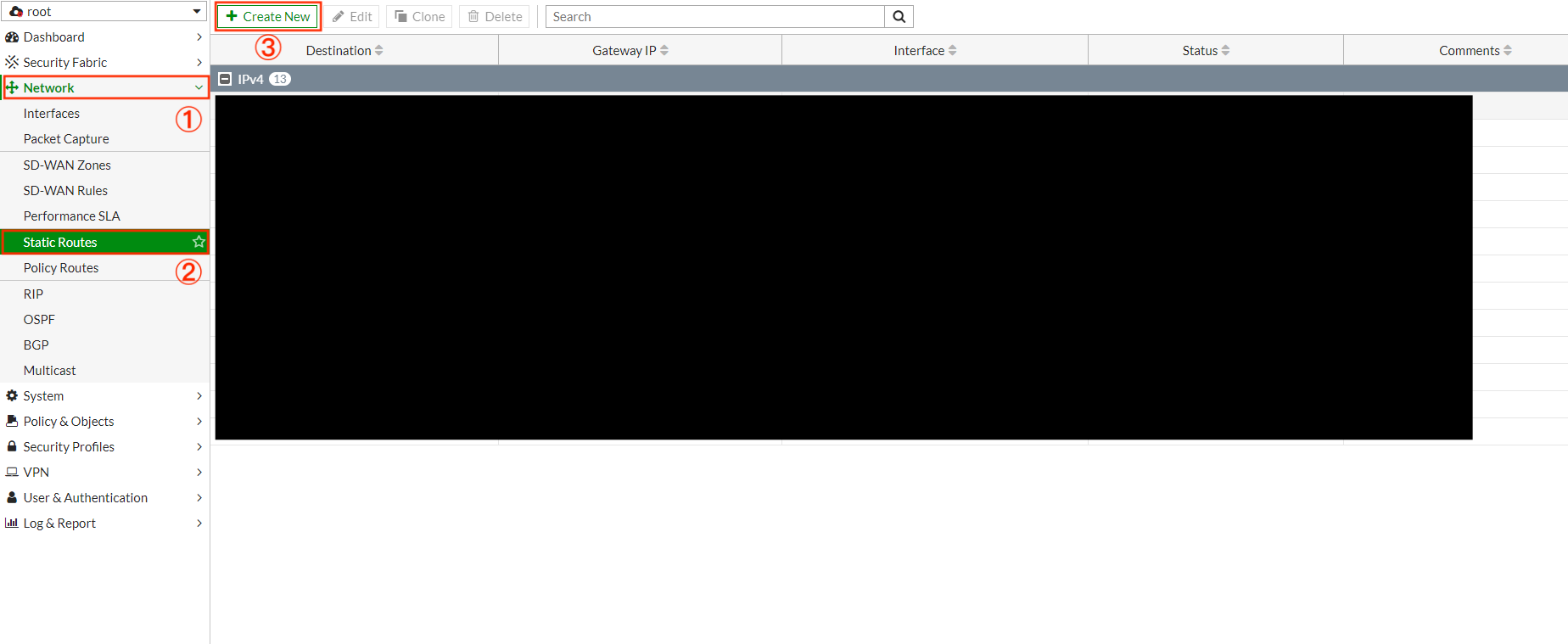

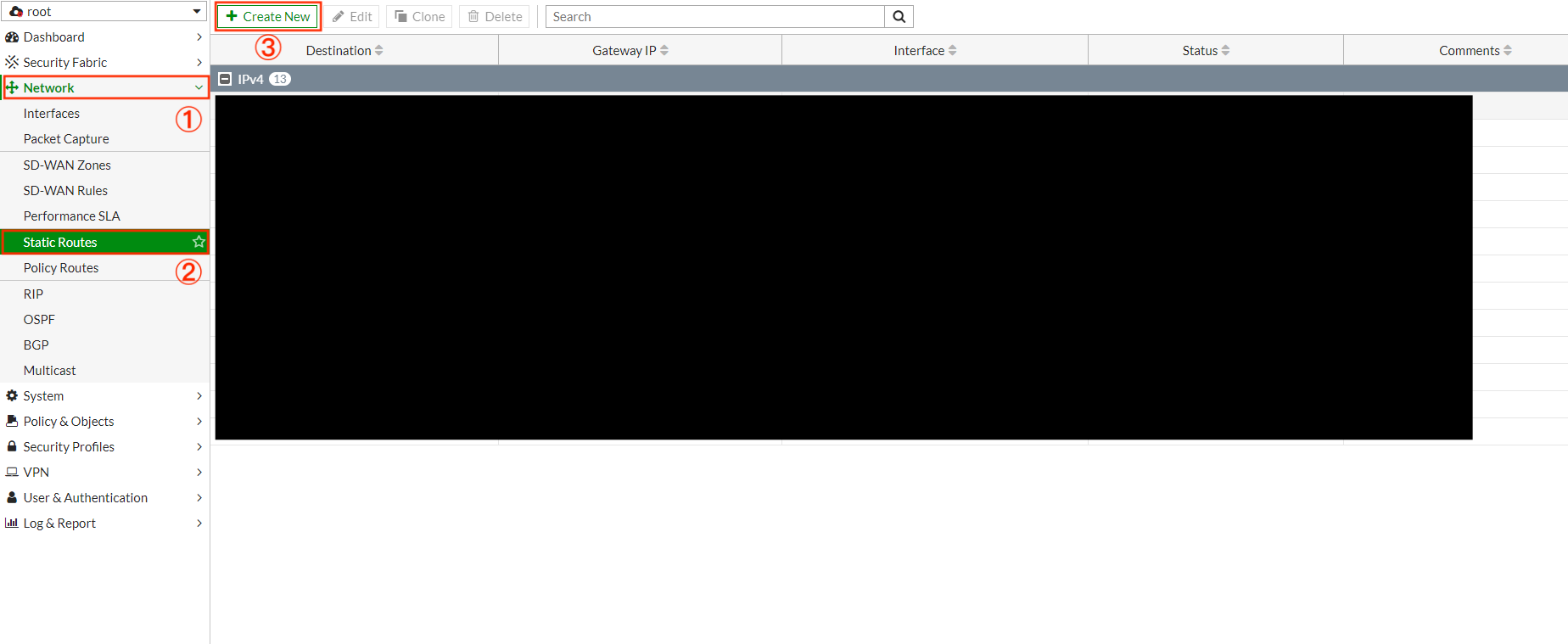

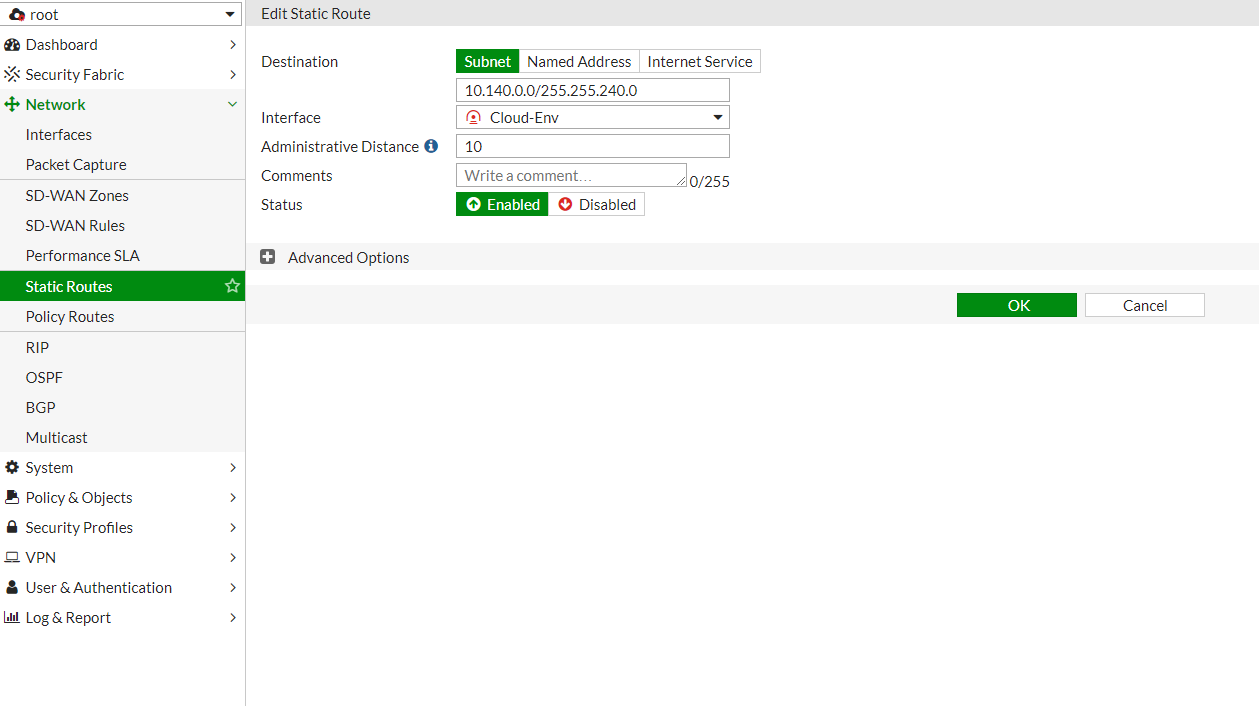

- 至 Network,Static Routes 頁面,點擊上方 Create New,設定 VPN Tunnel 的靜態路由

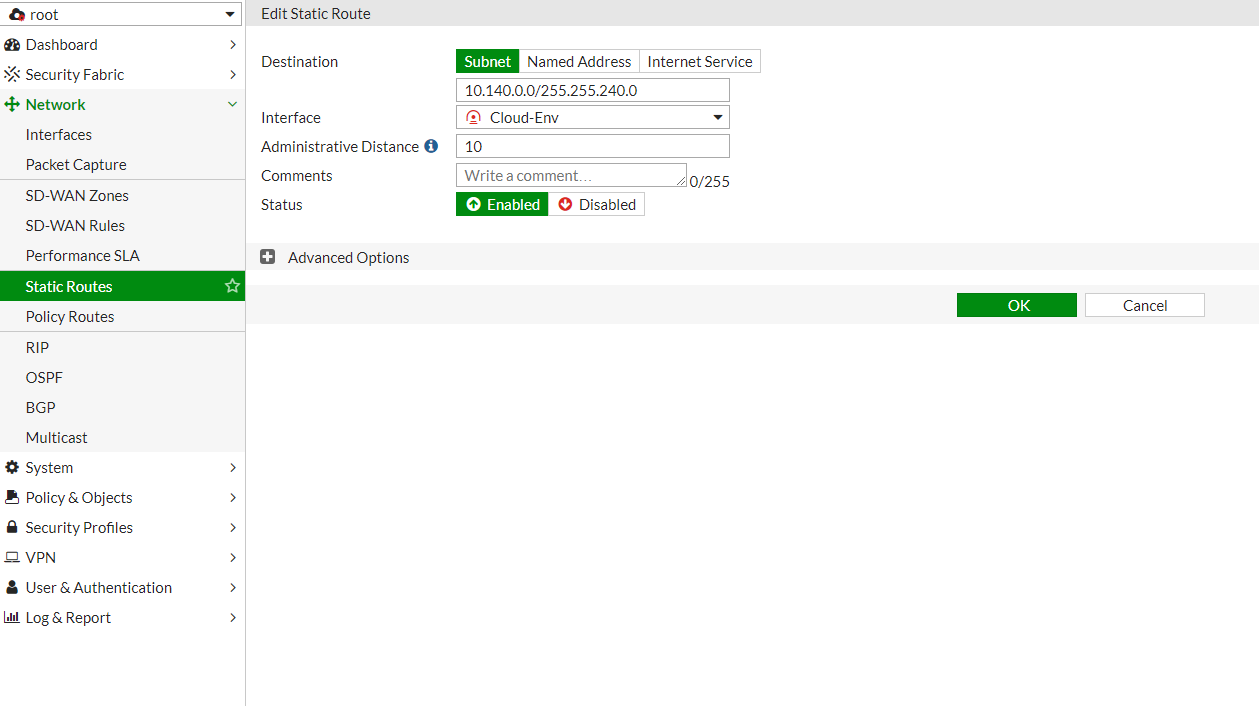

- Destination 欄位,輸入要和地端環境連接的雲端環境子網段(Subnet),Interface 欄位,選擇剛剛建立的 VPN Tunnel,完成後點擊 OK

-

建立成功!

-

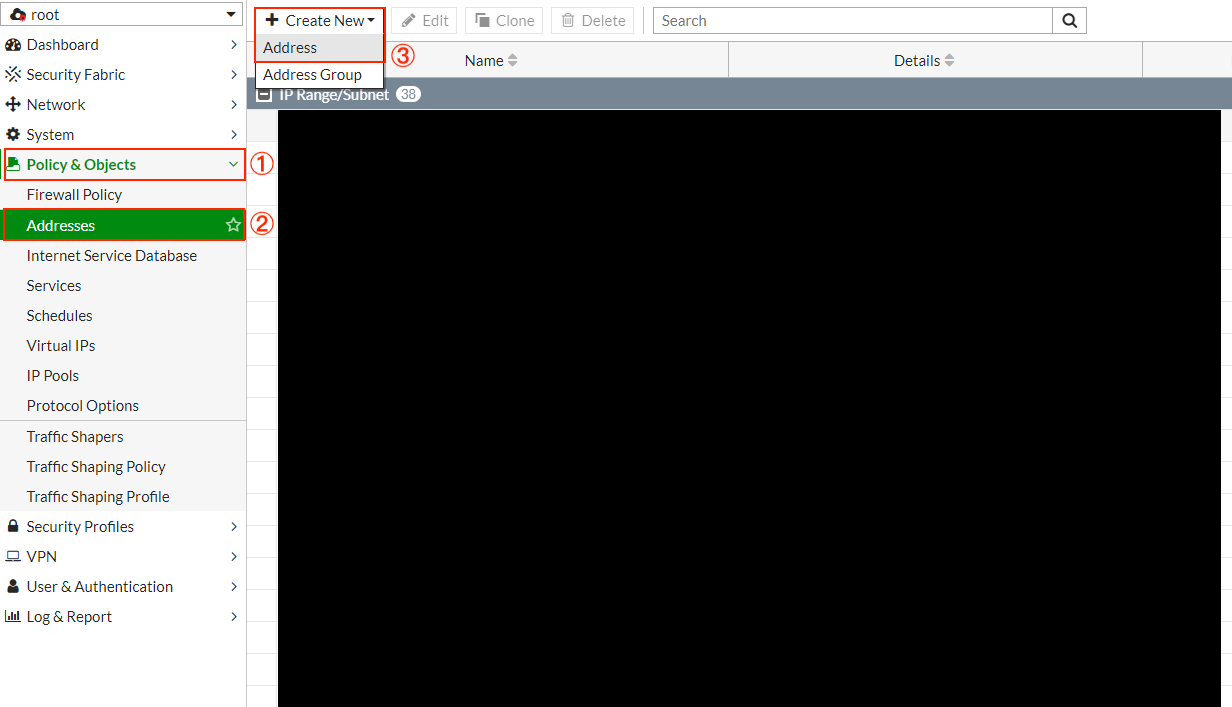

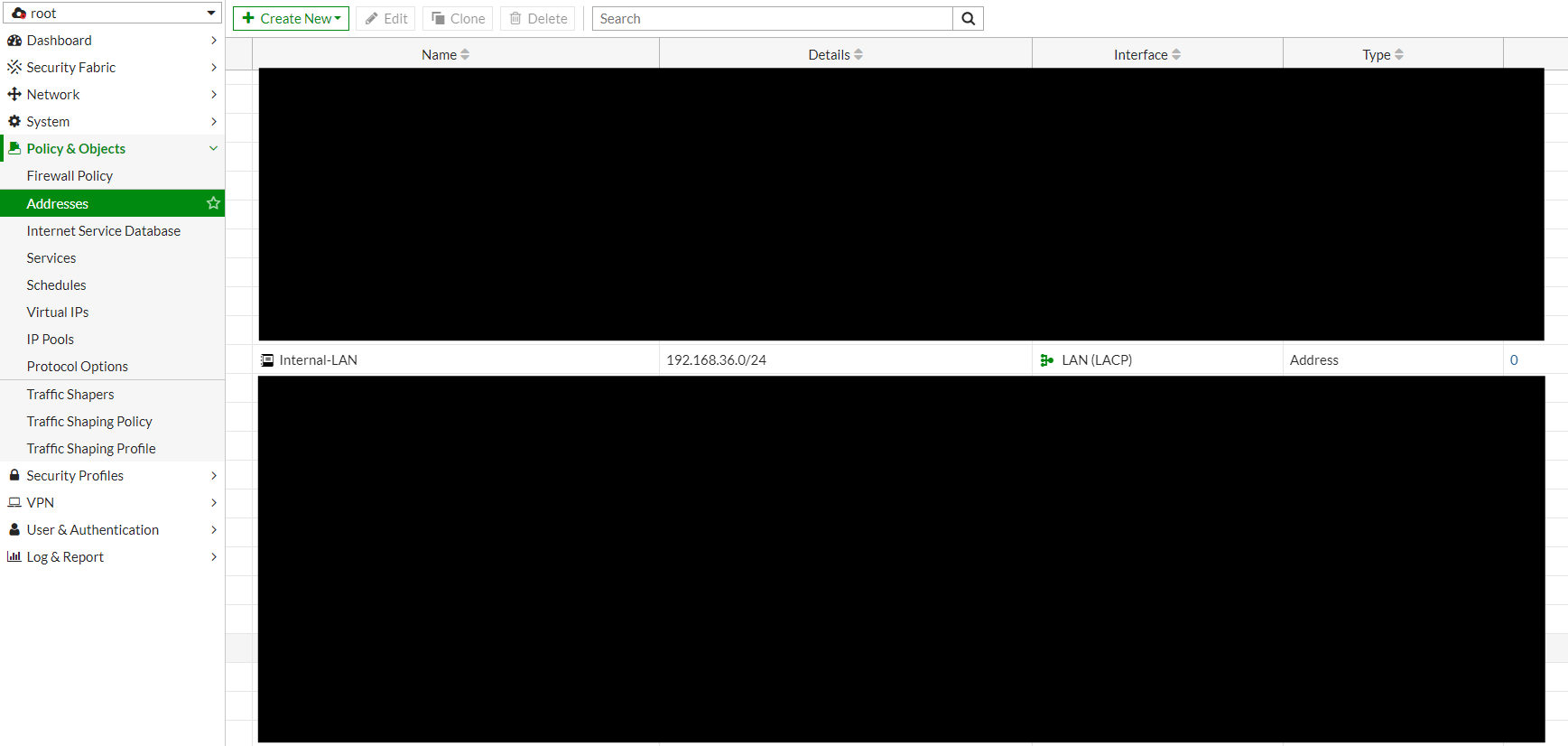

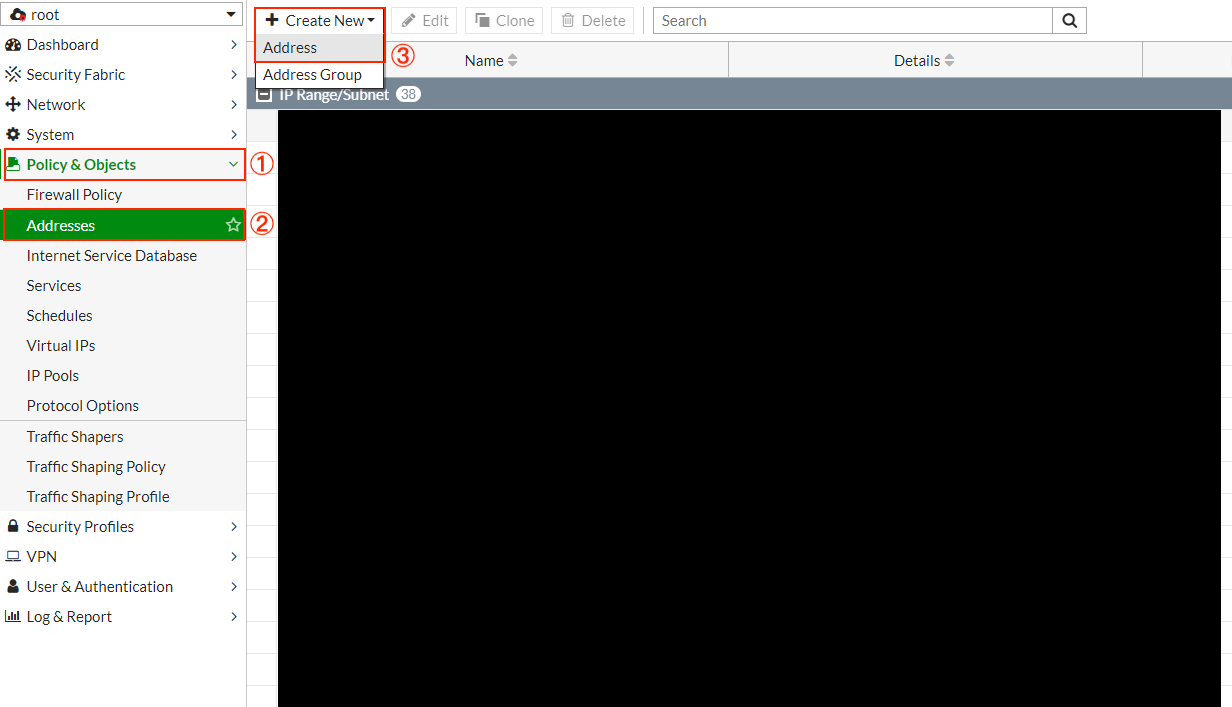

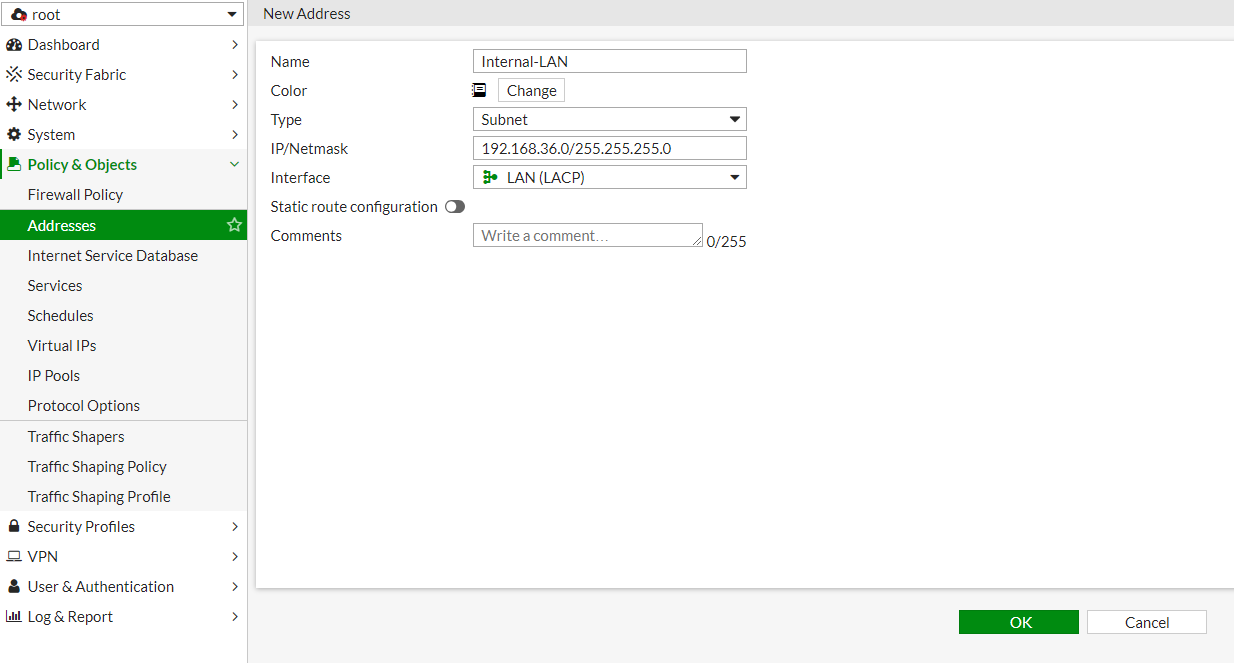

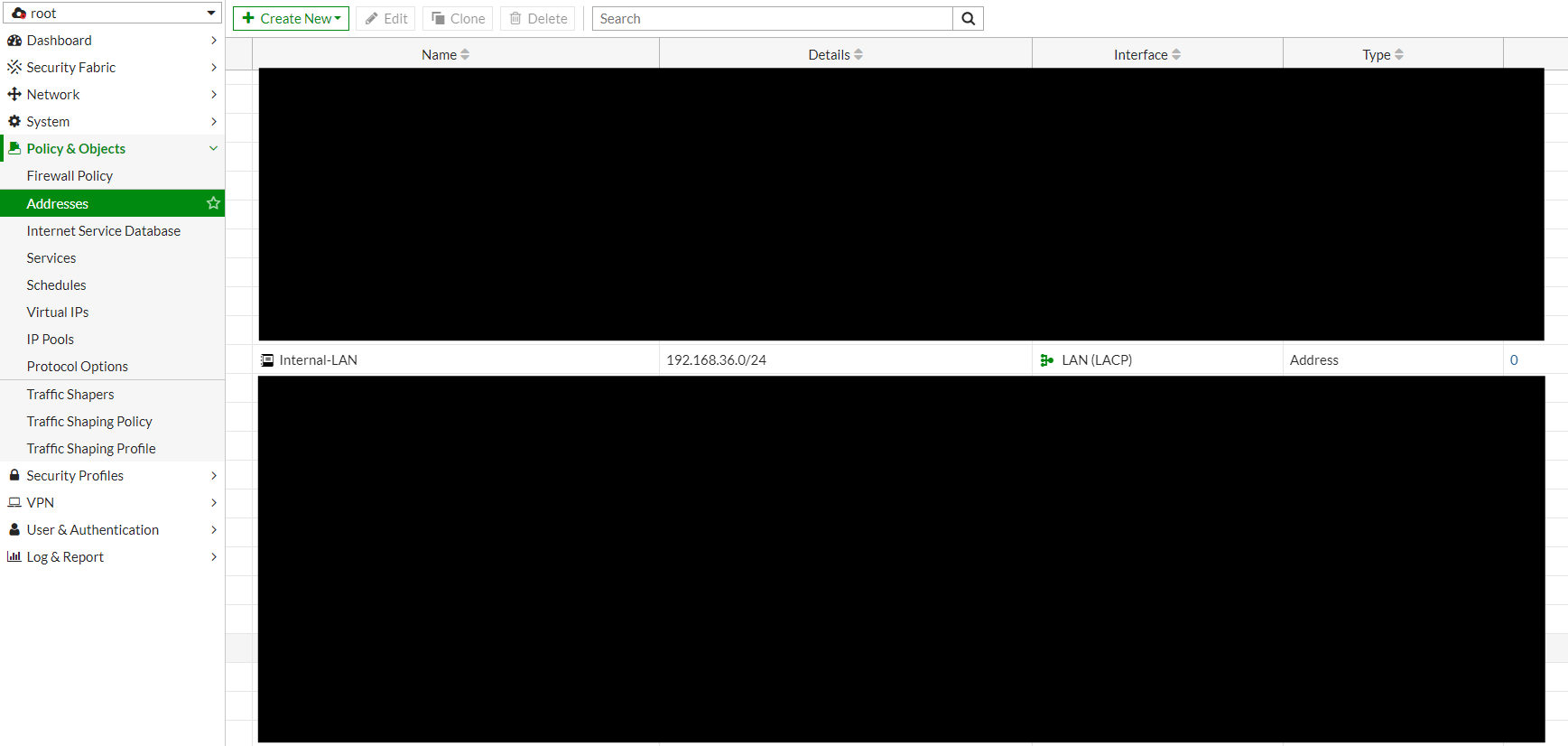

接下來到 Policy & Objects,Addresses 頁面,點擊上方 Create New -> Address,建立雲端、地端共兩個網路環境的網段資訊,為後續設定防火牆政策的時候,提供標的

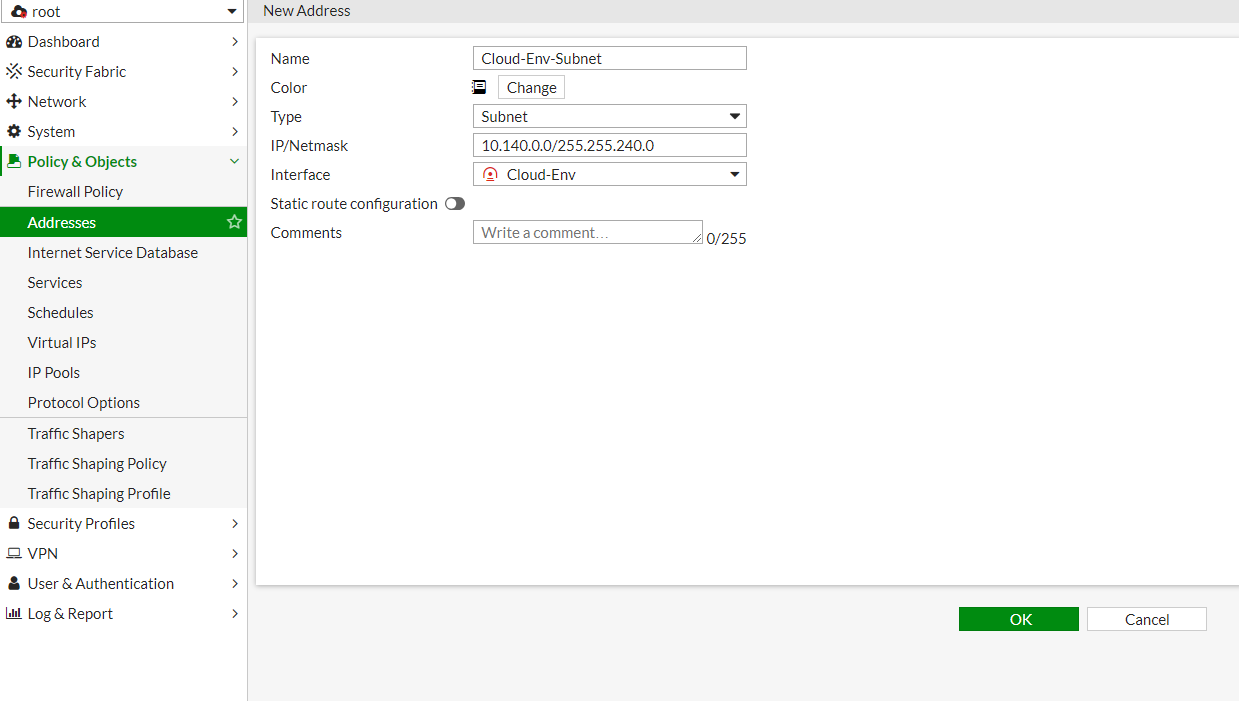

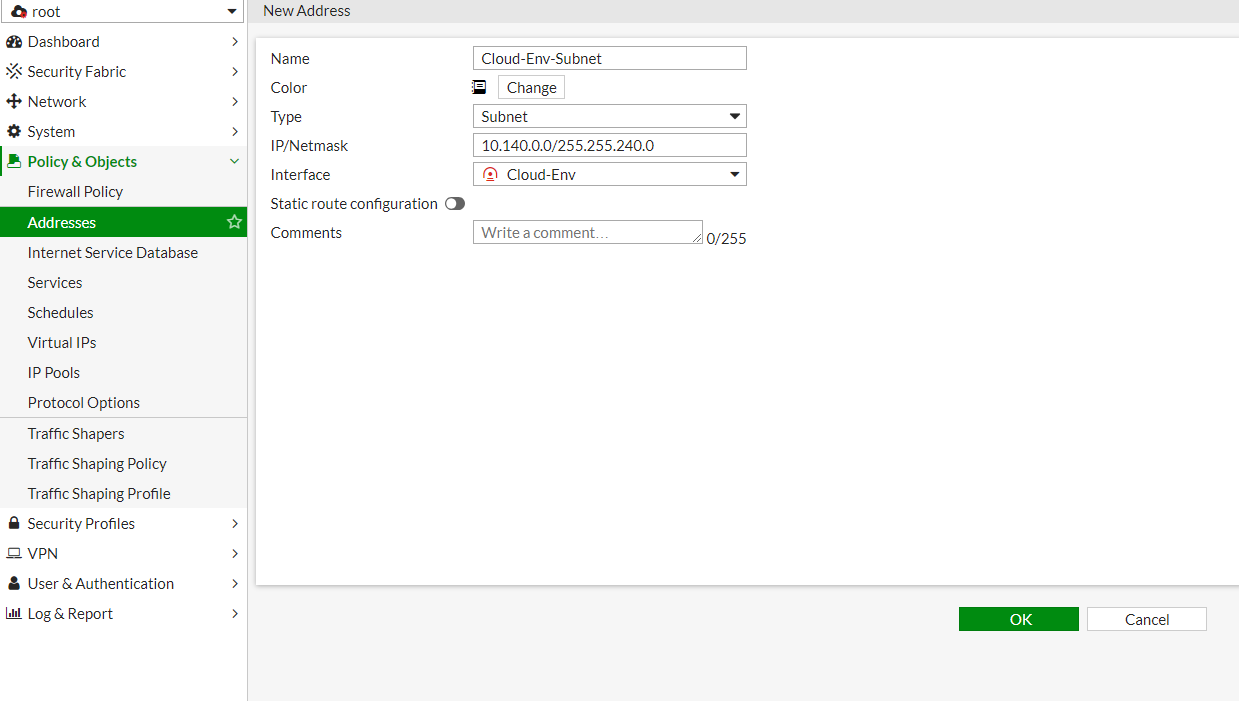

- 先建立雲端環境的網段資訊,IP/Netmask 欄位,輸入雲端環境的網段,Interface 欄位,選擇剛剛建立的 VPN Tunnel,完成後點擊右下方 OK

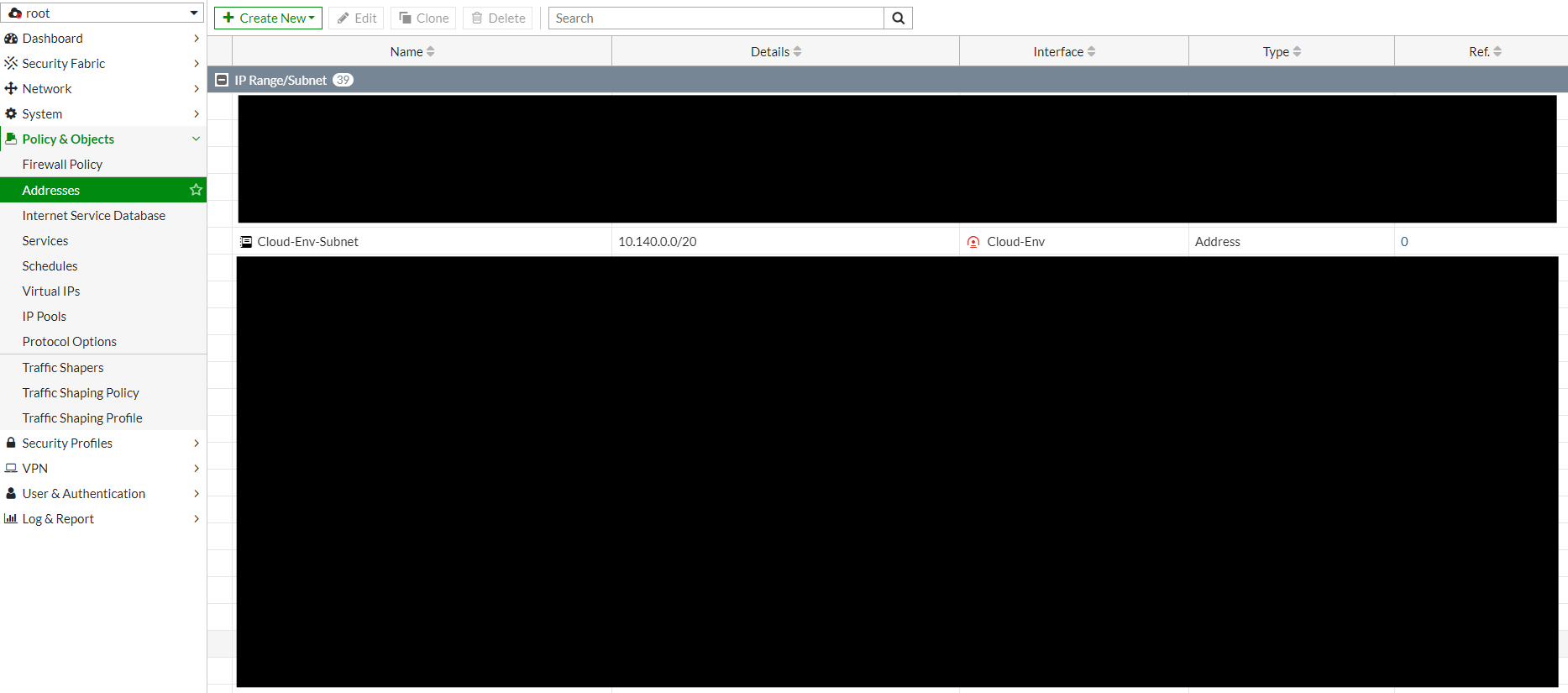

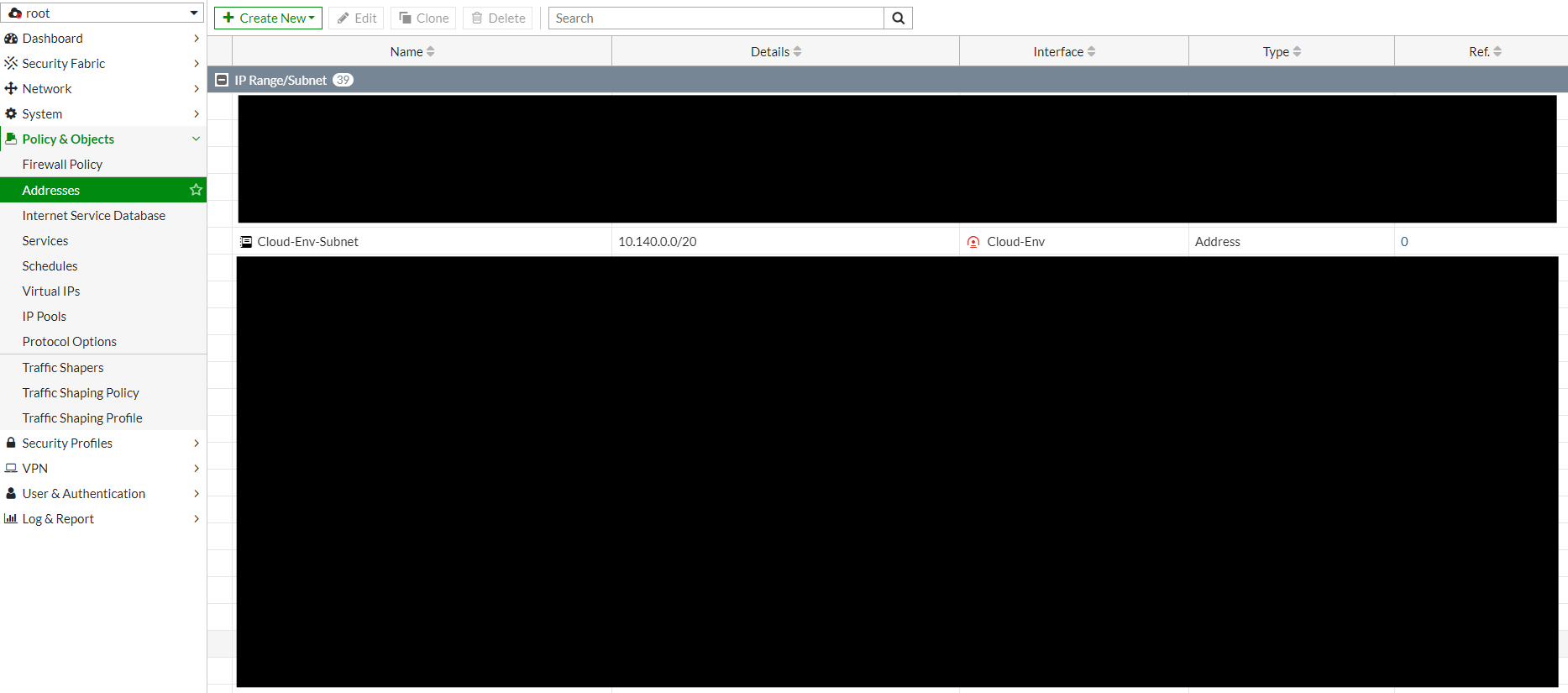

- 建立完成!

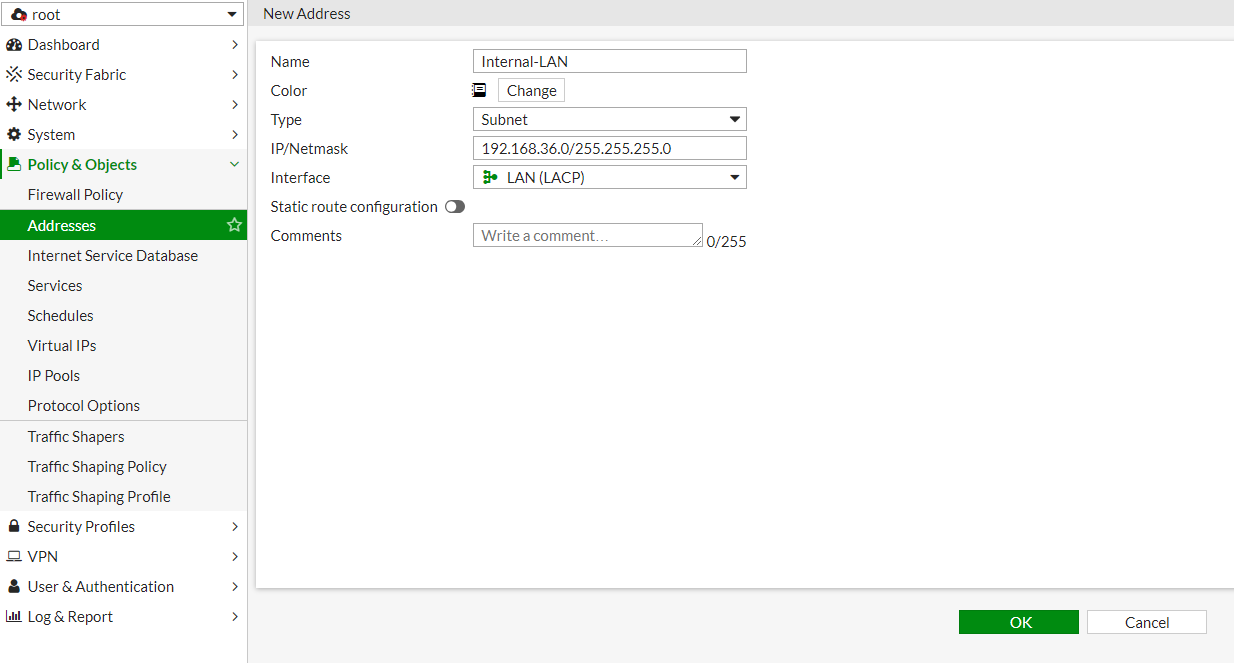

- 再點擊上方 Create New -> Address,建立地端環境的網段資訊,IP/Netmask 欄位,輸入地端環境的網段,Interface 欄位,選擇 LAN,LAN 是內部網路能夠互相連線很重要的設定,使用者操作前須了解自身環境網路架構,圖片上的設定可能會與您的有所不同,完成後點擊右下方 OK

- 建立完成!

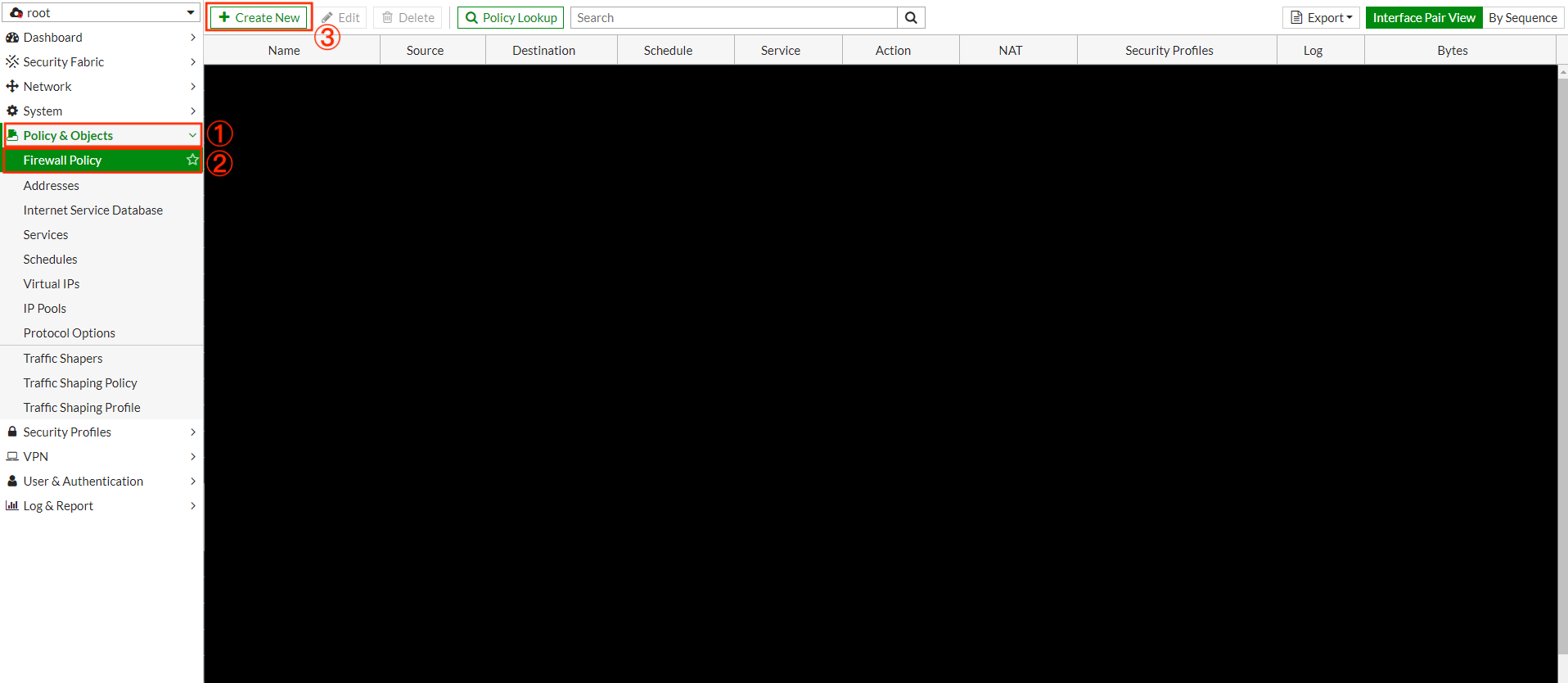

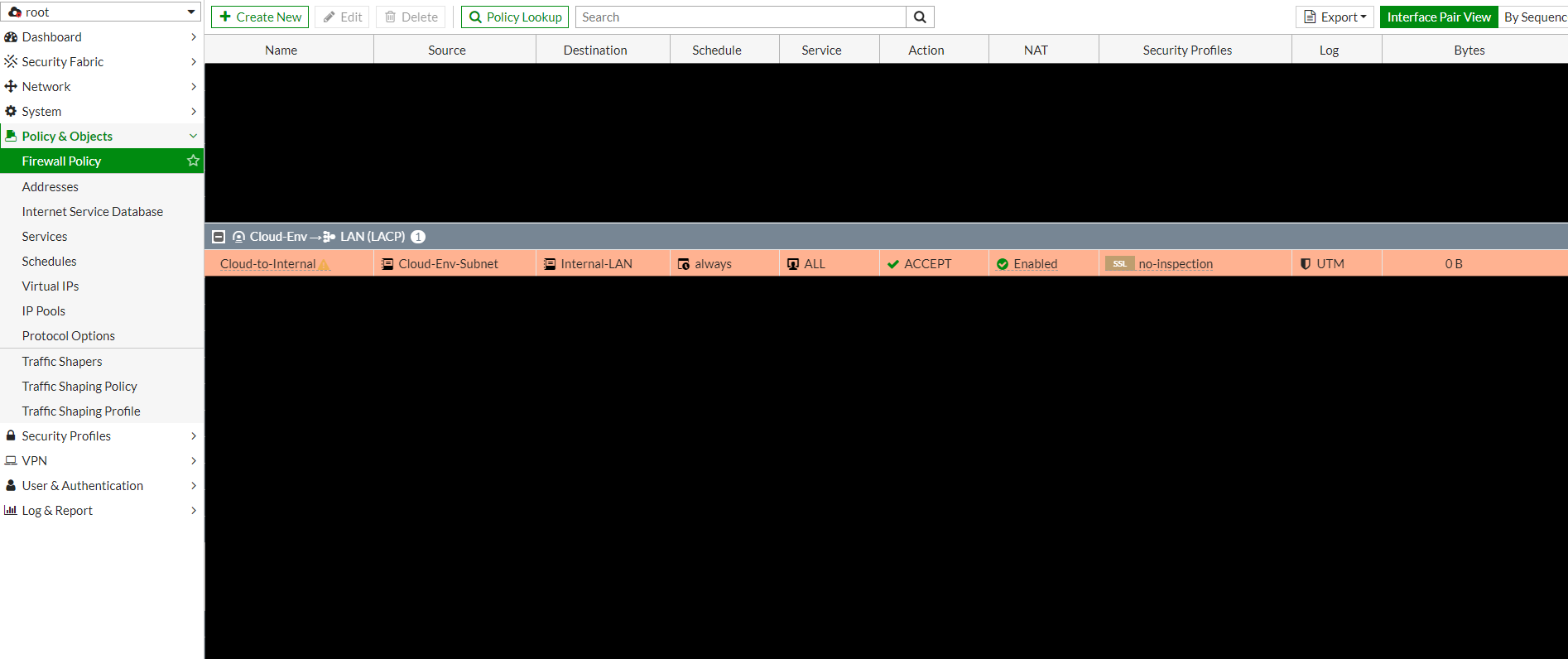

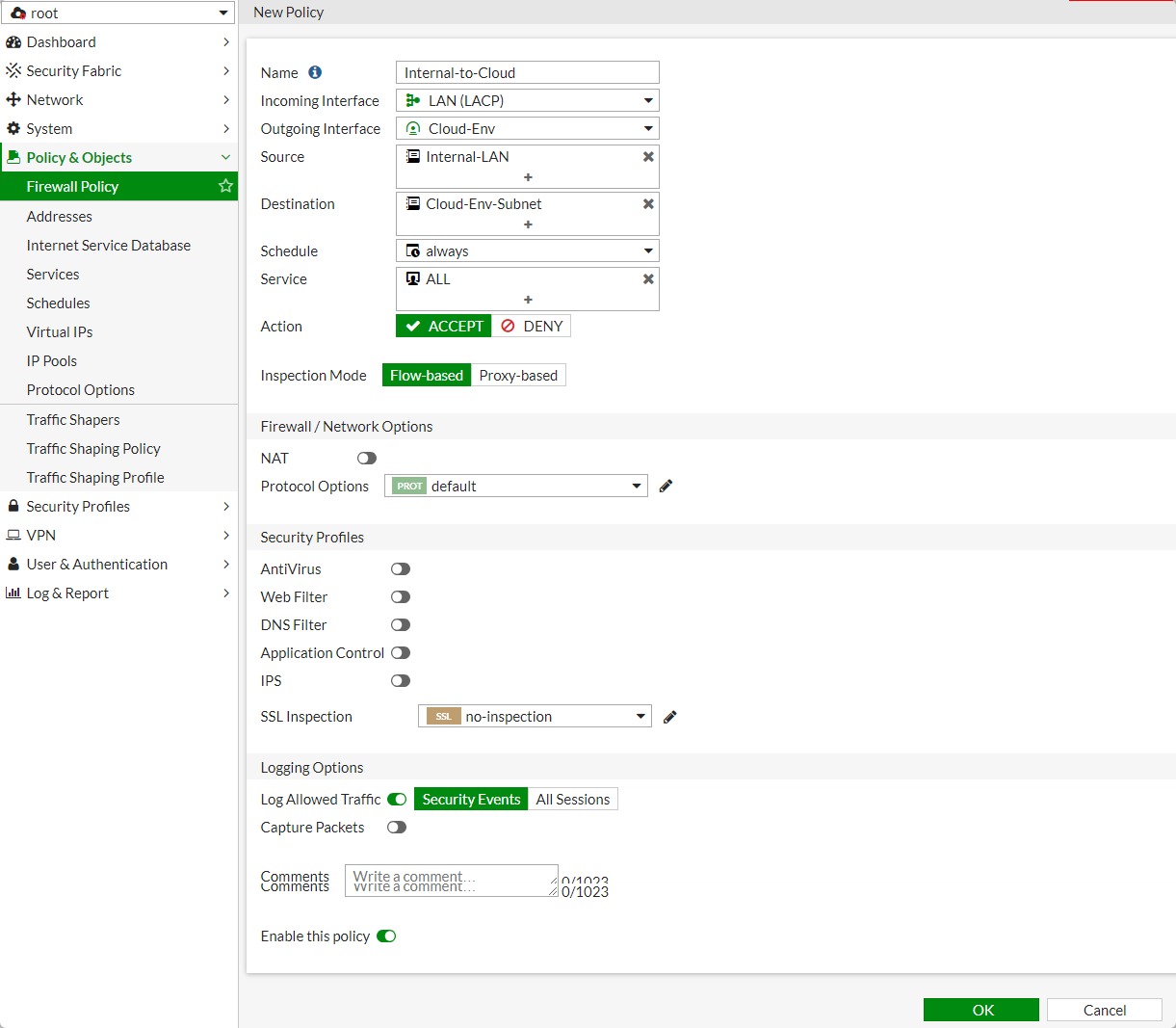

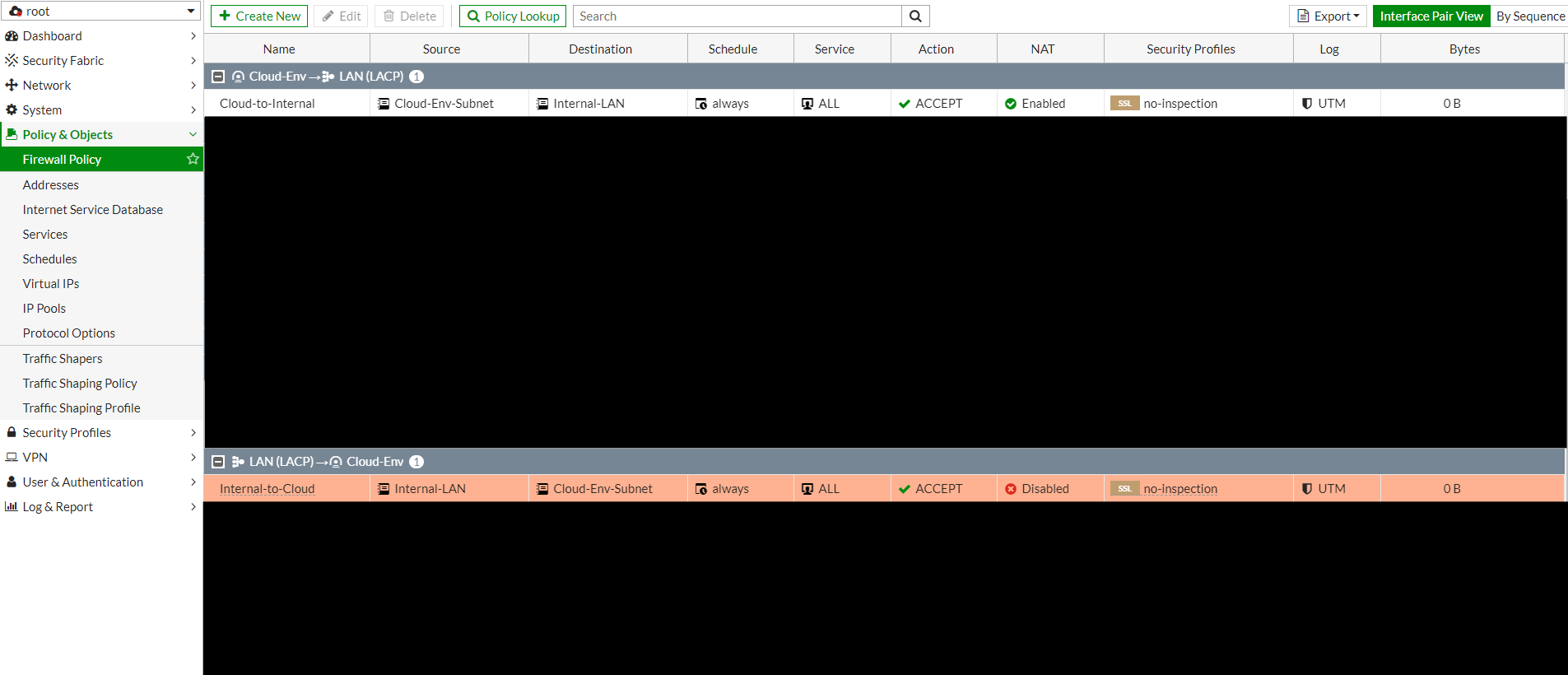

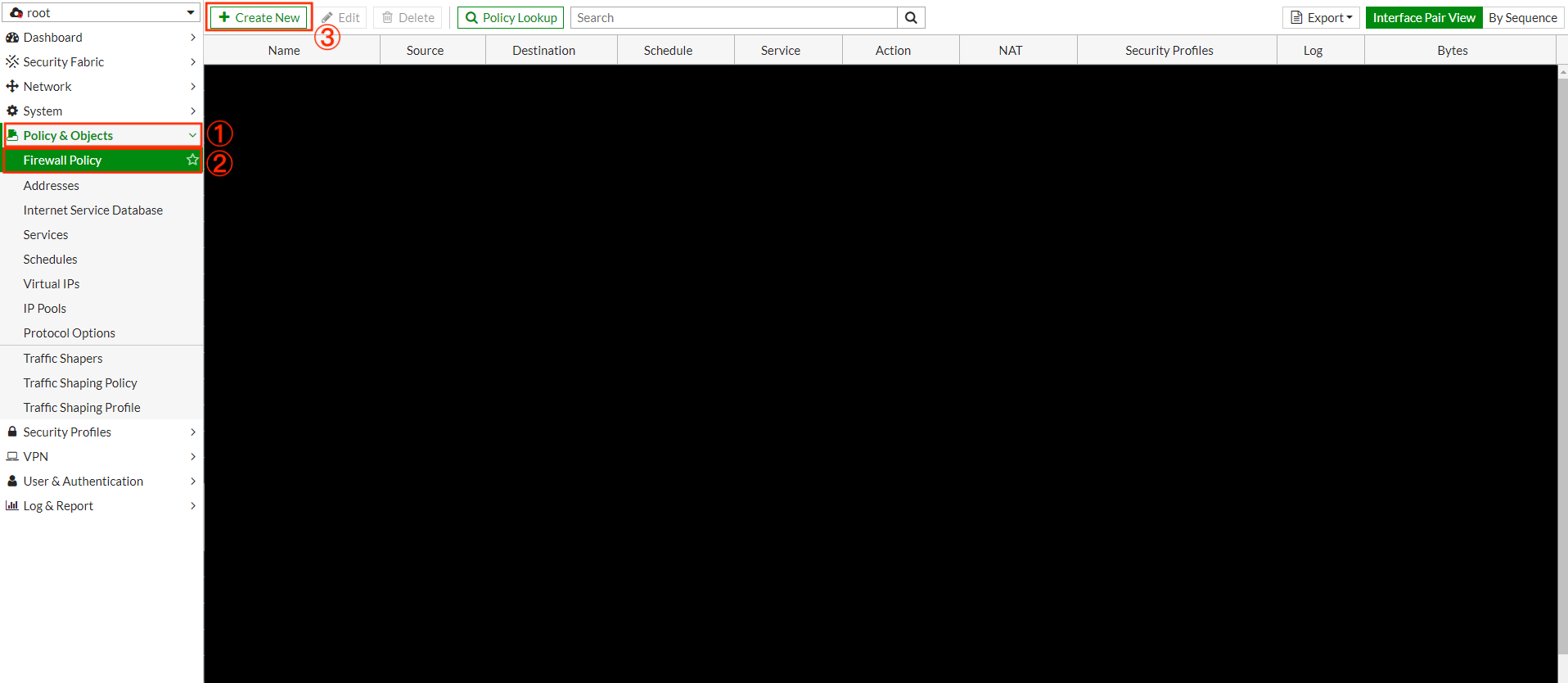

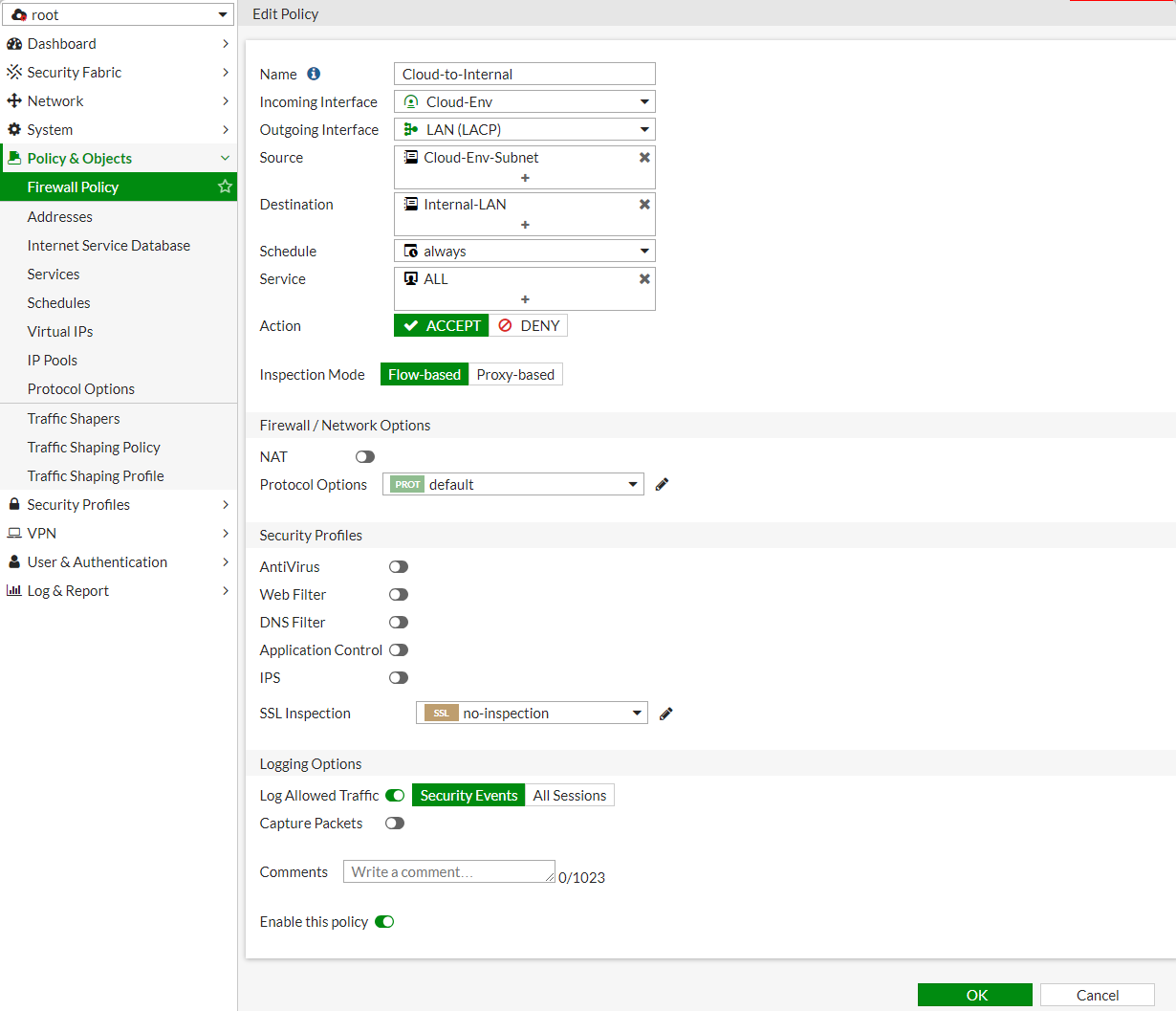

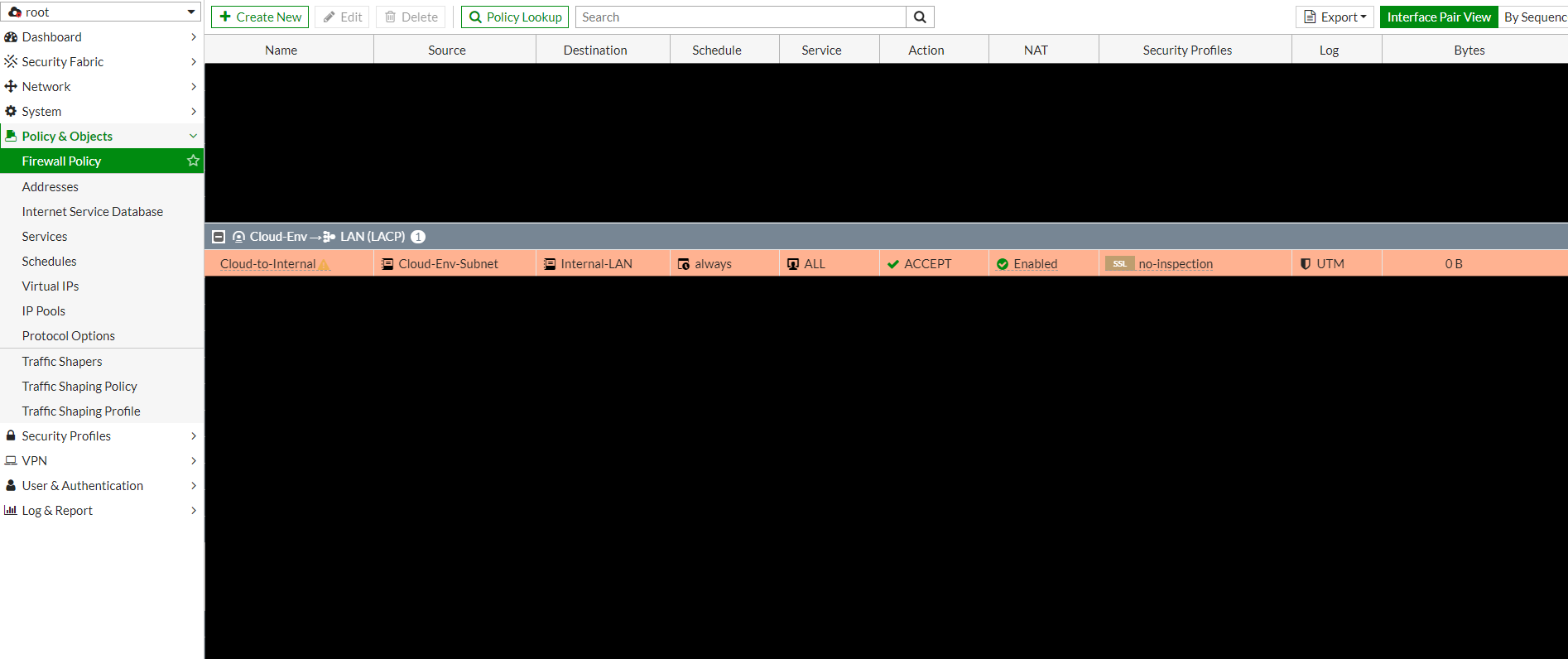

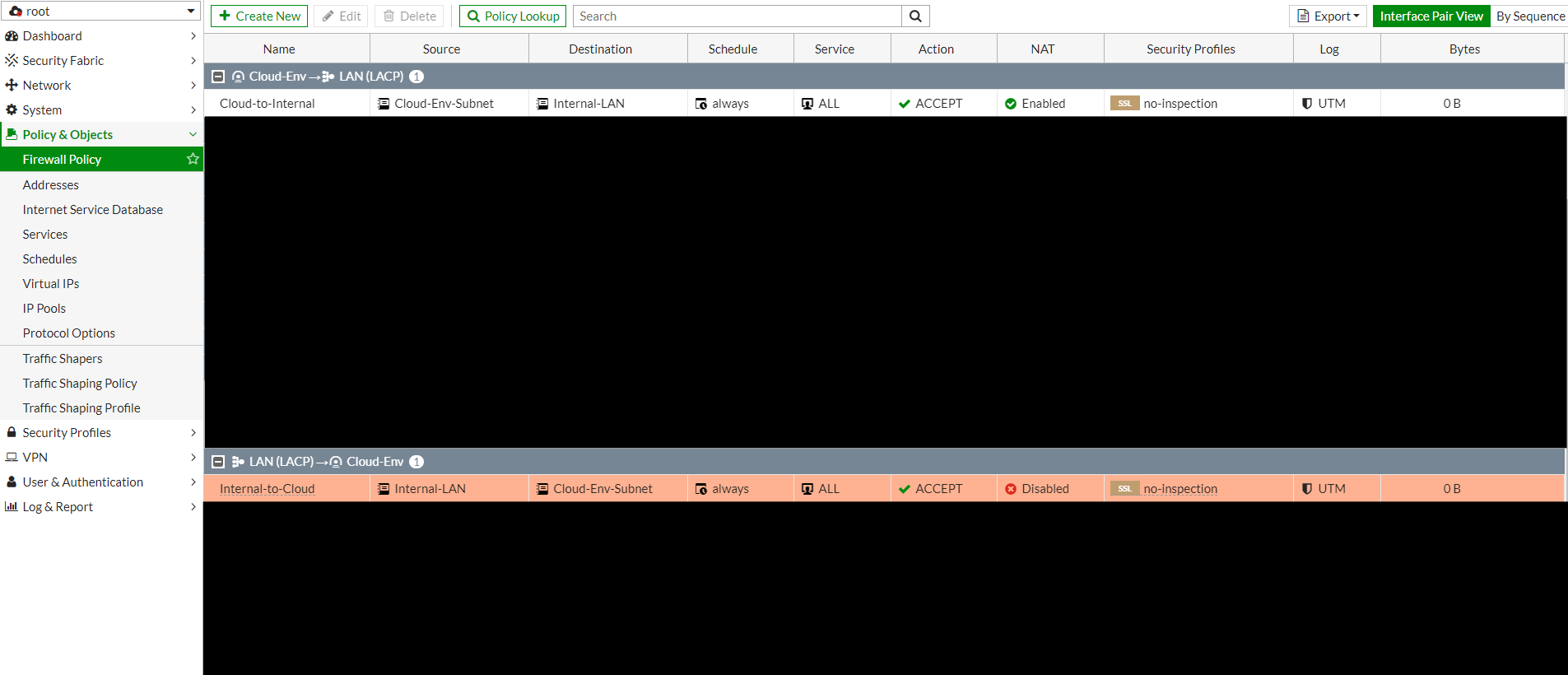

- 至 Policy & Objects,Firewall Policy 頁面,點擊上方 Create New,建立 VPN 的連線規則,因為要讓雲地環境互通有餘,需要建立兩個連線規則,以支持雙方流量進出

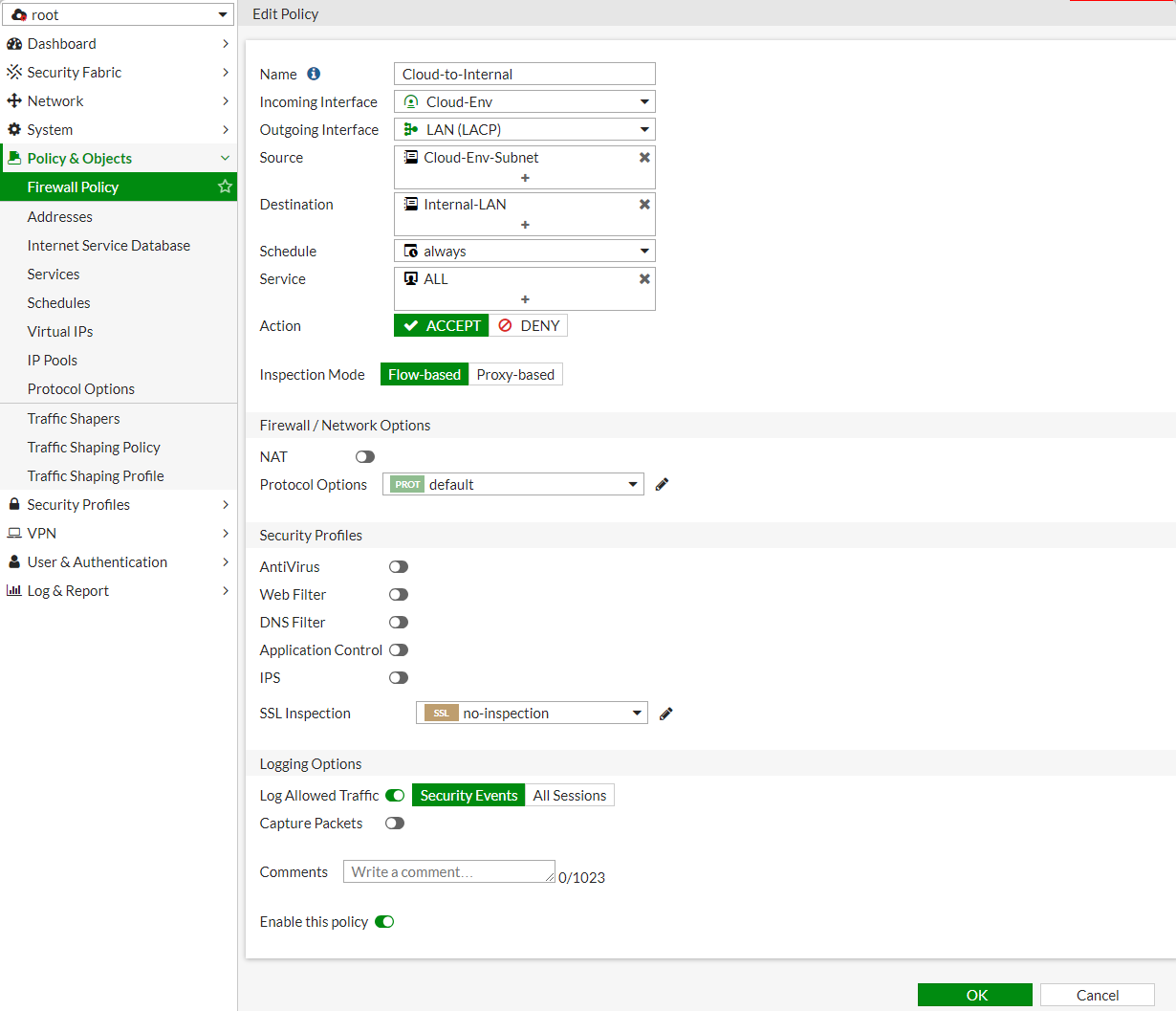

- 先開通雲端連線地端的規則,依序進行設定,在此列下較重要的設定

- Incoming interface:選擇進來流量的介面,選擇先前建立的 VPN Tunnel

- Outgoing interface:選擇出去流量的介面,選擇 LAN

- Source:選擇進來流量的來源,選擇先前步驟 11 建立的 Address

- Destination:選擇出去流量的目的地,選擇先前步驟 13 建立的 Address

- Service:可限制特定 port 的流量進出

- NAT:依照現行網路架構是否使用 IP Pool,若沒有,關閉此選項

- 建立完成!

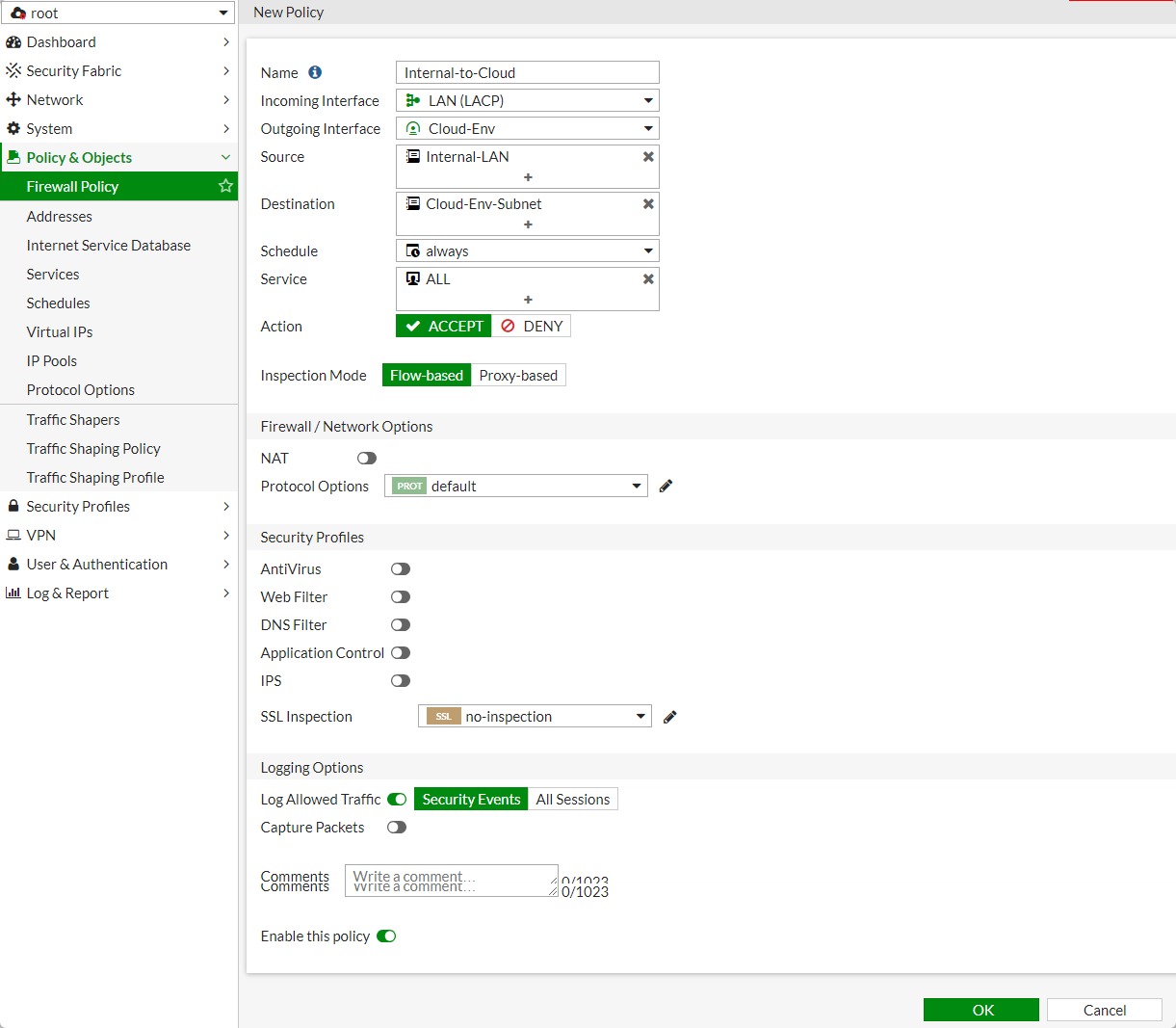

- 再點擊上方 Create New,開通地端連線雲端的規則,依序進行設定,在此列下較重要的設定

- Incoming interface:選擇進來流量的介面,選擇 LAN

- Outgoing interface:選擇出去流量的介面,選擇先前建立的 VPN Tunnel

- Source:選擇進來流量的來源,選擇先前步驟 13 建立的 Address

- Destination:選擇出去流量的目的地,選擇先前步驟 11 建立的 Address

- Service:可限制特定 port 的流量進出

- NAT:雲端通常不會設定 IP Pool,關閉此選項

- 建立完成!

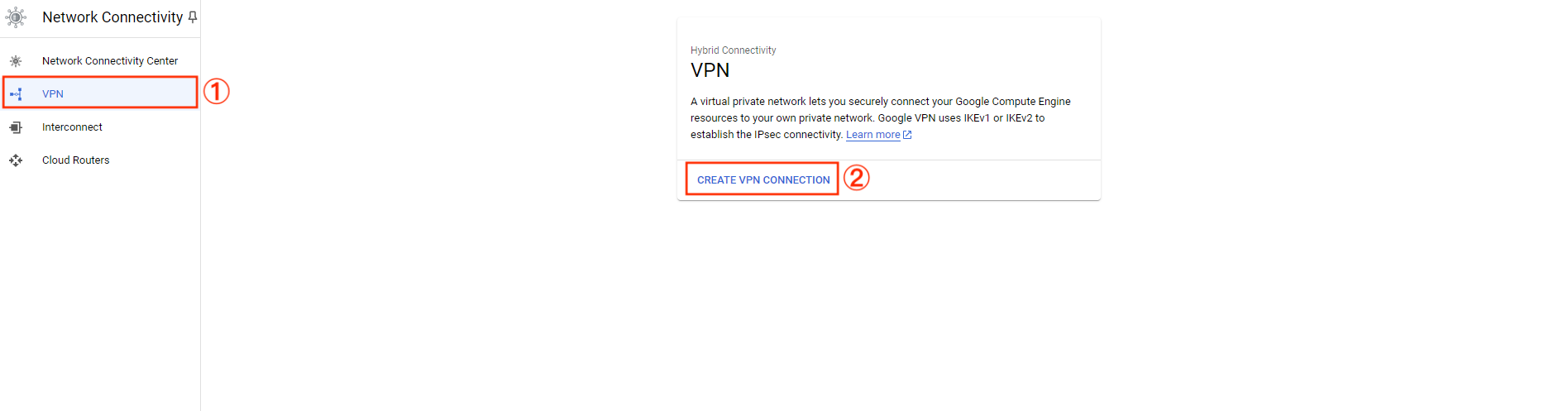

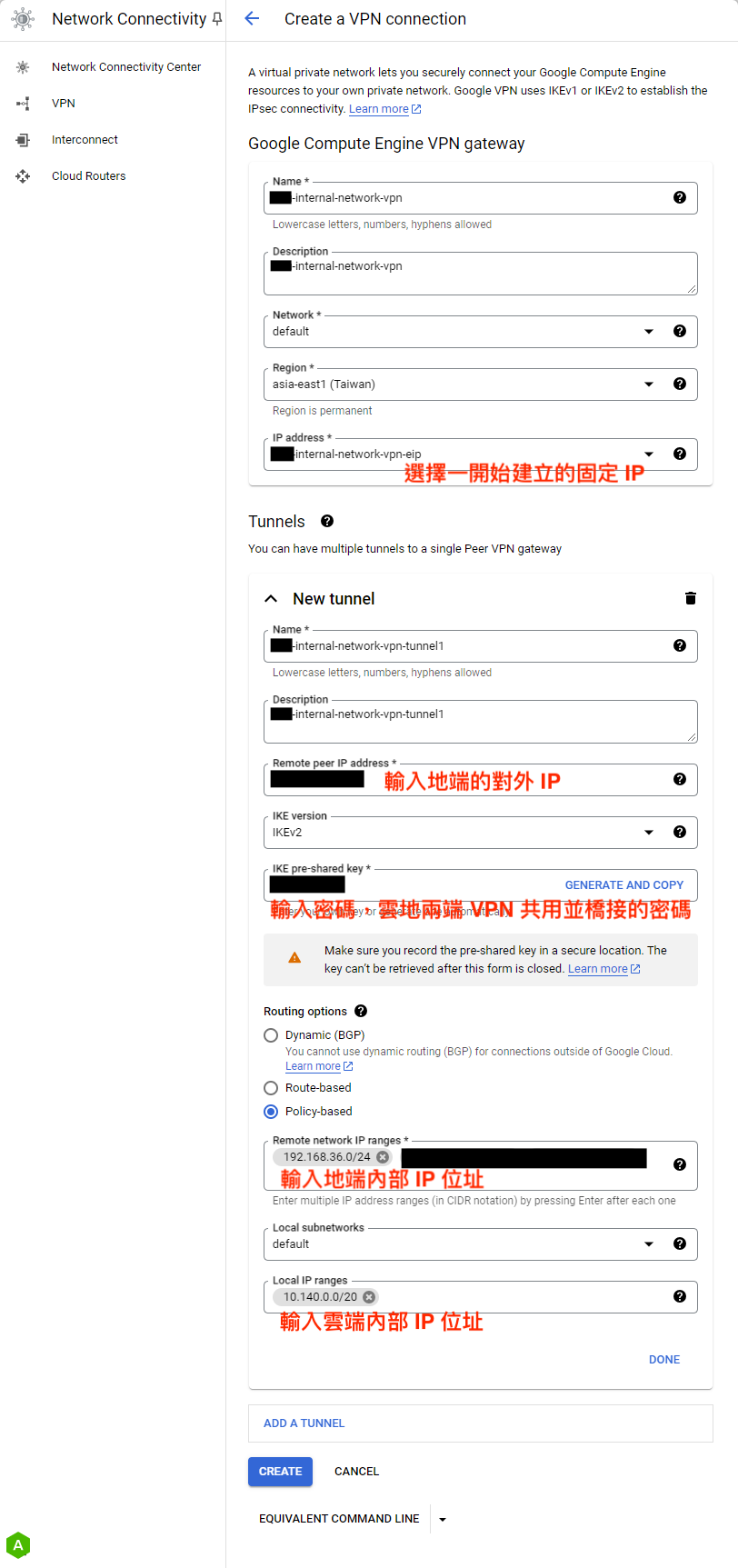

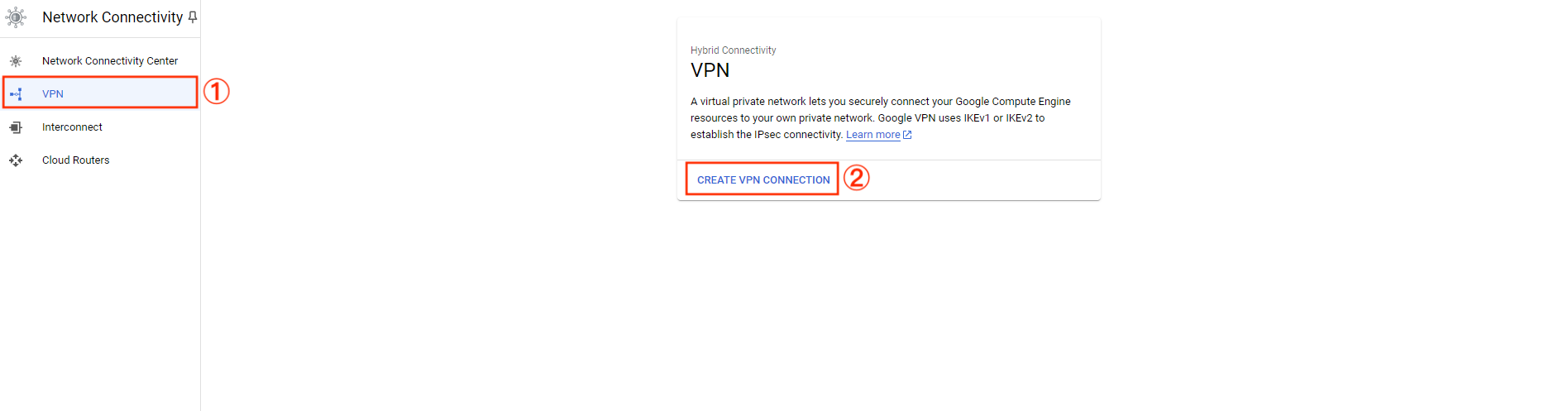

雲端建立 VPN Tunnel

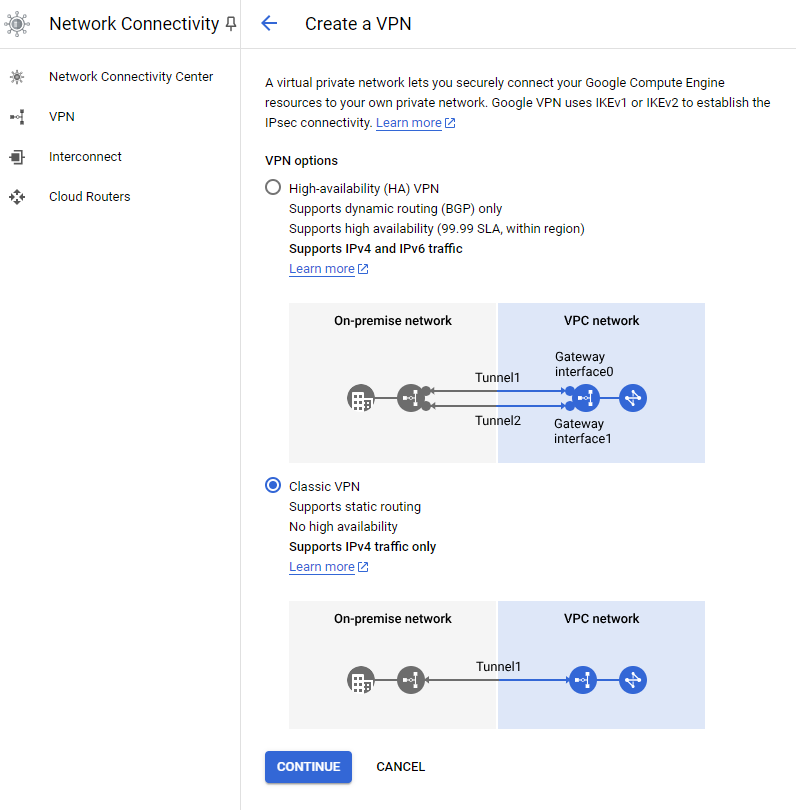

- 至 Network Connectivity,VPN 頁面,點擊 CREATE VPN CONNECTION

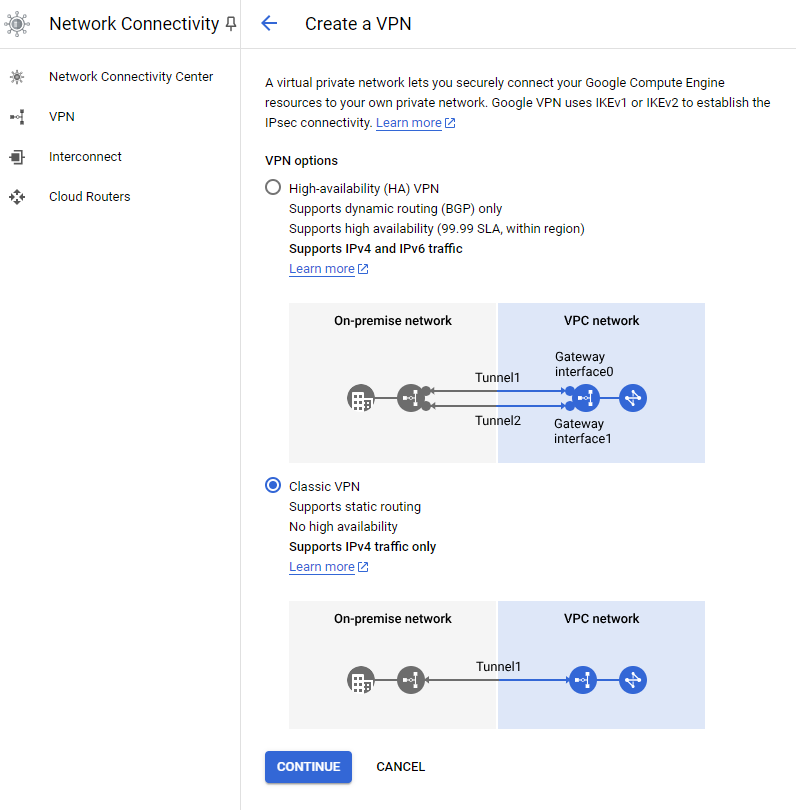

- 選擇 VPN 類型,此篇操作為設定 Classic VPN,也就是開立一條 VPN Tunnel 的版本

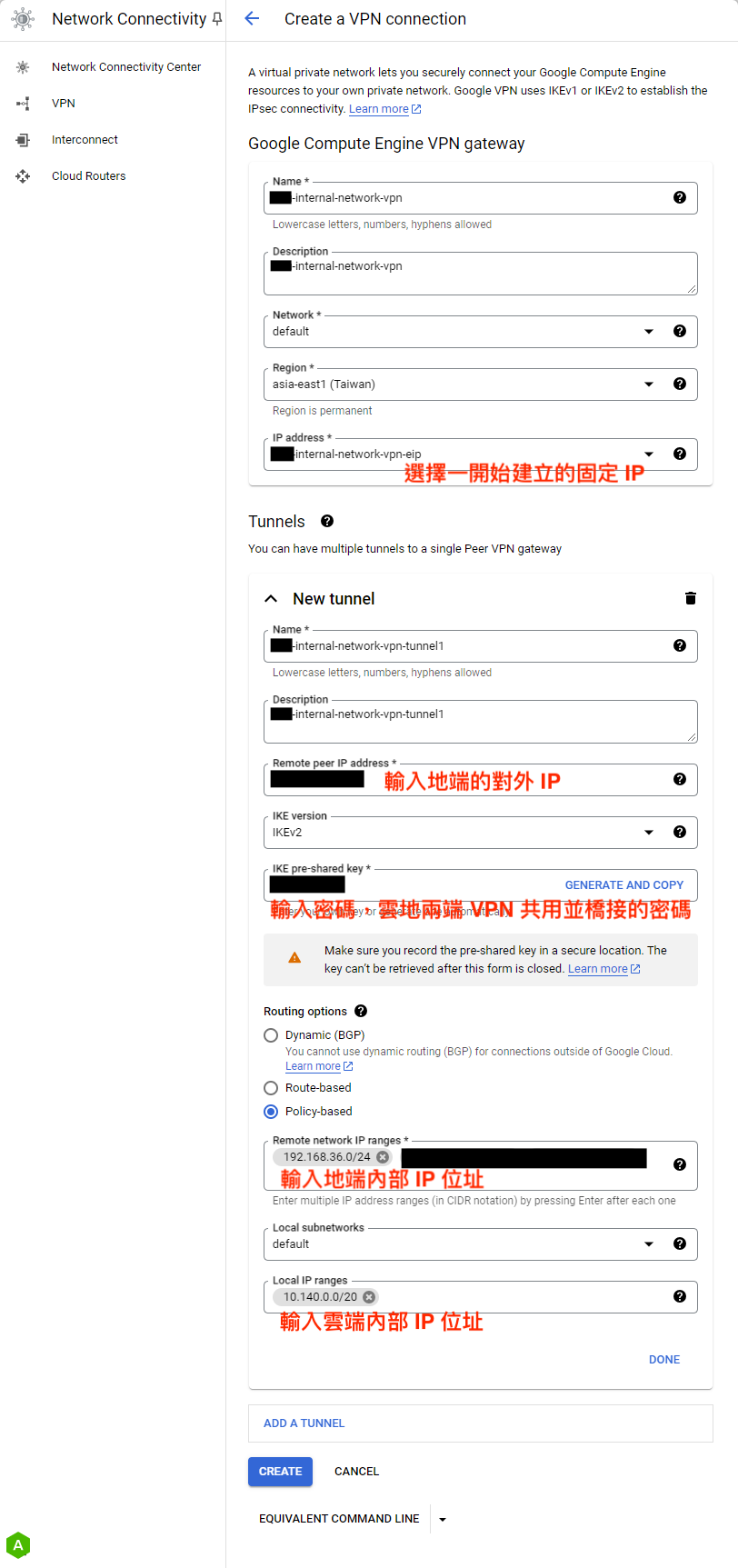

- 依照各區塊進行設定,可參考截圖內容及說明進行設定,完成後點擊下方 CREATE

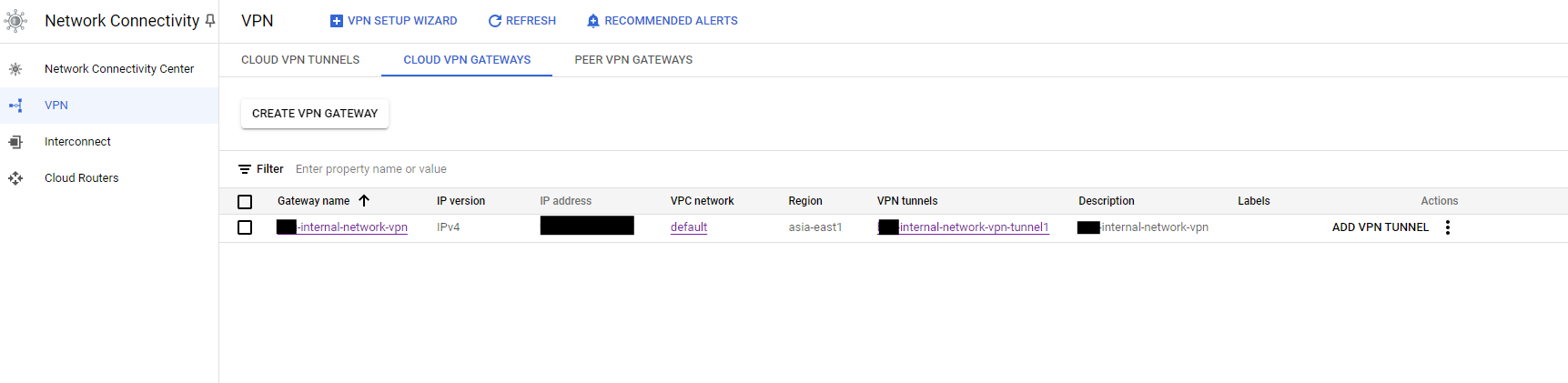

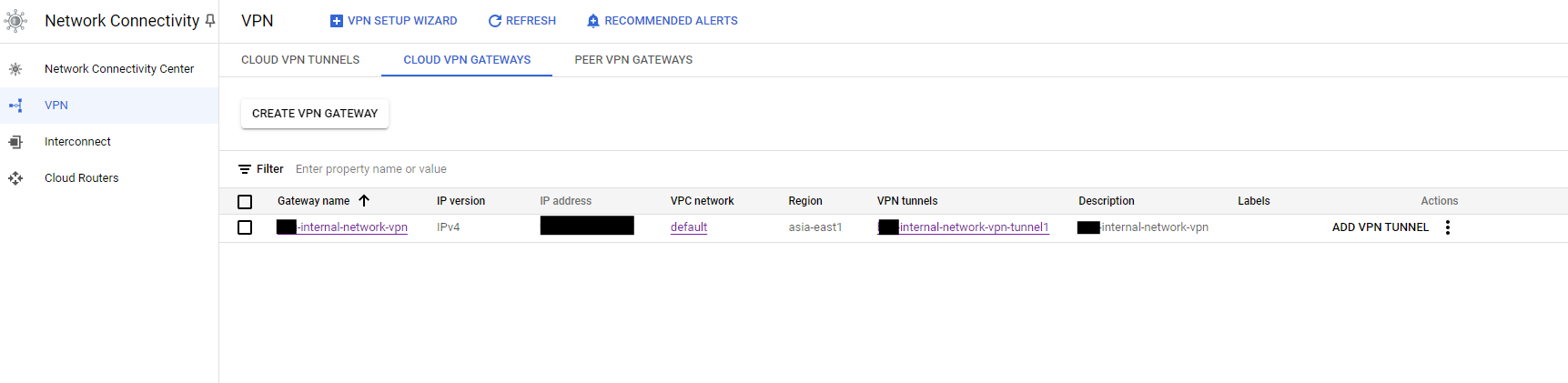

- 建立成功

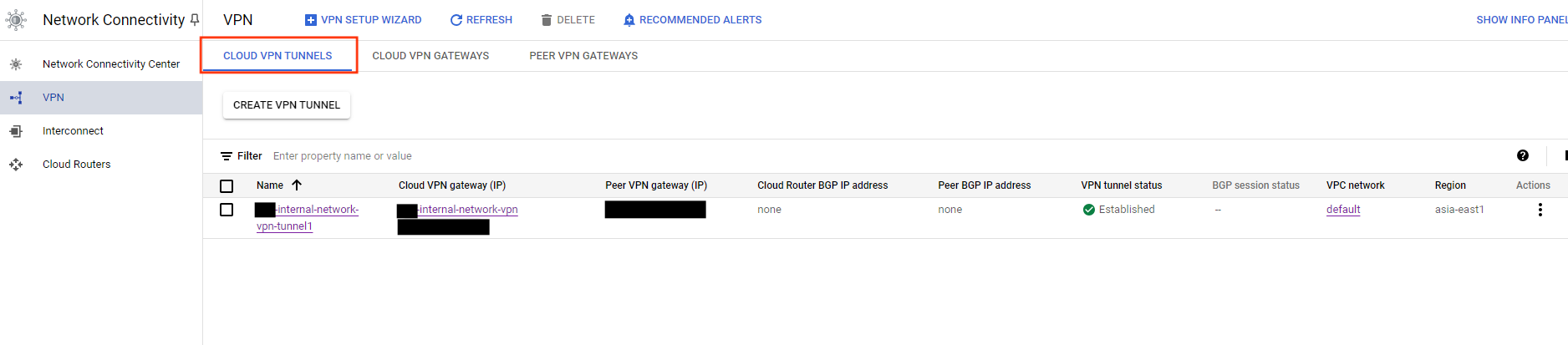

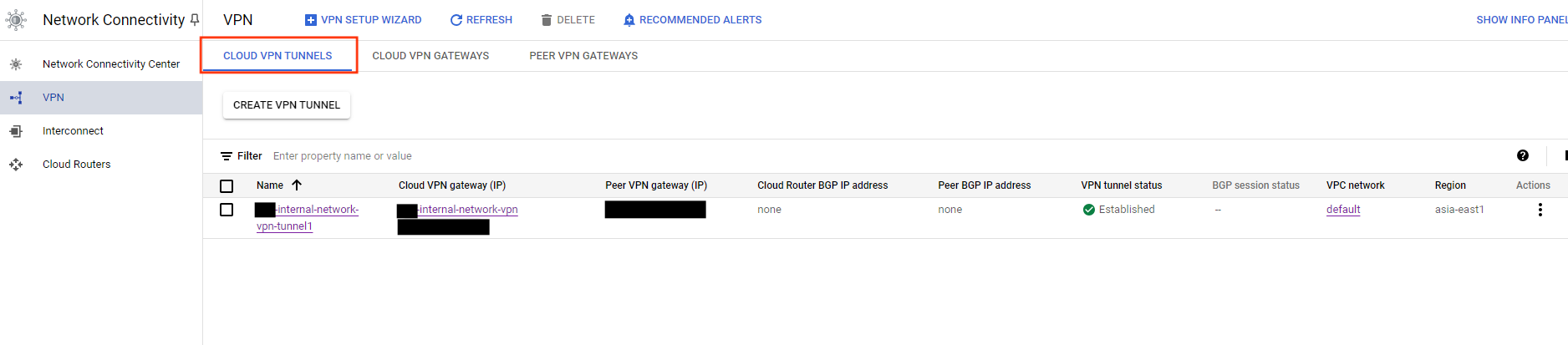

- CLOUD VPN TUNNELS 頁面,可看到通道已成功連接地端環境!

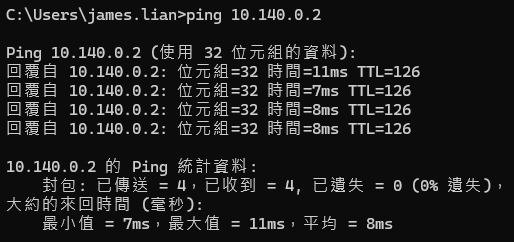

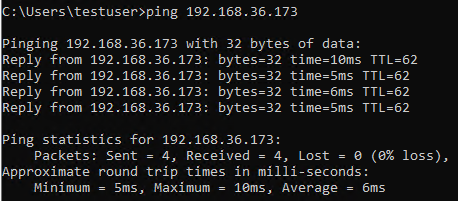

測試連線

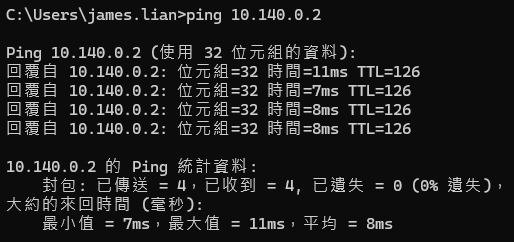

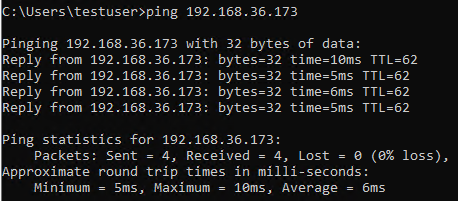

- 雲端機器 ping 地端機器,若有收到回覆,代表地端環境可以接收雲端環境的流量

- 地端機器 ping 雲端機器,若有收到回覆,代表雲端環境可以接收地端環境的流量

- 若兩方都能夠互相接收訊息,代表雲地網路已成功連接,接下來可以進行更多混合雲的應用啦!

結語

以上為 VPN 串接雲地環境的操作,

透過使用 VPN 串接雲端及地端環境,企業能夠充分享受混合雲架構所帶來的諸多好處。

隨著企業的需求不斷變化,混合雲架構將成為實現數字轉型和業務增長的重要工具,無論是應對高峰負載、進行災難恢復,還是滿足合規要求,混合雲都提供了靈活且高效的解決方案。

希望這篇文章能啟發您更進一步的學習和研究,感謝您耐心閱讀。如果您有任何相關問題或想要討論,請隨時寄信給我,我們一起來探討吧!