Proficiency

GCP 專案建議修改的預設內容

前言

GCP 有些預設內容是為了方便使用者操作,卻忽略了安全性。

以下兩個建議,在建立 GCP 專案後,可以做些調整,增加雲端整體環境的安全性。

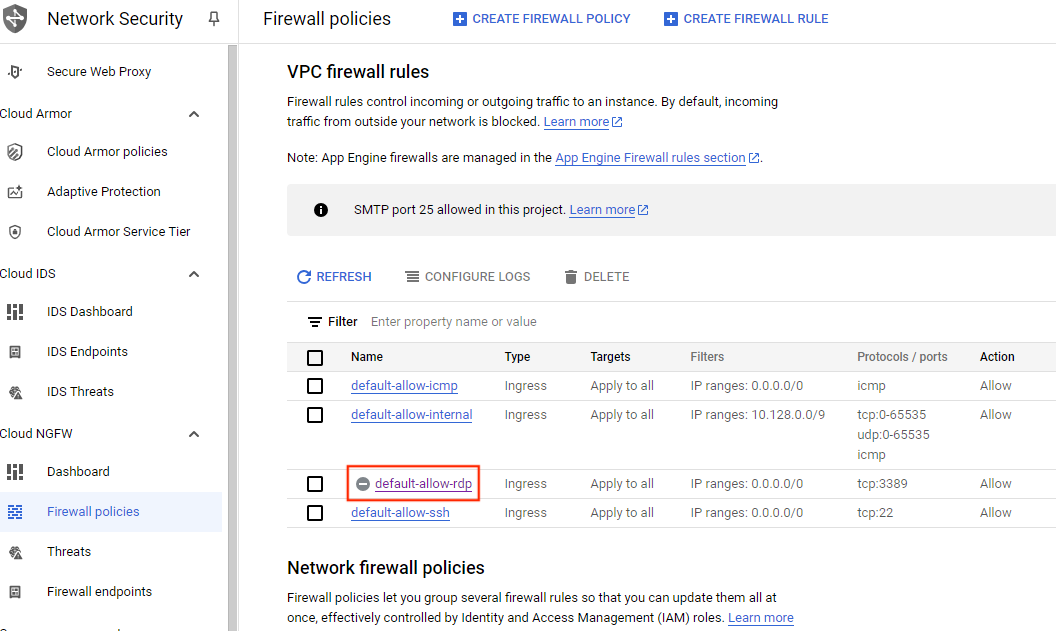

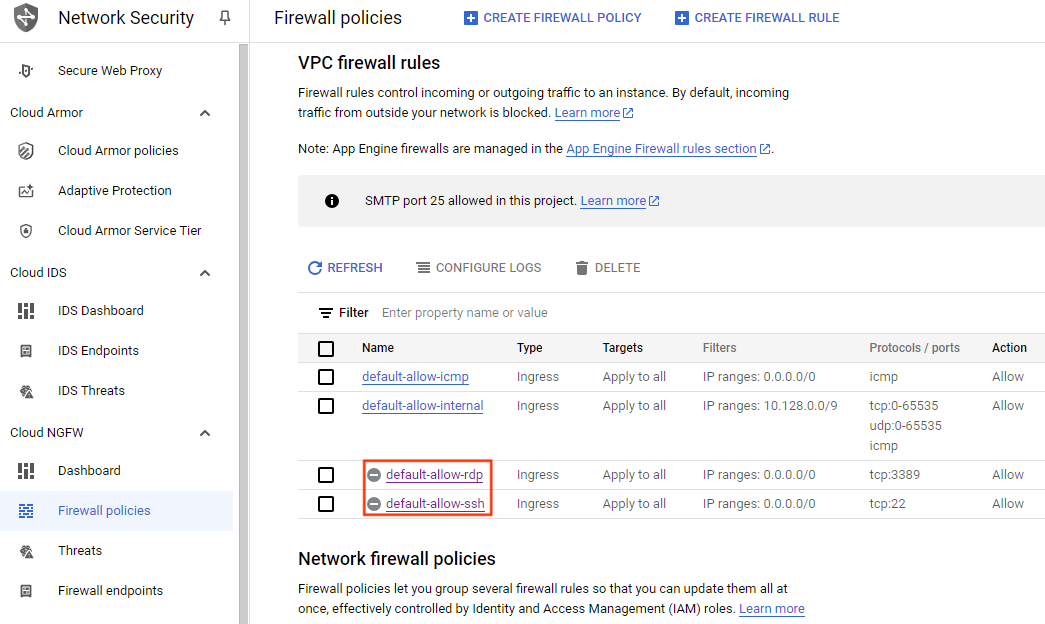

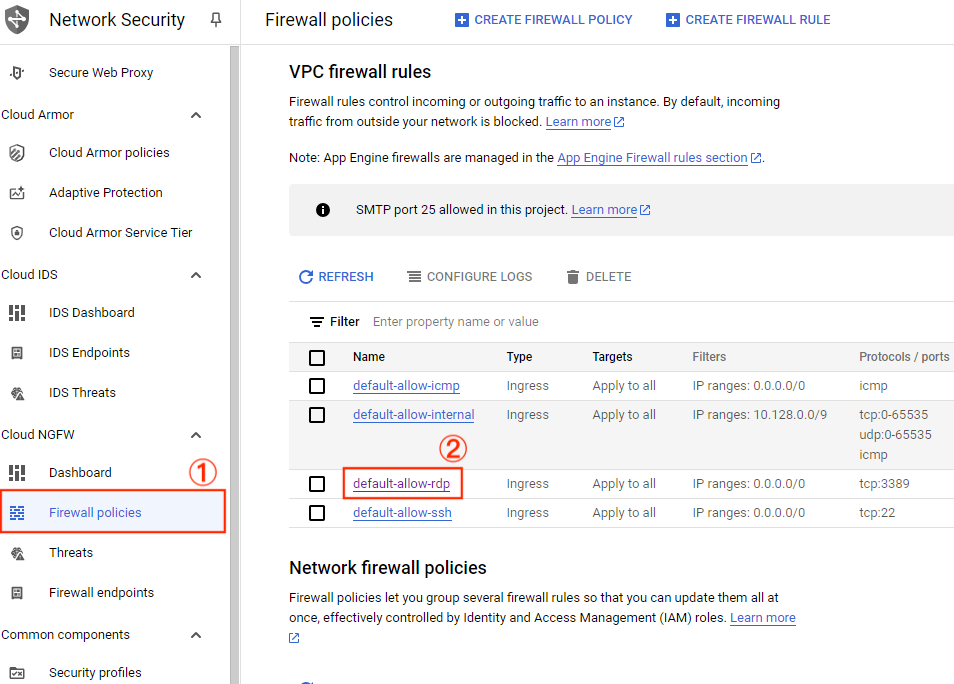

一、停用開放 rdp 和 ssh 連線的防火牆規則

有兩個預設的防火牆是開放所有外部 IP 連線(0.0.0.0),很容易成為資安破口,建議關閉。

先決條件

- 登入 GCP 之 Google 帳號需擁有管理 VPC 的權限

操作步驟

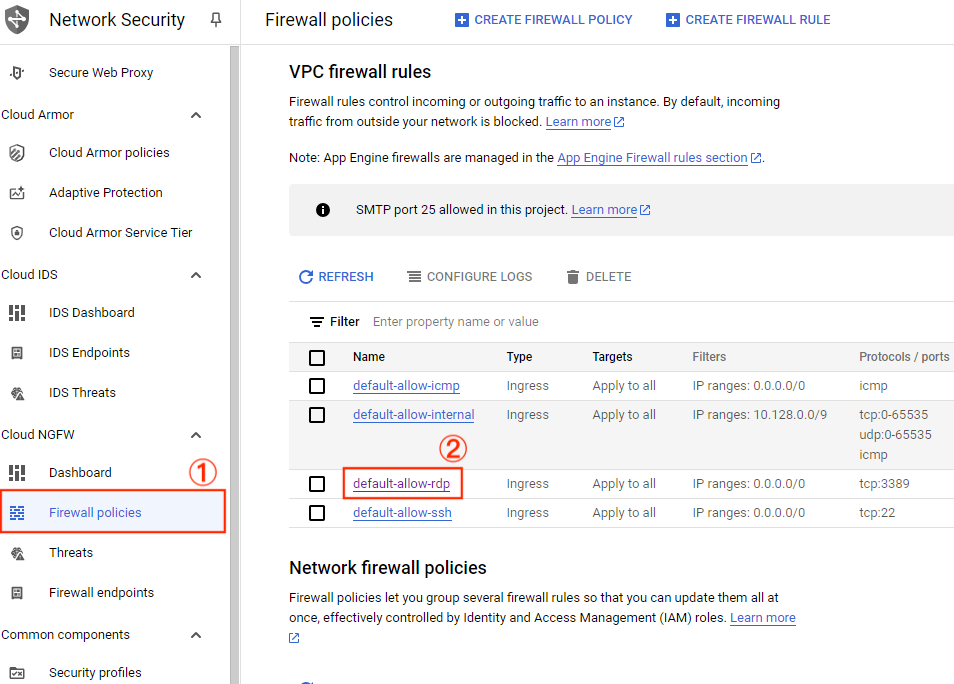

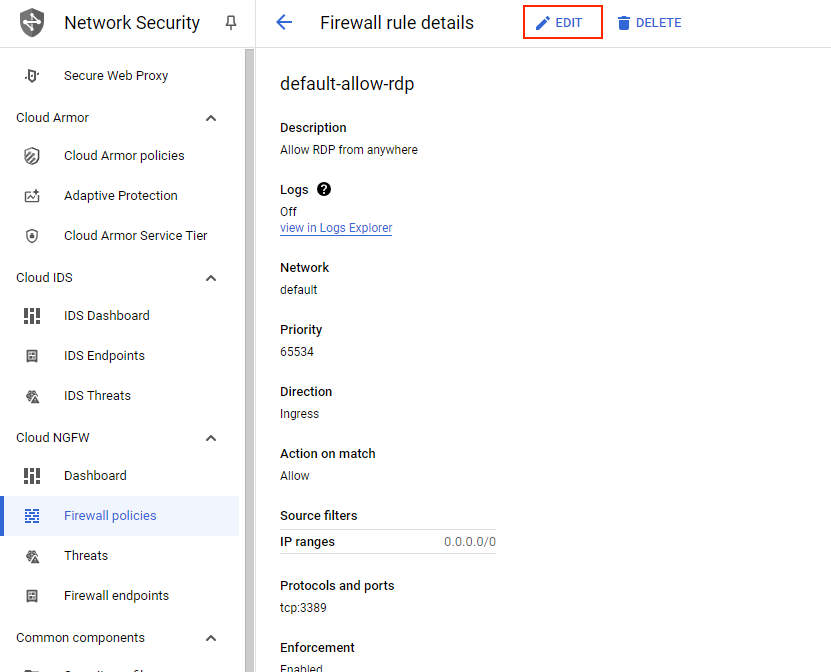

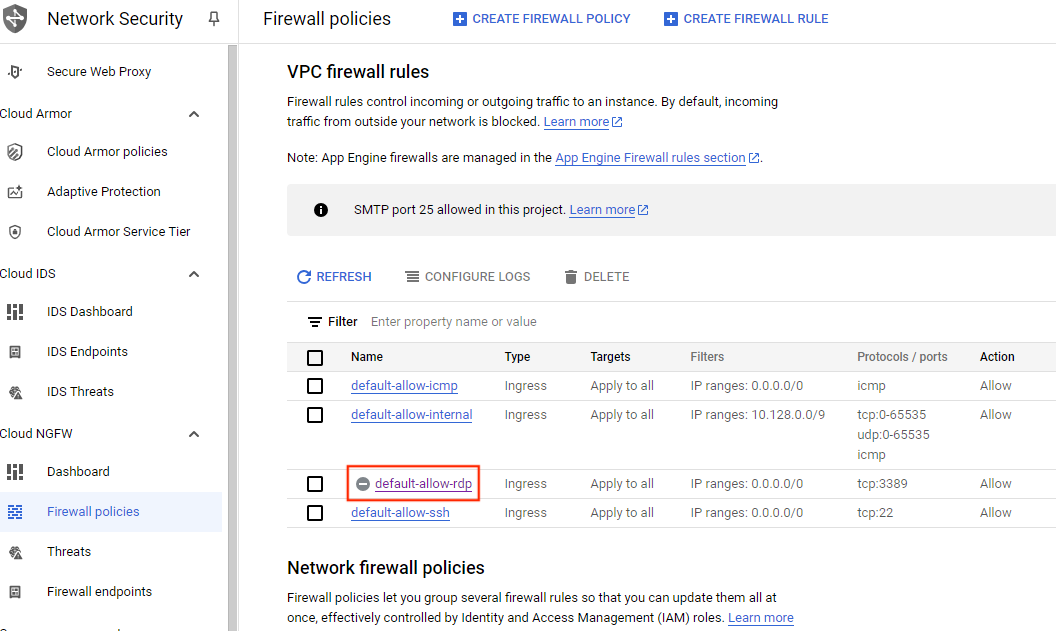

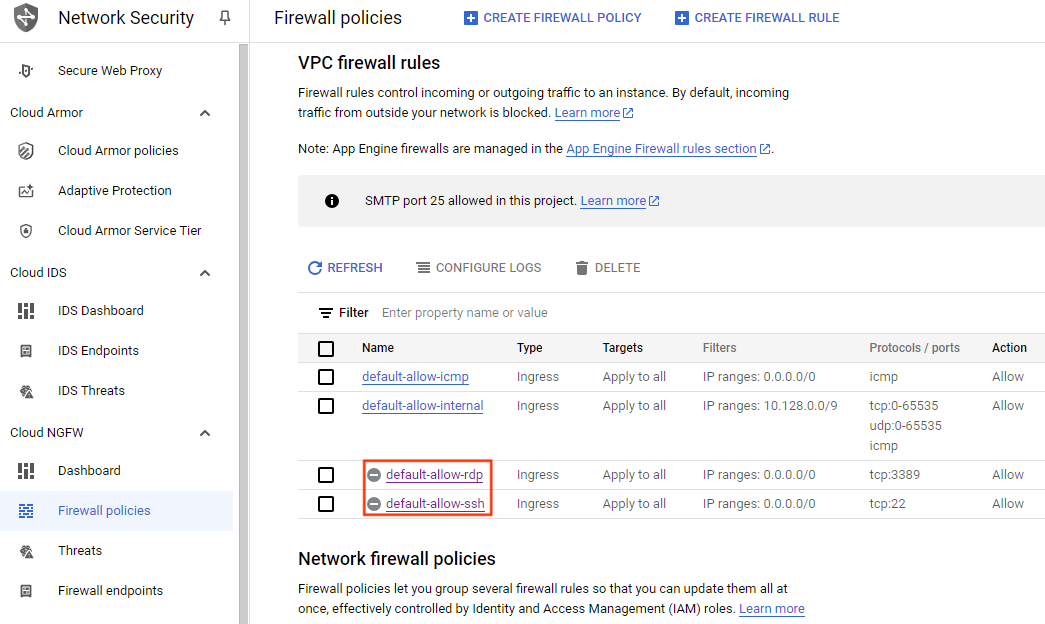

- 至 “Firewall policies” 介面,可看到 “default-allow-rdp” 及 “default-allow-ssh” 兩個防火牆規則,先點選一個進行設定

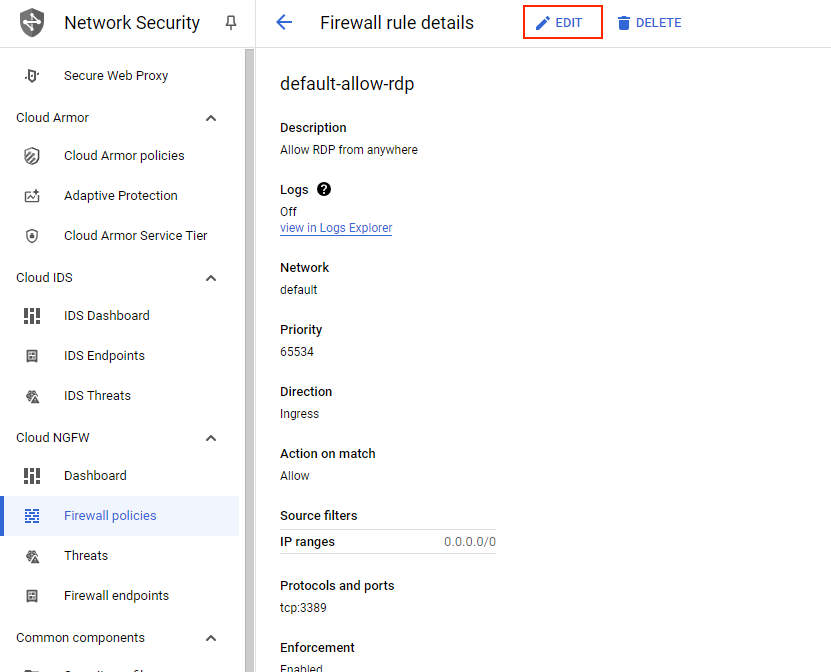

- 點擊上方 “EDIT”

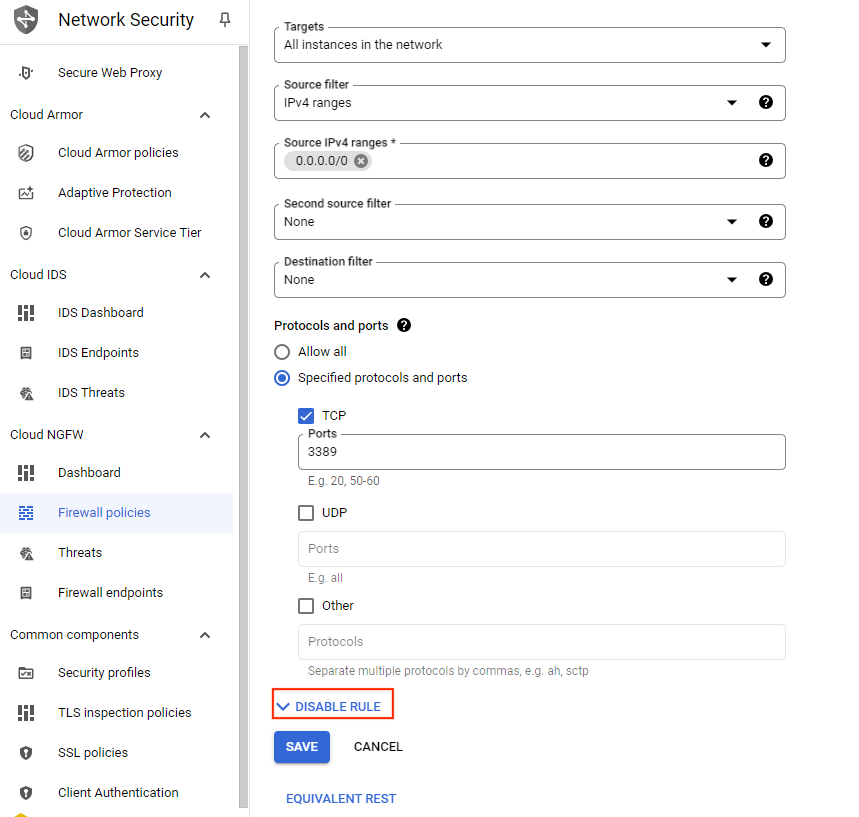

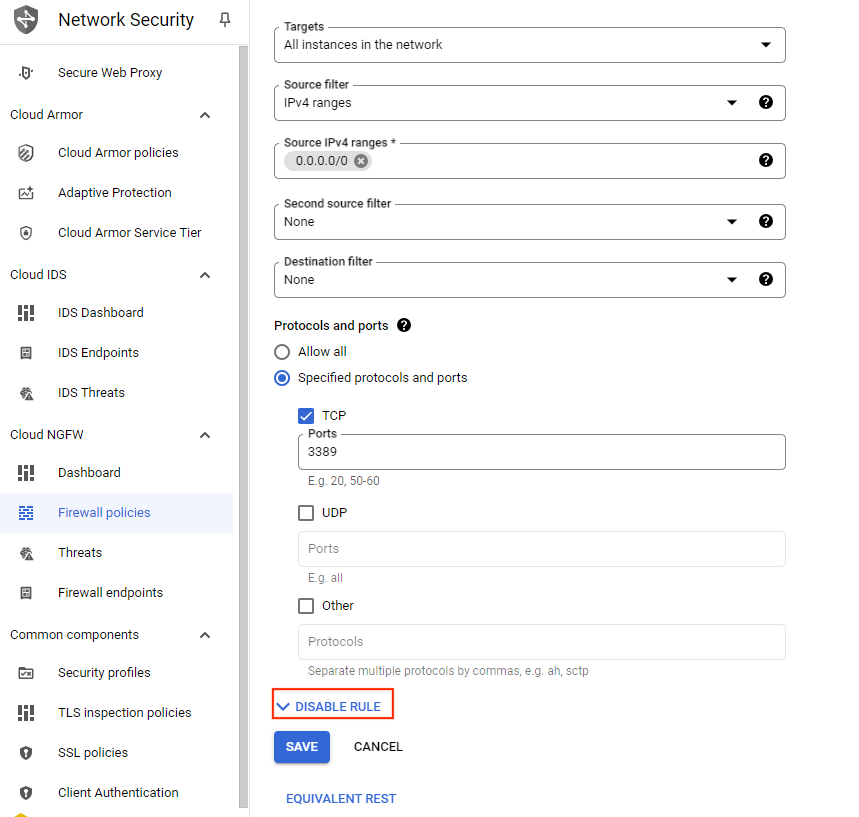

- 往下滑到底部,展開 “DISABLE RULE”

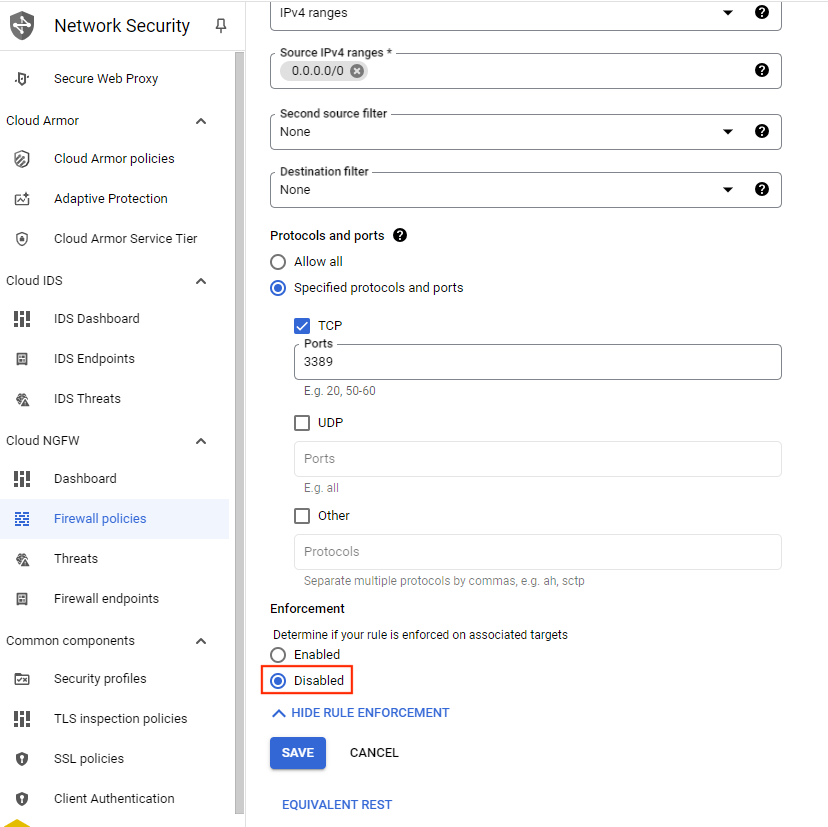

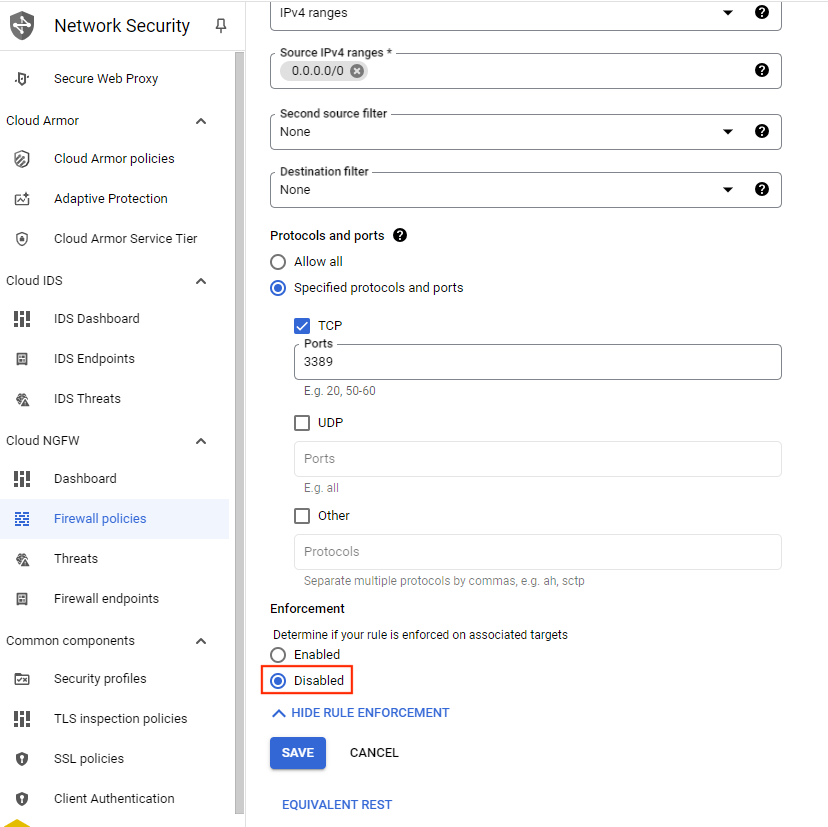

- 點選 “Disabled”,再點擊 “SAVE” 儲存設定

- 回到防火牆首頁,可看到 default-allow-rdp 規則前面多了一個停用的標誌,代表成功停用了此防火牆規則

- 依照上述步驟,停用 “default-allow-ssh” 防火牆規則

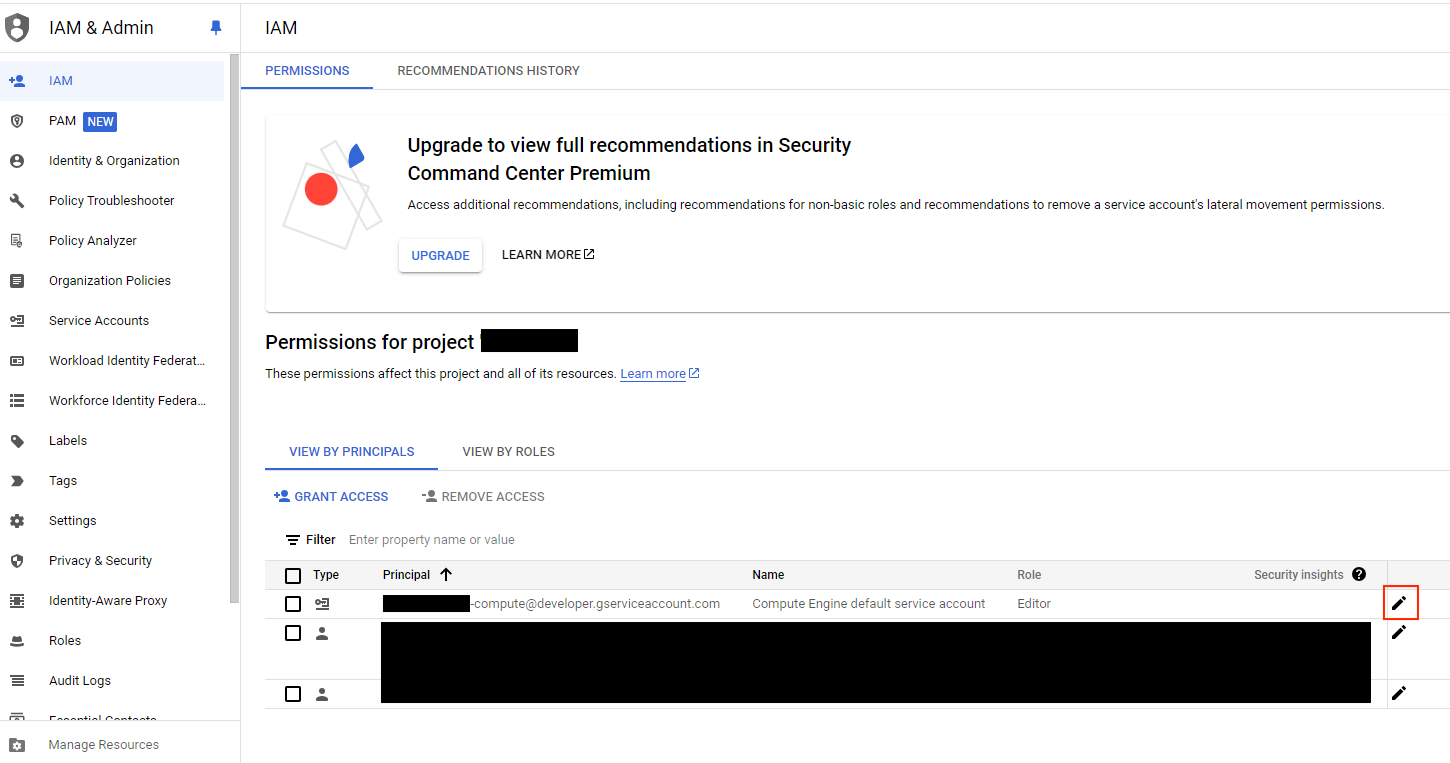

二、調整 Service account 權限

在啟用服務的時候,GCP 會給予啟用的服務一個預設的 Service account,也就是開放權限給服務,去操作雲端環境。

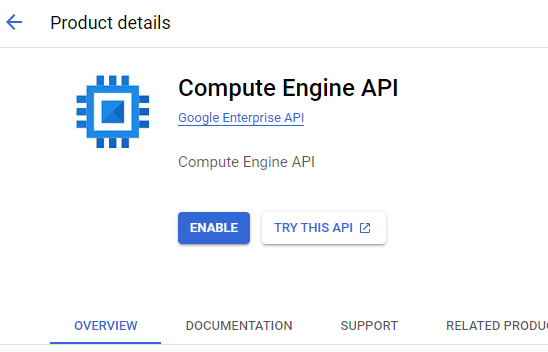

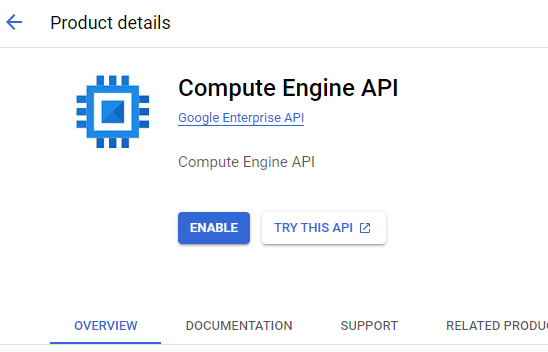

如圖所示,如果在 “Compute Engine API” 介面點擊了 “Enable”,GCP 就會產出預設的 Compute Engine 權限

不過預設給定的權限為 Editor,基本上,給服務的權限不需要開到那麼大,也很大的機率是服務根本不會操作到環境的內容,不給操作權限也是可以的,所以必須對權限進行調整。

或者是,服務(Ex: GCE)不使用預設的 Service account,而是新增一個 Service account,綁定在服務(Ex: GCE)上,並給予操作特定服務(Ex: Cloud Storage)的權限。我個人偏向此操作,後續也會說明如何建立 service account。

先決條件

- 登入 GCP 之 Google 帳號需擁有管理 IAM 的權限

操作步驟

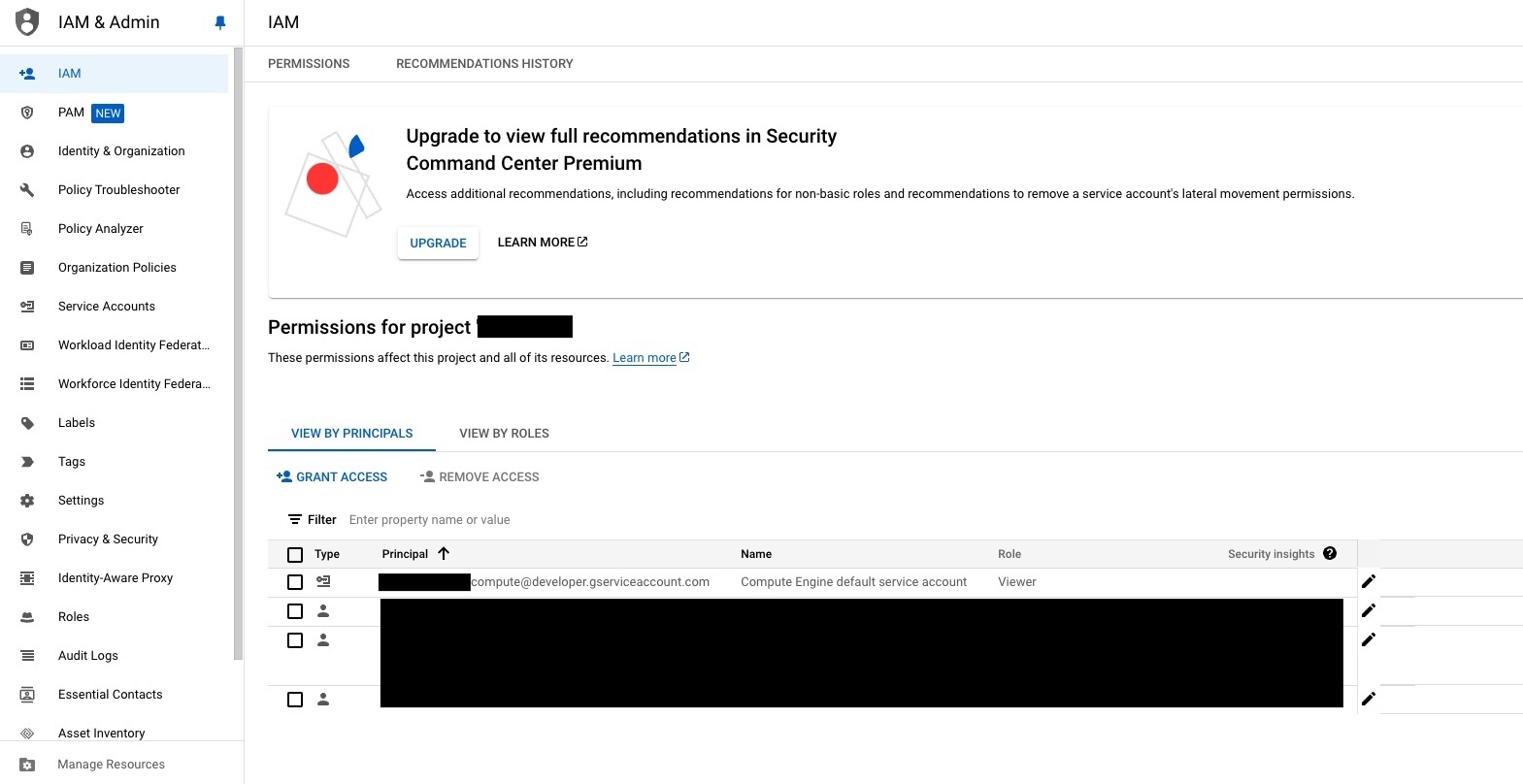

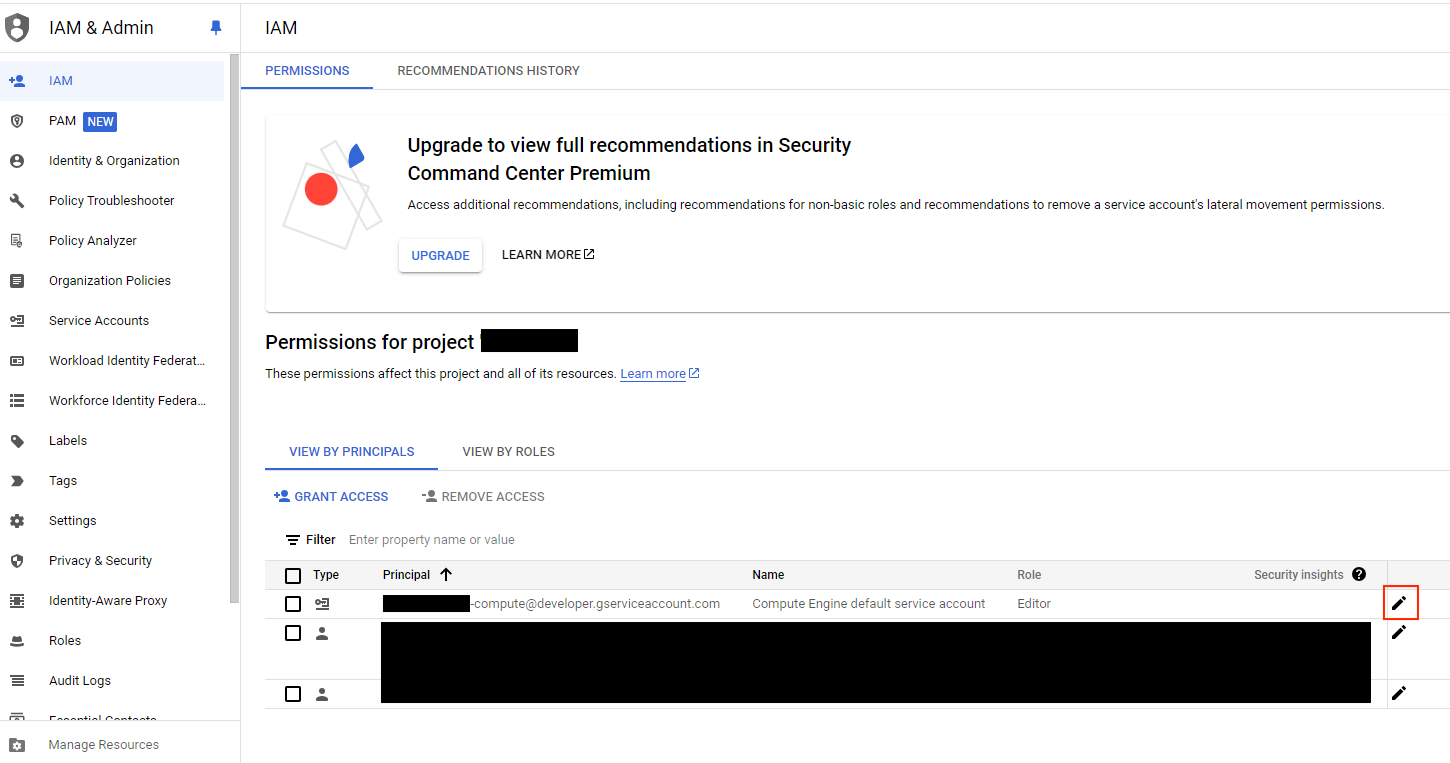

- 至 IAM 服務介面,點擊右方編輯的符號,編輯 GCP 建立的預設 Service account

由於部分內容涉及敏感信息,所以選擇在文章中加以遮蔽。

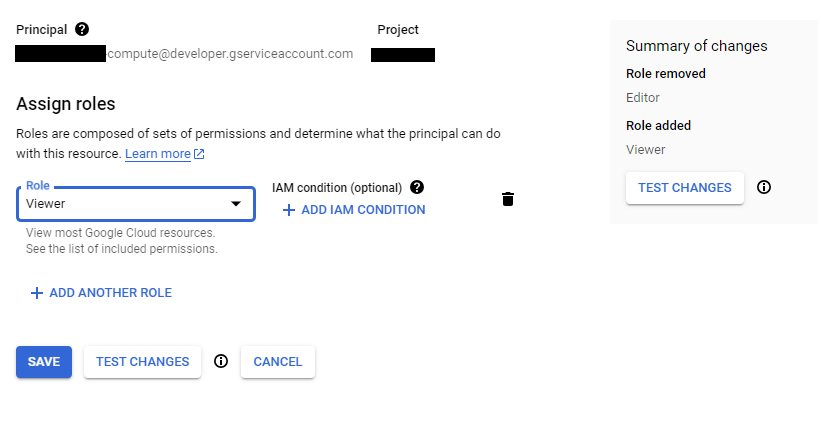

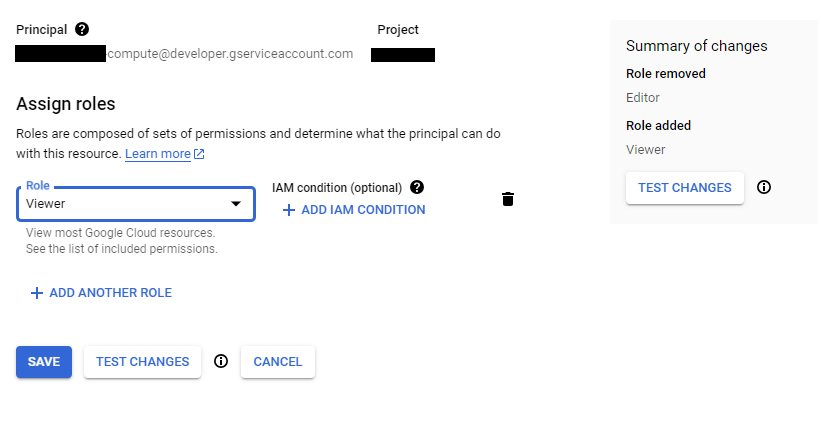

- 將 Editor 調整為 Viewer(只可讀,不可寫、刪),若是此服務(Ex: GCE)會與其他 GCP 服務(Ex: Cloud Storage)串接,則可給予此 Service account 操作特定服務(Ex: Cloud Storage)的權限。

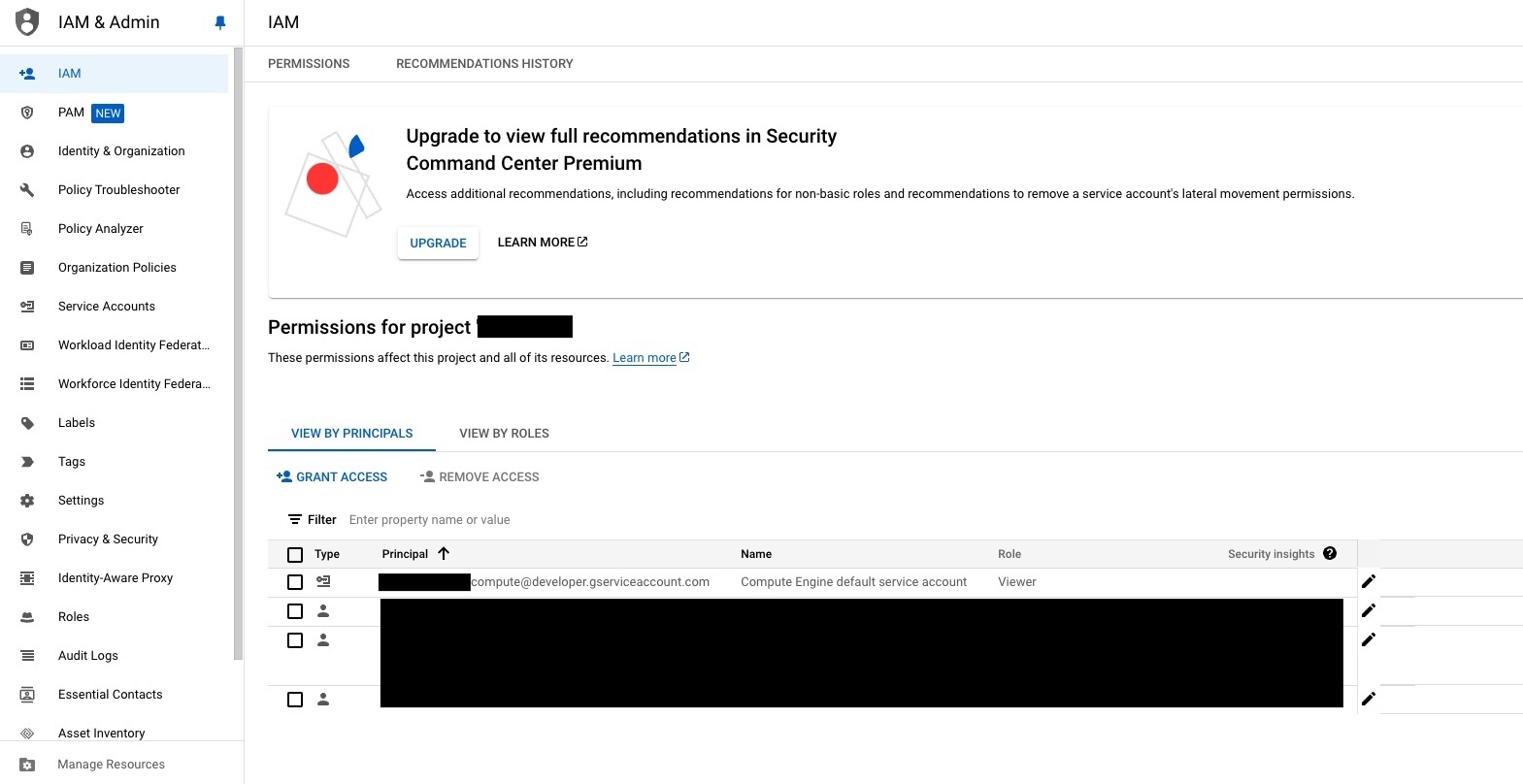

- 回到 IAM 首頁,可看到權限變更了,代表設定成功~

結語

以上是建立 GCP 專案初期,增加雲端整體環境安全性的建議。

最近對資安方面較多著墨,因為公司的系統被駭客攻擊,很多資料被加密… 所以對安全性的內容比較敏感。

資安事件除了得花很多時間尋找解決方案,造成許多不便,也嚴重影響了公司營運!

所以,勢必要謹慎看待整體環境的安全性,不要為了方便而忽略了防護,以免得不償失。

保有資安意識,才是防範攻擊最重要的一步!

希望這篇文章能啟發您更進一步的學習和研究,感謝您耐心閱讀。如果您有任何相關問題或想要討論,請隨時寄信給我,我們一起來探討吧!