Proficiency

AWS 使用 Session Manager 實現無金鑰安全登入 EC2 Windows Server

前言

使用金鑰檔案登入 EC2 雖然方便,但需要將金鑰檔案保存在本地端,存在外洩風險,進而增加資安隱患。

為解決這一問題,AWS 提供了 Session Manager 功能,允許使用者無需金鑰檔案,直接通過 AWS 管理介面安全地登入並操作 EC2。這不僅消除了金鑰外洩的風險,還顯著提升了資安防護水平和管理效率。

實現無金鑰登入 EC2 Linux Server,可參考 AWS 使用 Session Manager 實現無金鑰安全登入 EC2 Linux Server

先決條件

- EC2 綁定的 Security group,Outbound rule 須開放 443 port

- EC2 所在子網域,可連線外網或是綁定 Systems manager 相關的 VPC endpoint

操作步驟

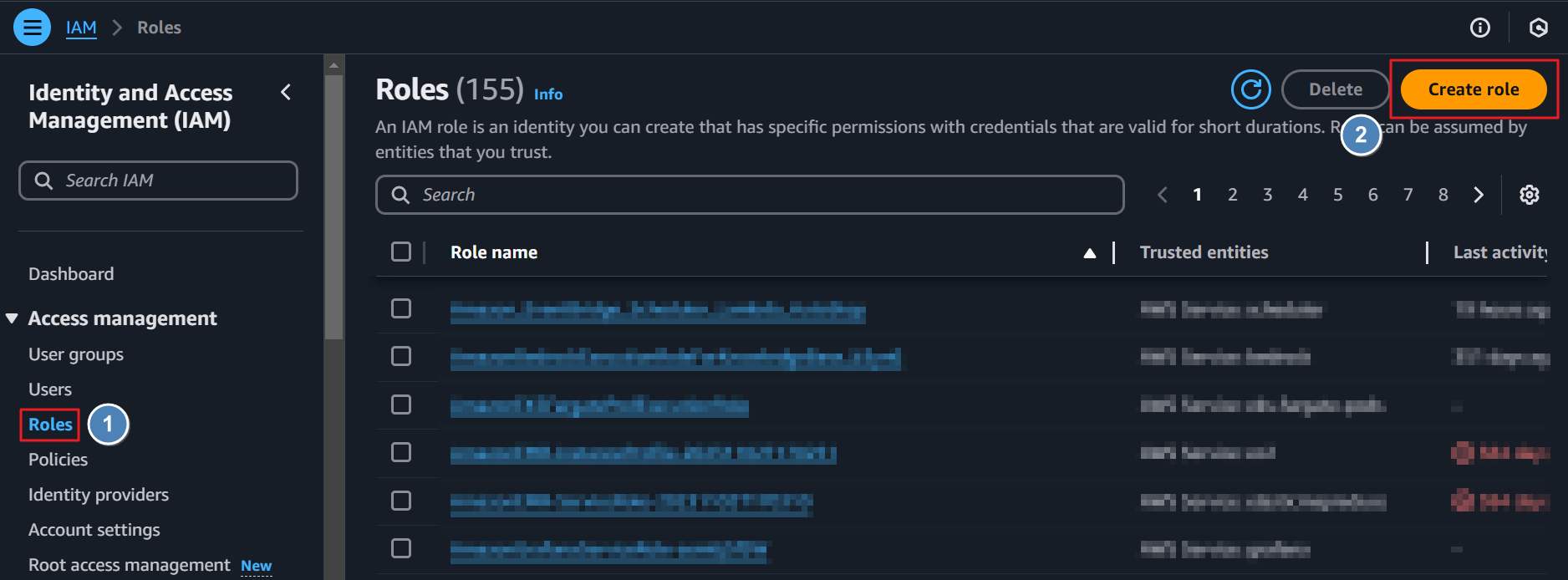

建立 IAM Role

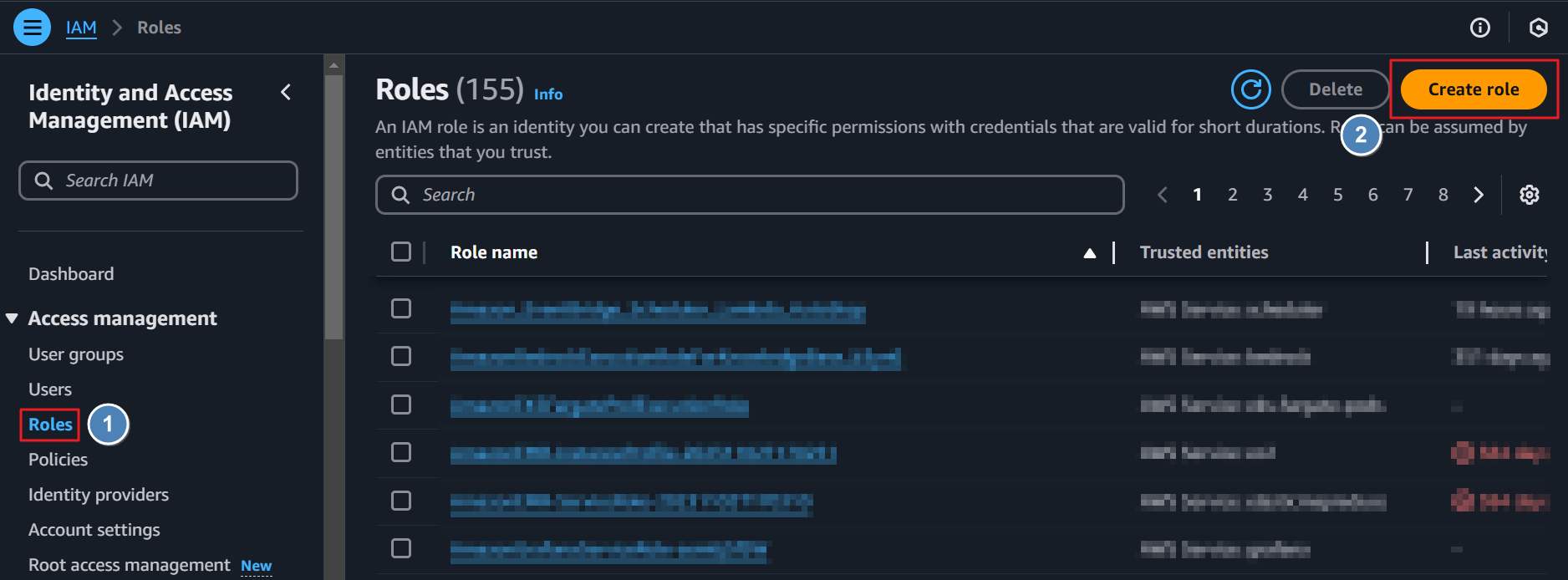

- 至 AWS IAM 服務,Roles 介面,點擊 Create role

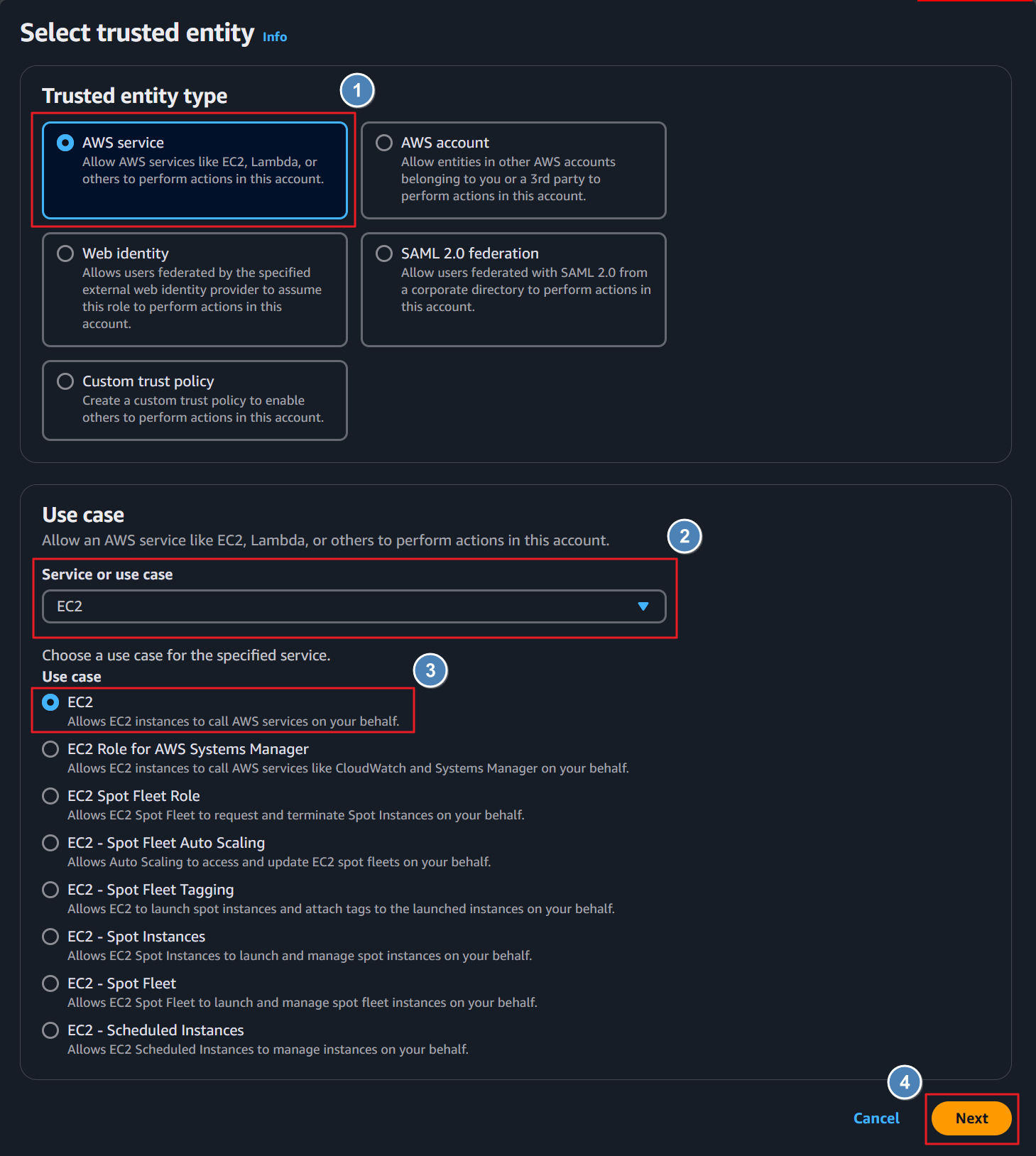

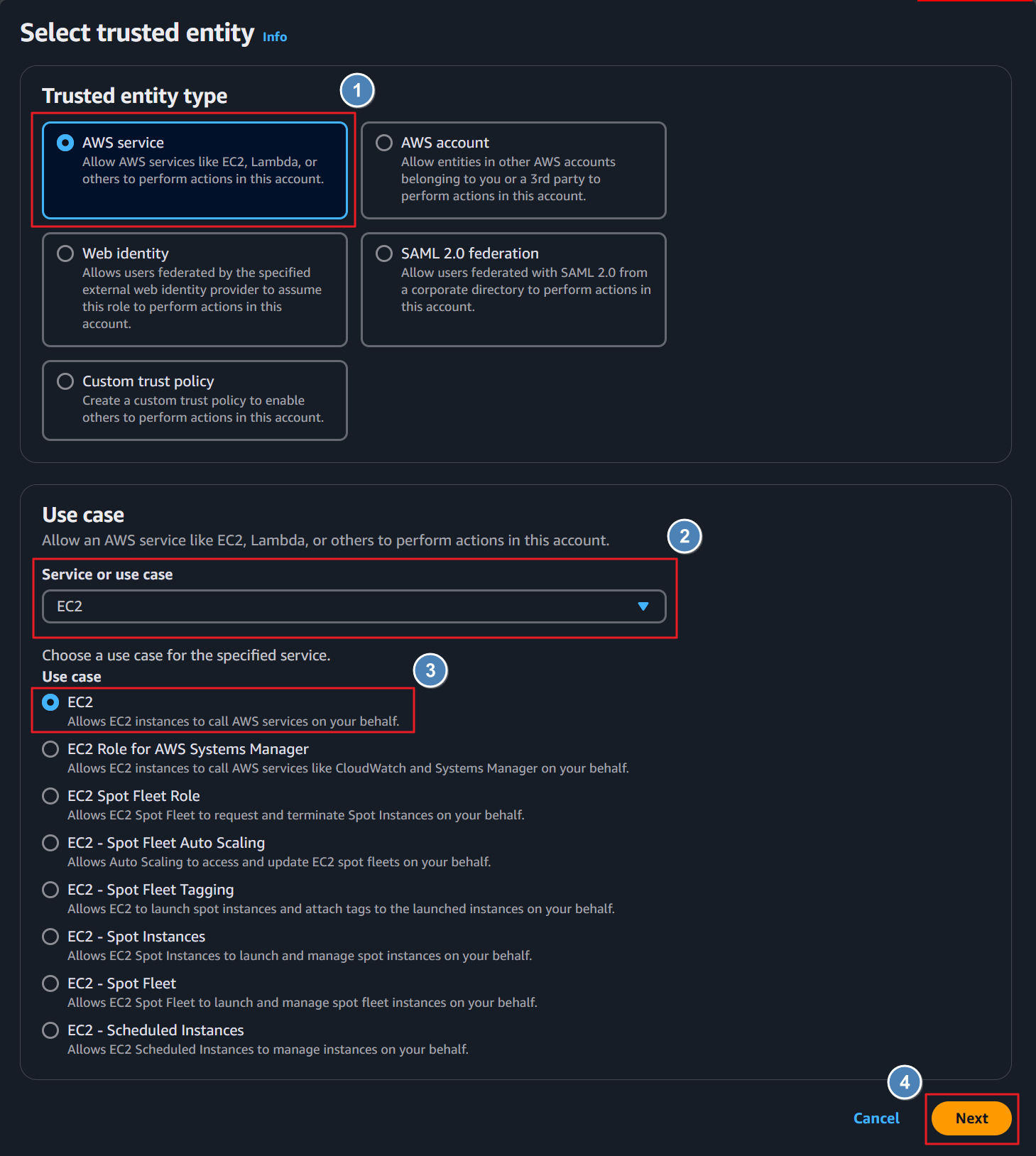

- 選擇 EC2 服務作為 IAM Role 綁定之標的

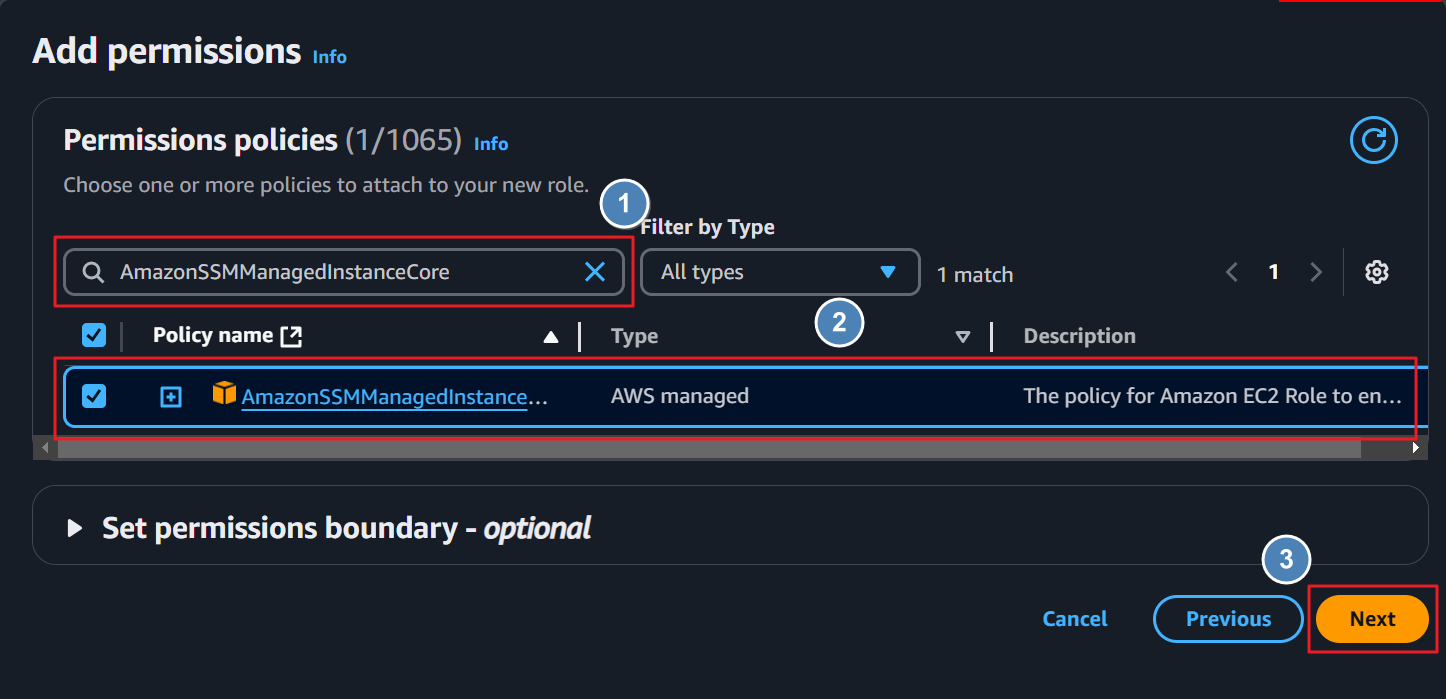

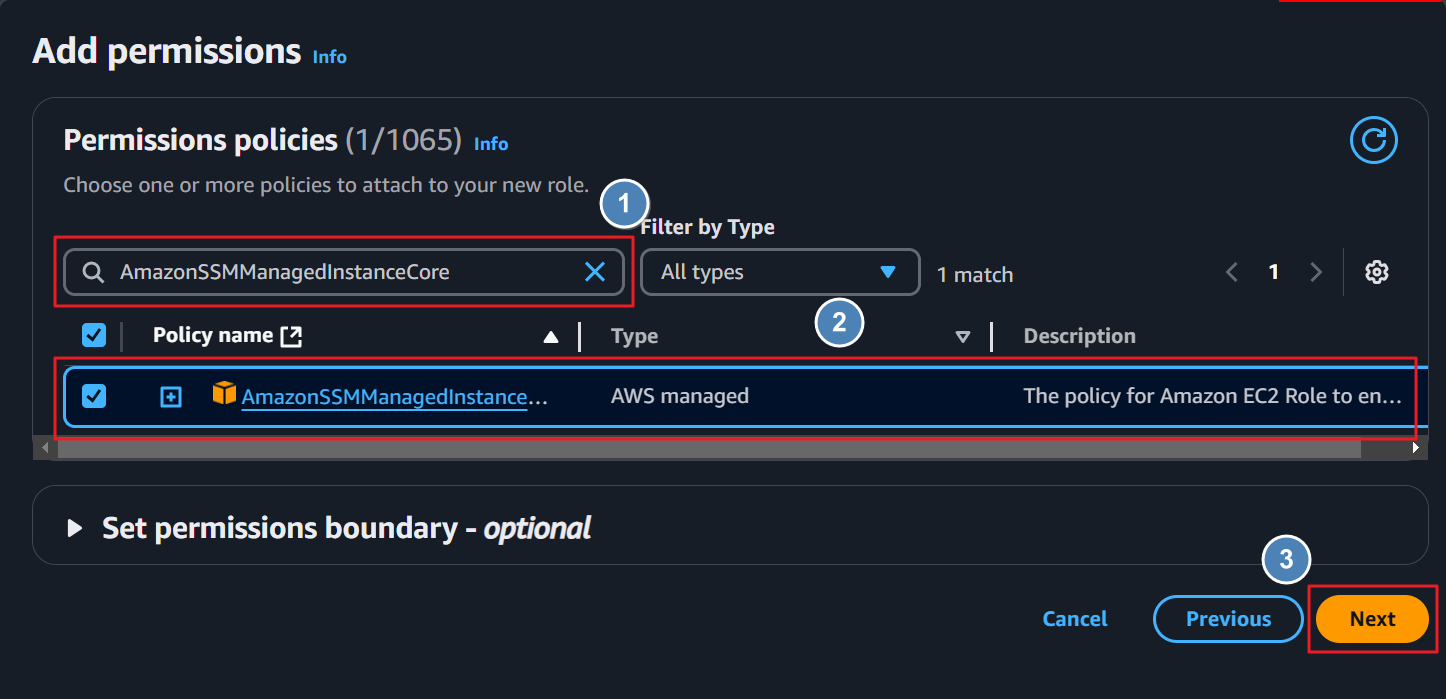

- 選擇名稱為 AmazonSSMManagedInstanceCore 的 IAM Policy

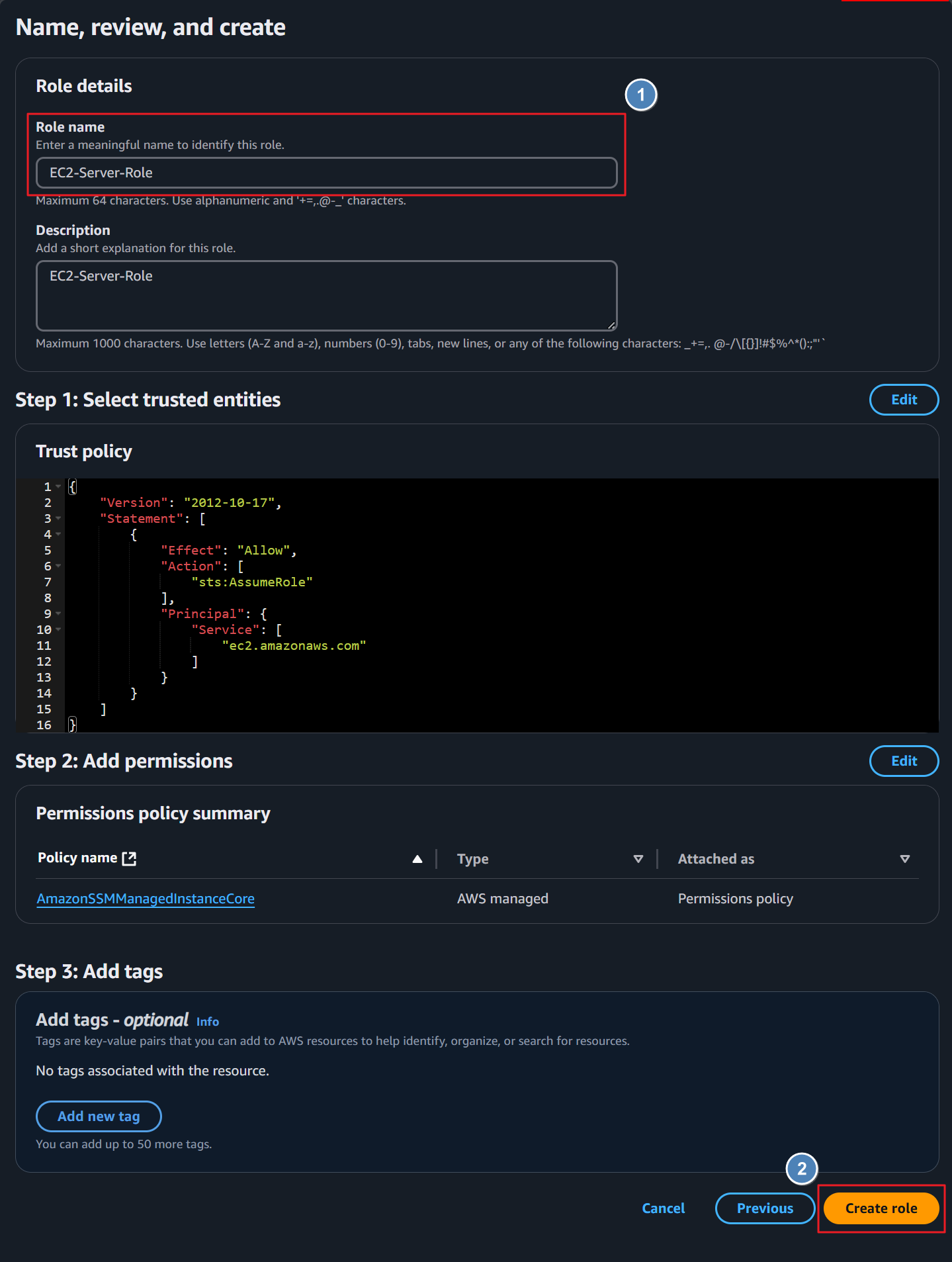

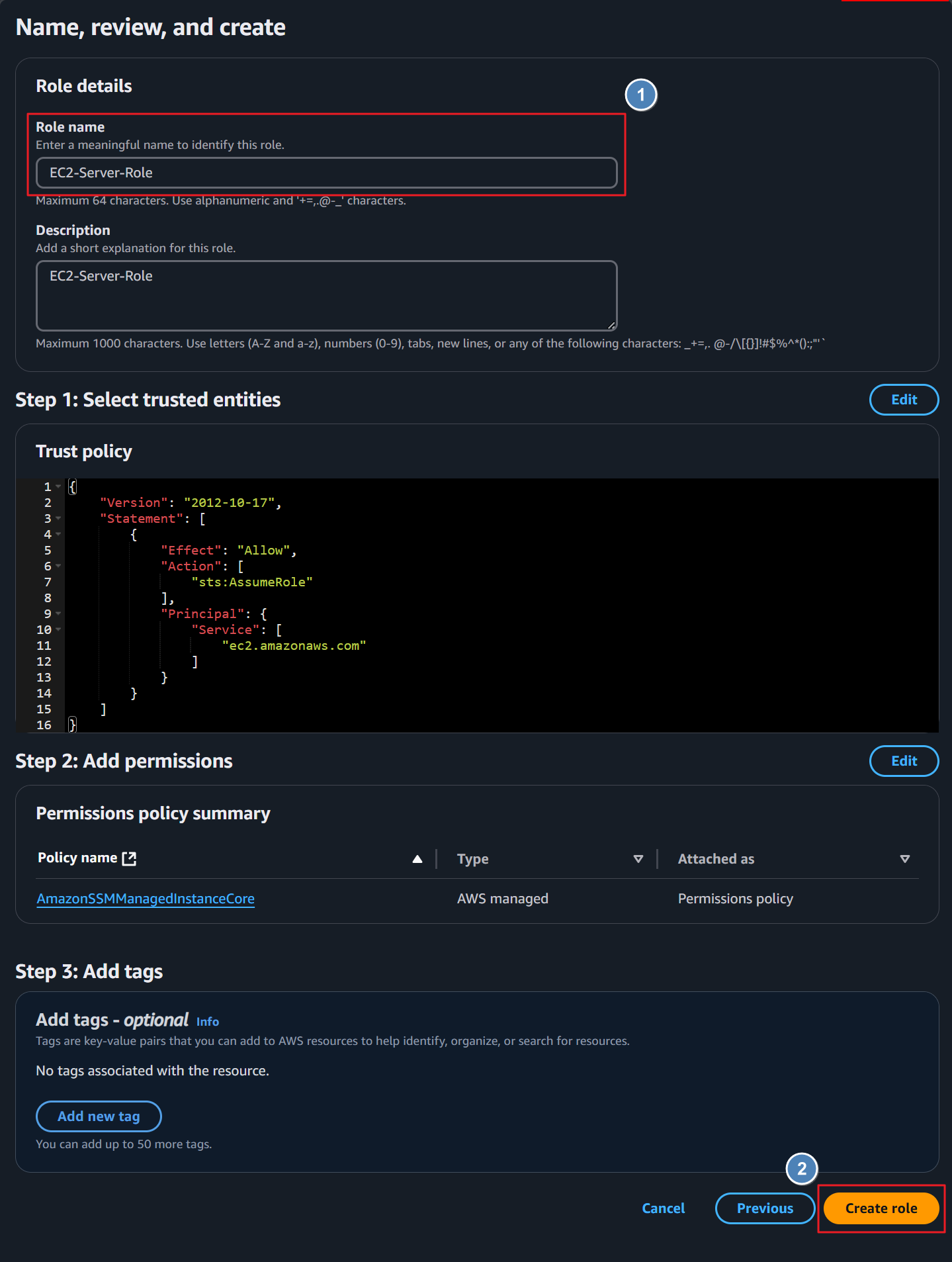

- 設定 IAM Role 名稱,並建立 IAM Role

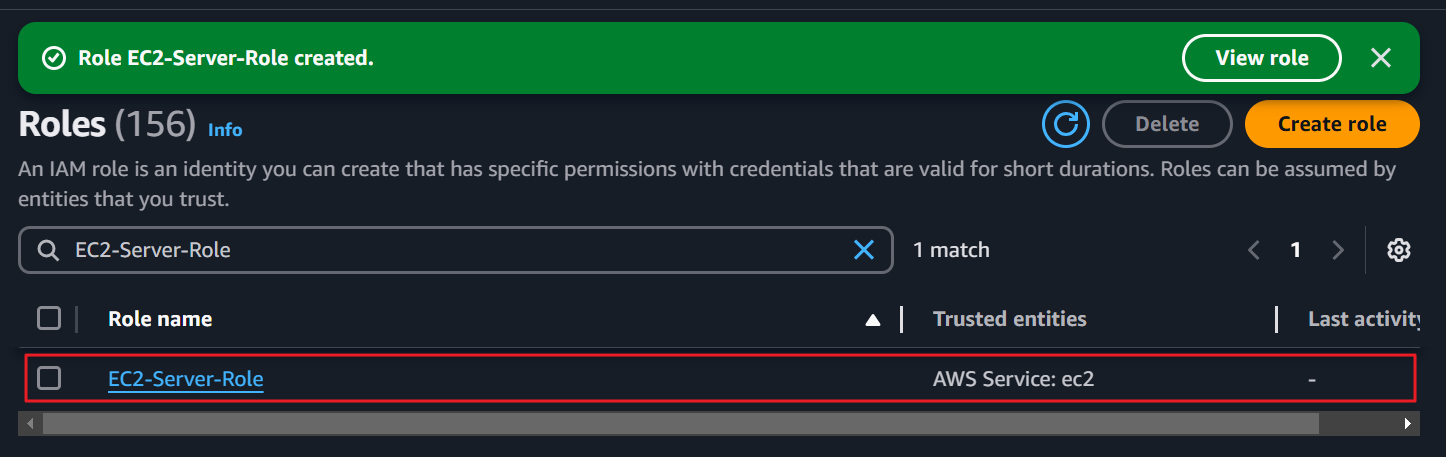

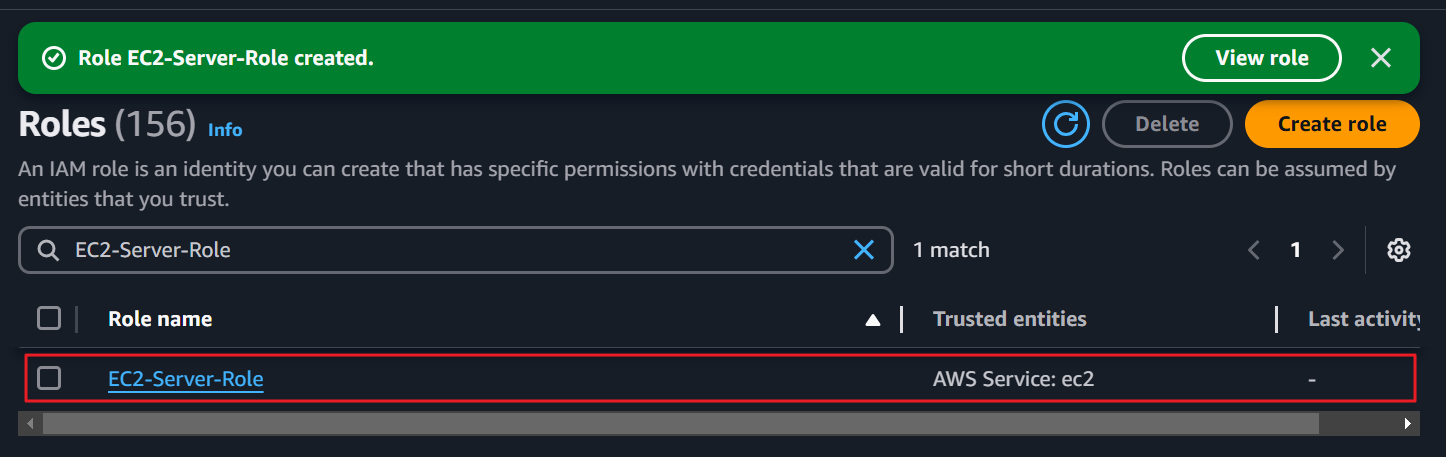

- 建立成功

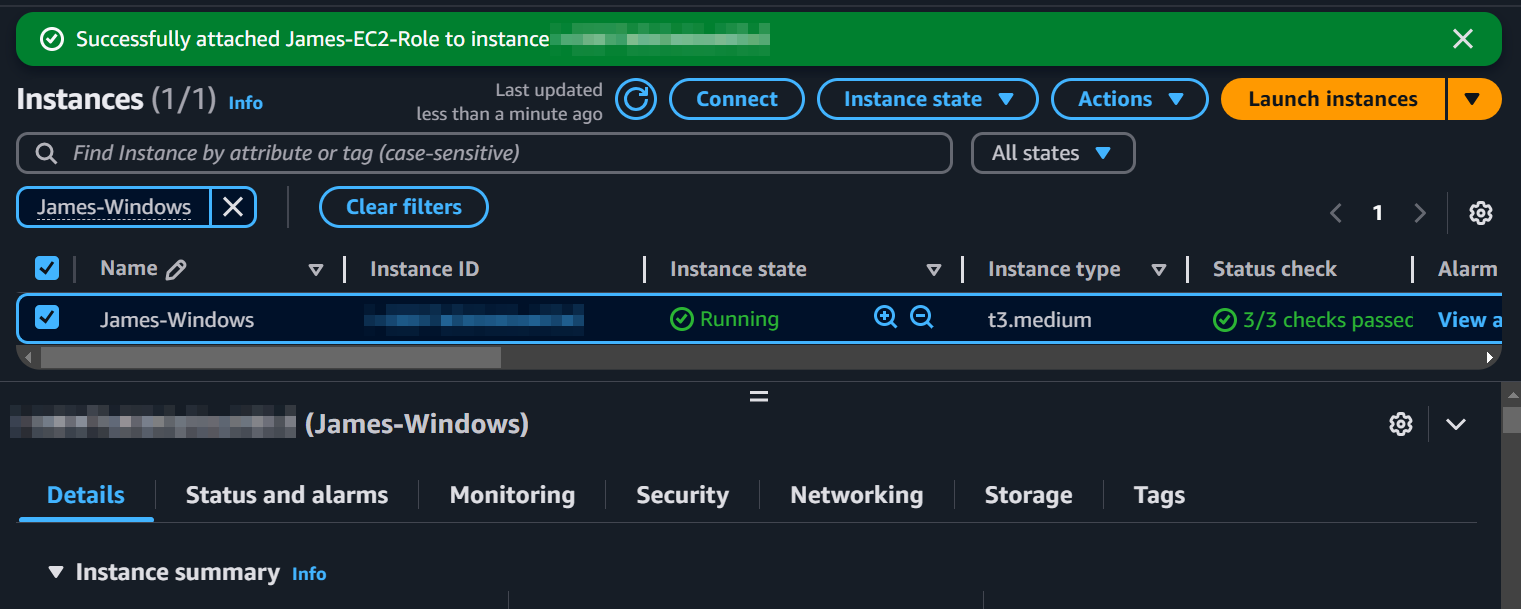

EC2 綁定 IAM Role

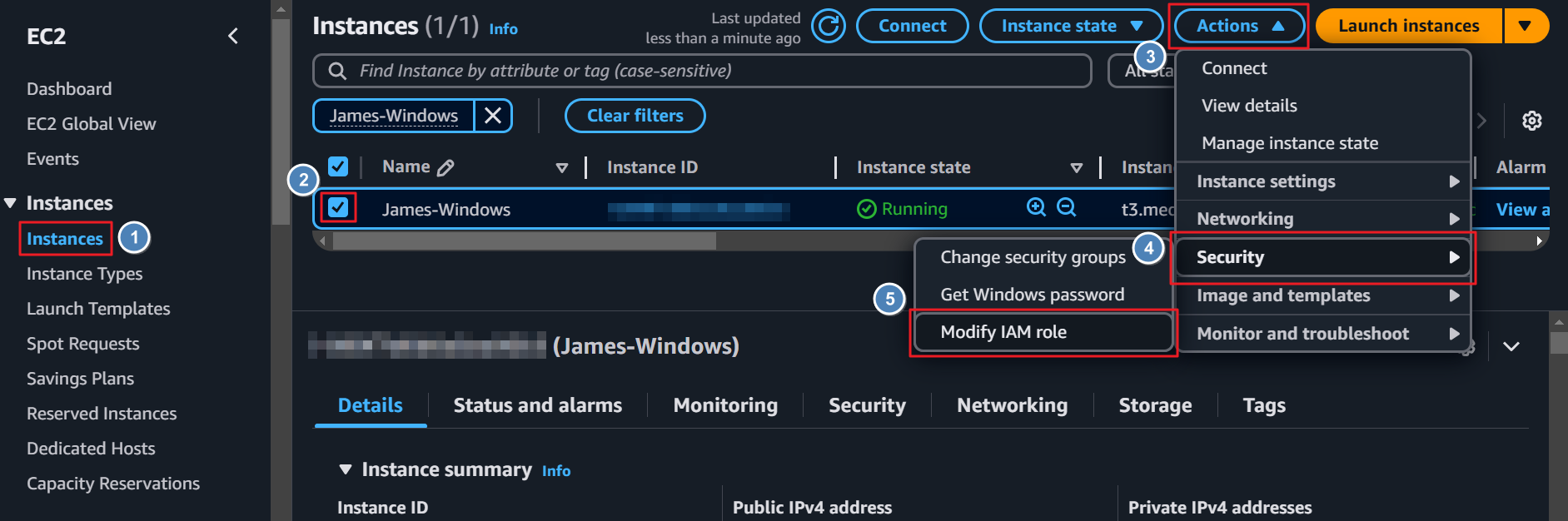

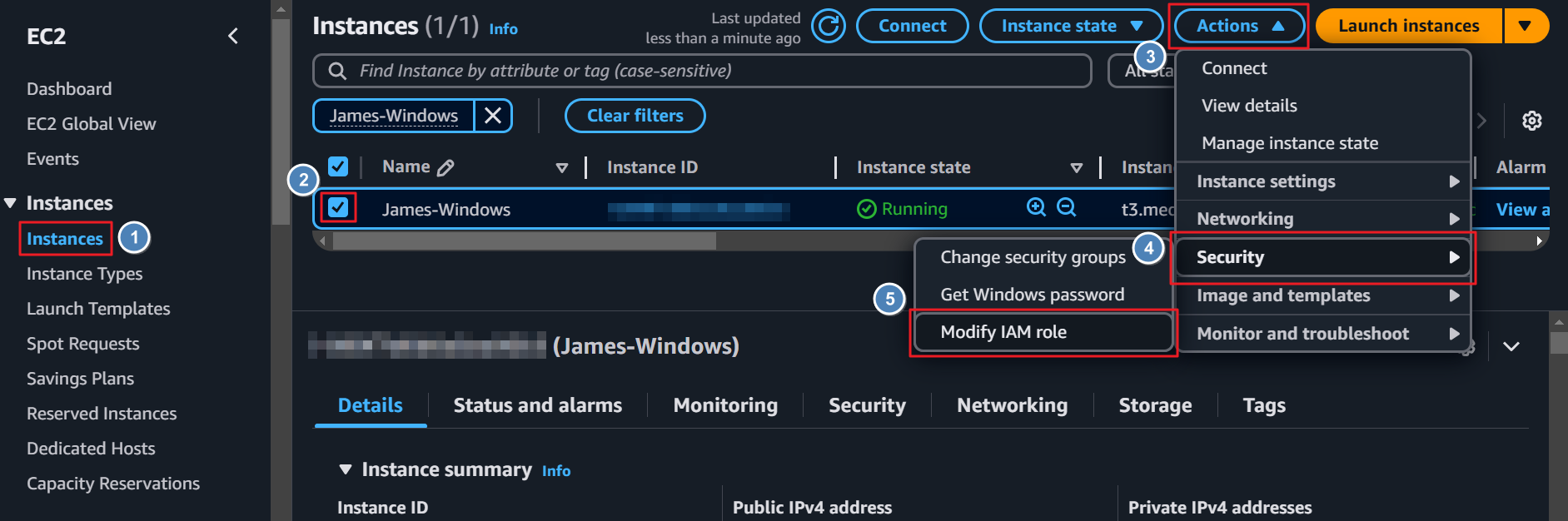

- 至 AWS EC2 服務,Instances 介面,選擇要綁定 IAM Role 的 EC2 instance,點擊 Modify IAM role

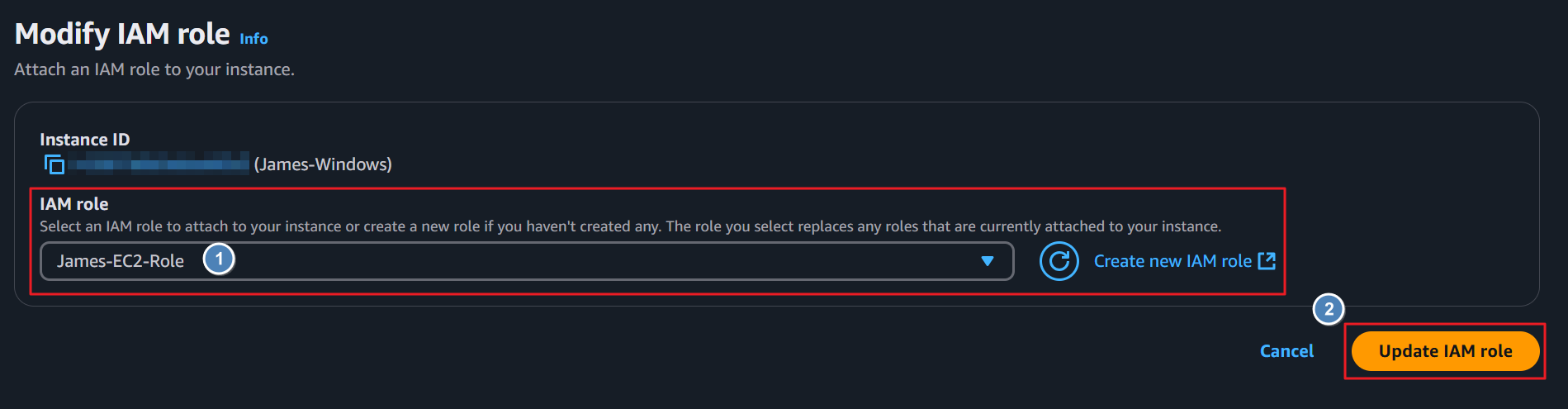

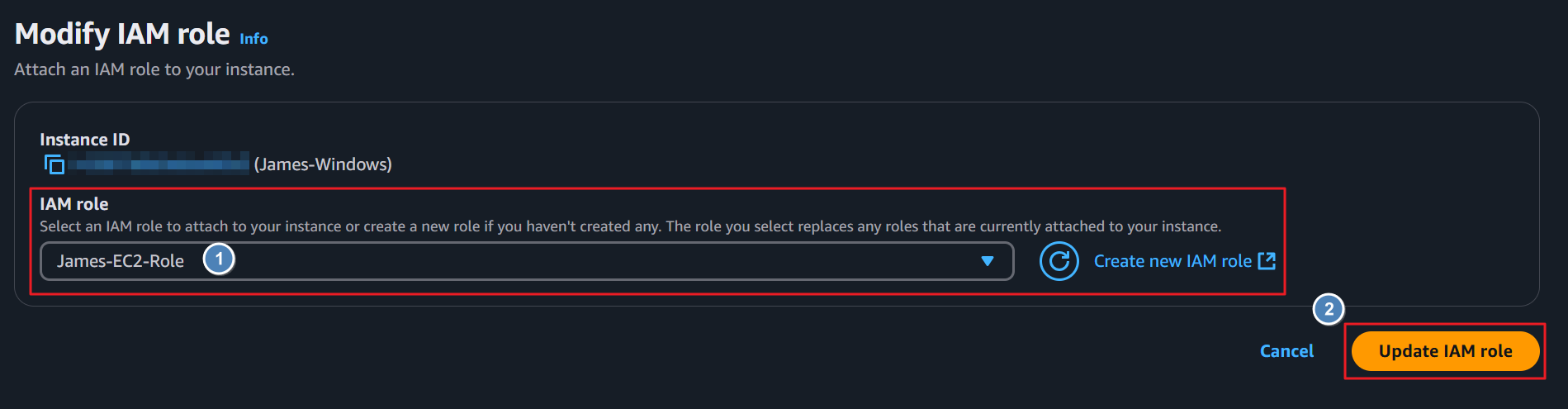

- 選擇剛剛建立的 IAM Role

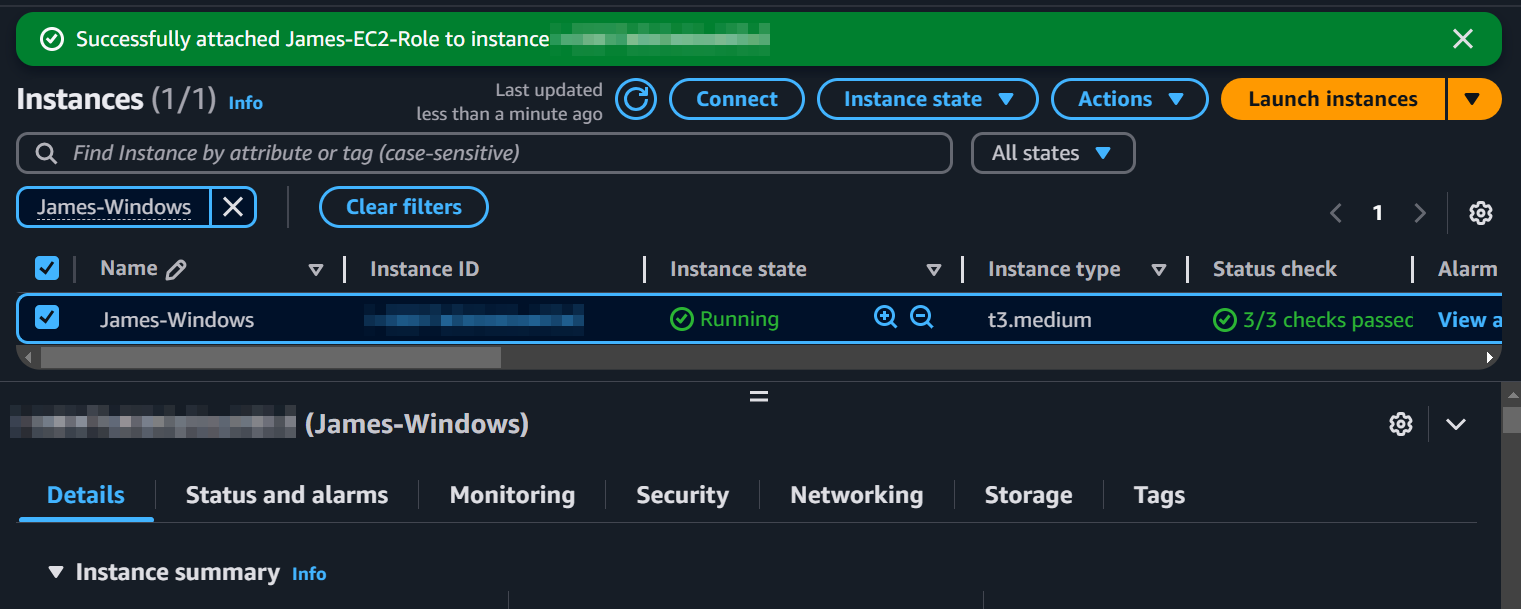

- 上方可看到成功綁定的提示,確認成功綁定 IAM Role

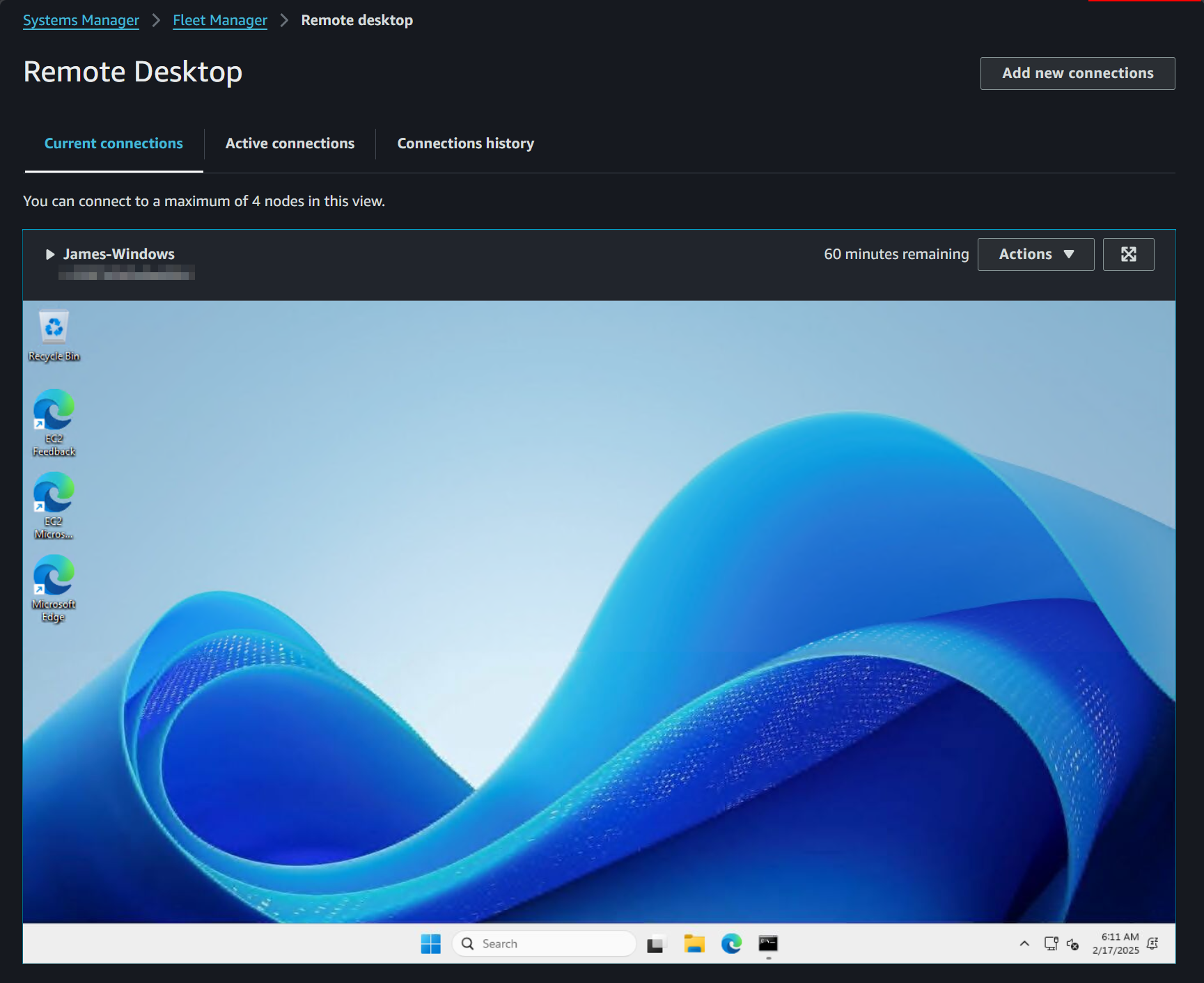

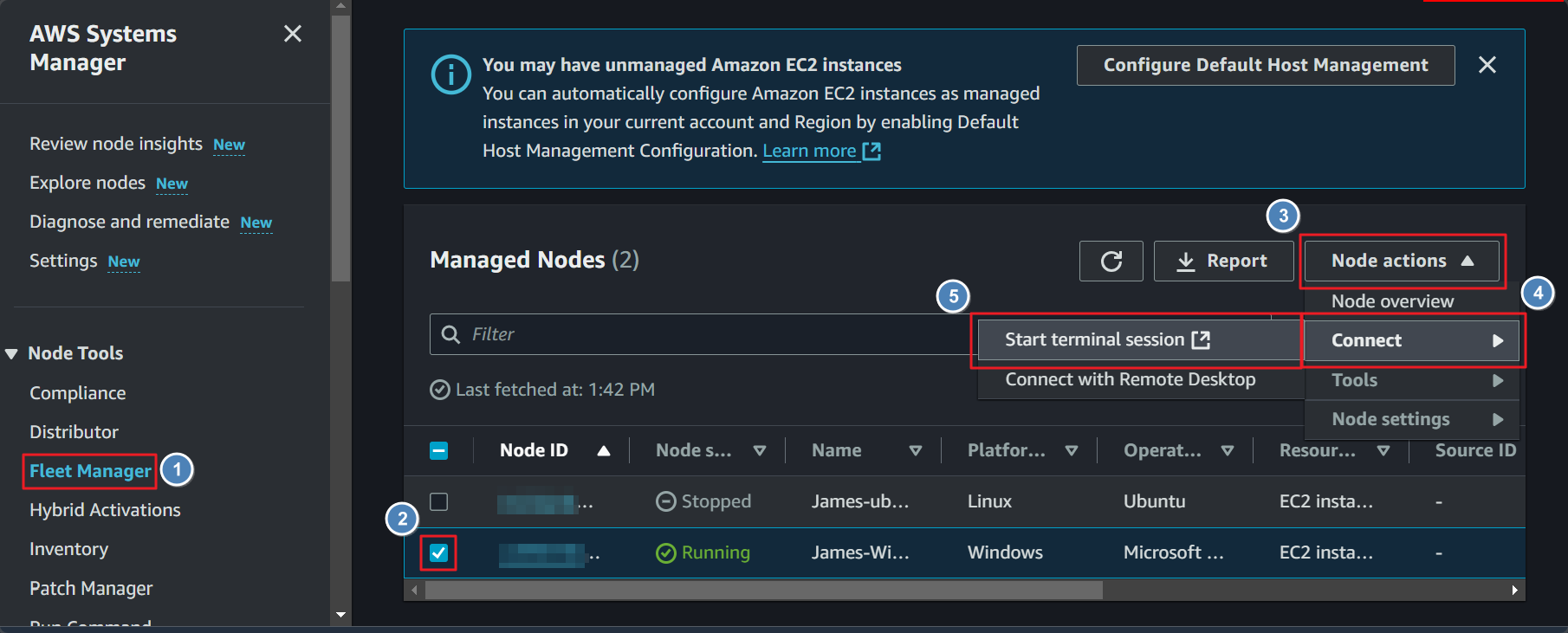

登入 EC2

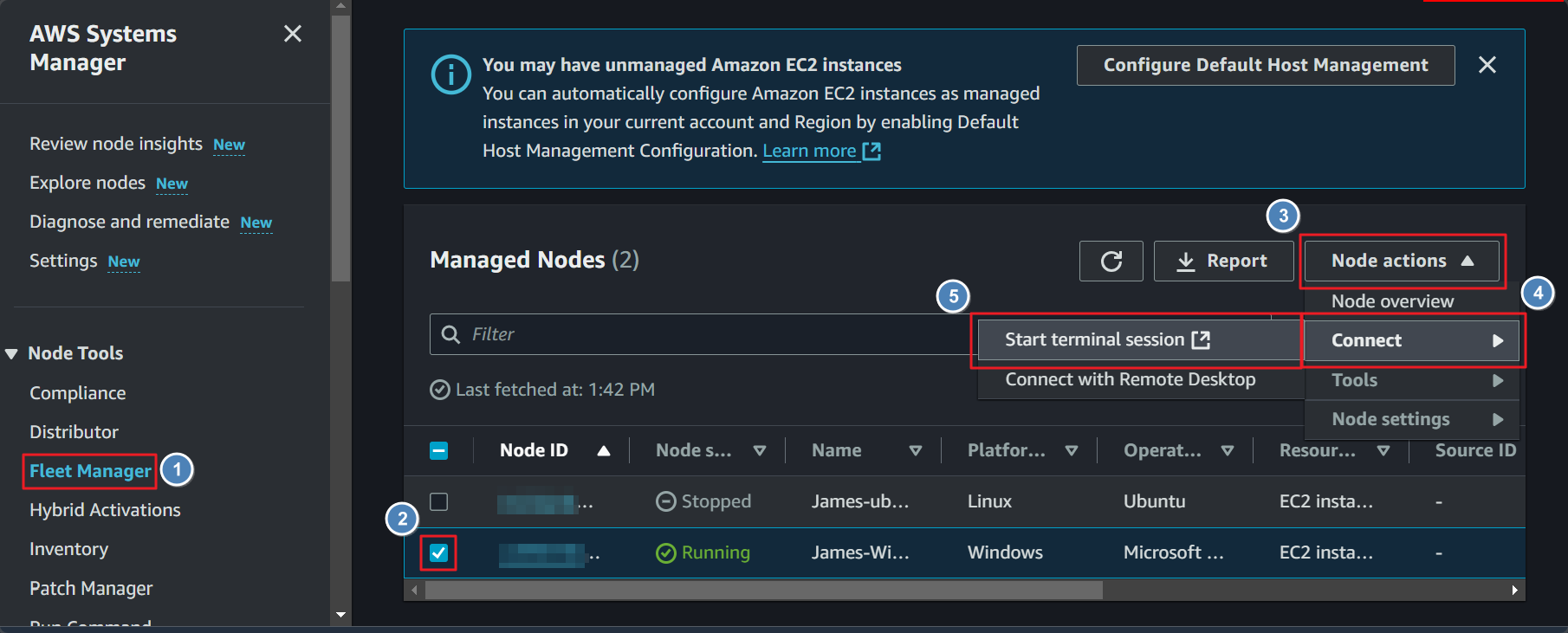

- 至 AWS Systems Manager 服務,Fleet Manager 介面,勾選要登入的 EC2 instance,點擊 Start terminal session,開啟終端顯示畫面

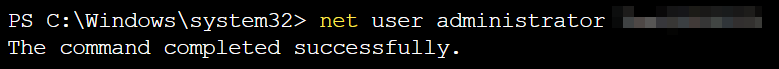

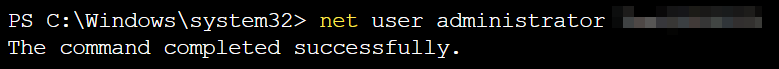

- 輸入下列指令,更新 Administrator 密碼

net user administrator <Password>

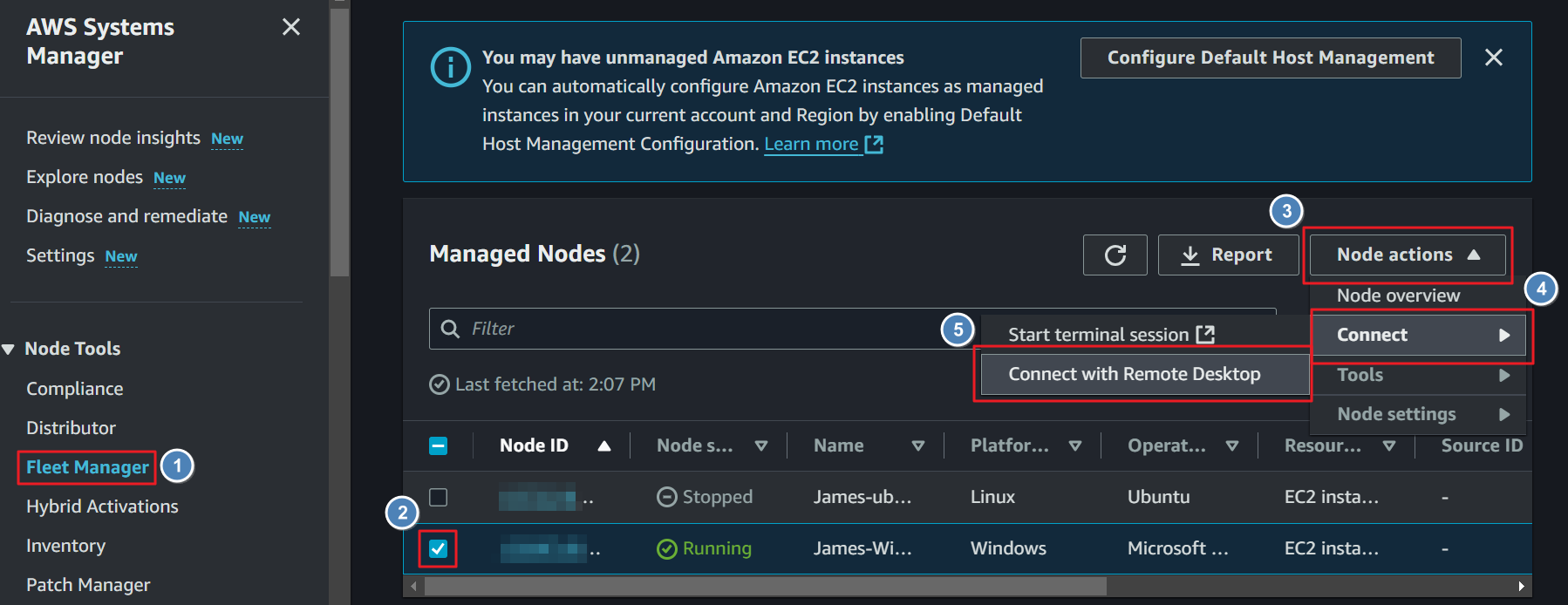

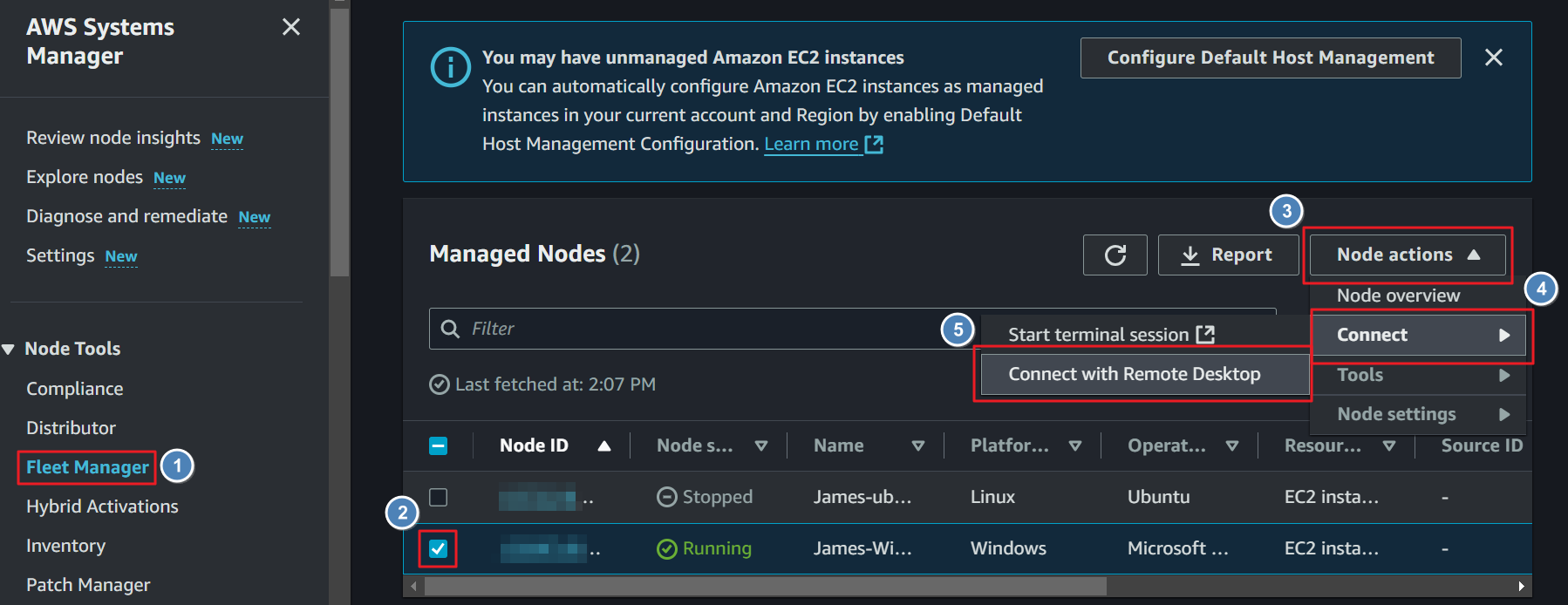

- 回到 Fleet Manager 畫面,點擊 Connect with Remote Desktop

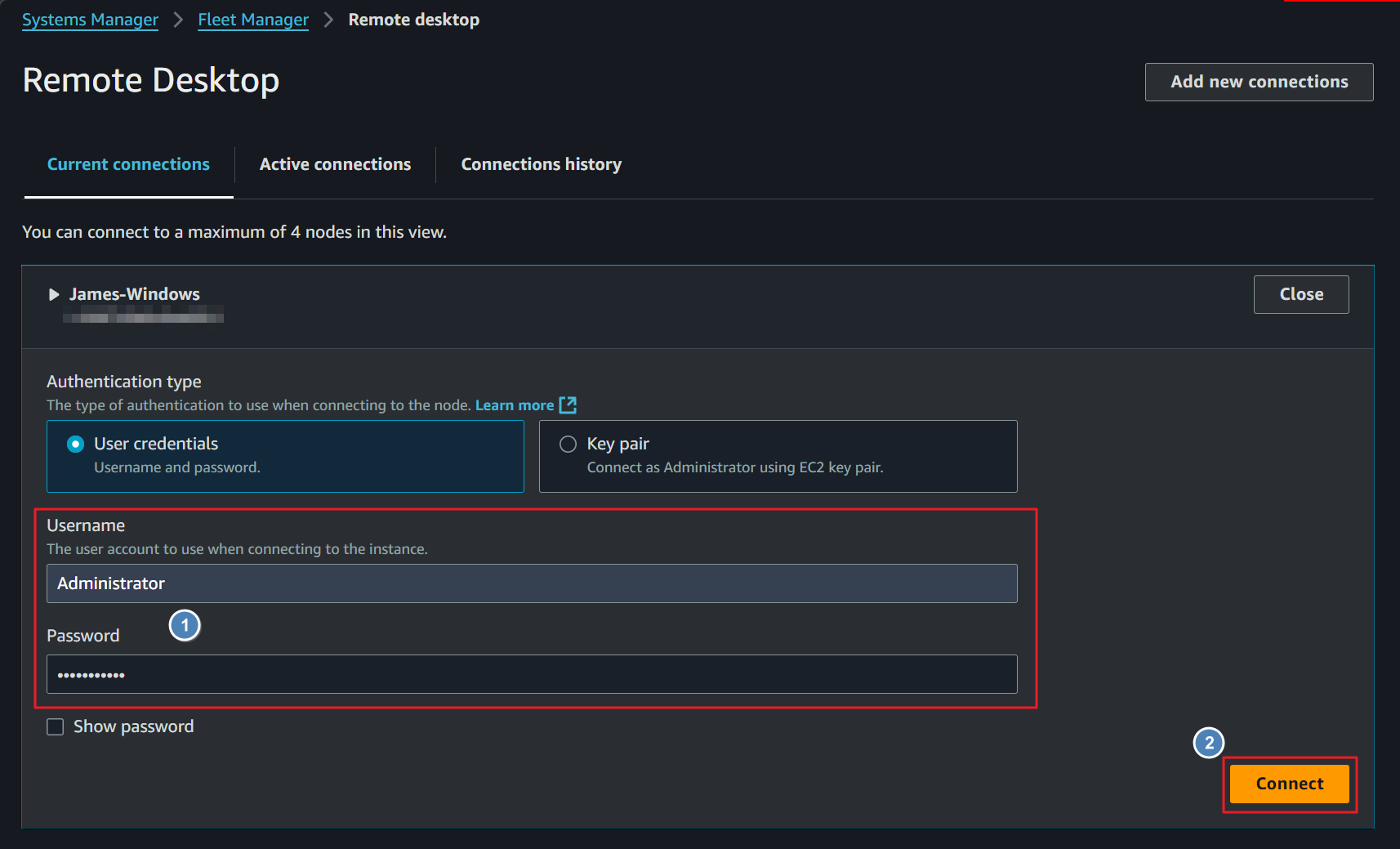

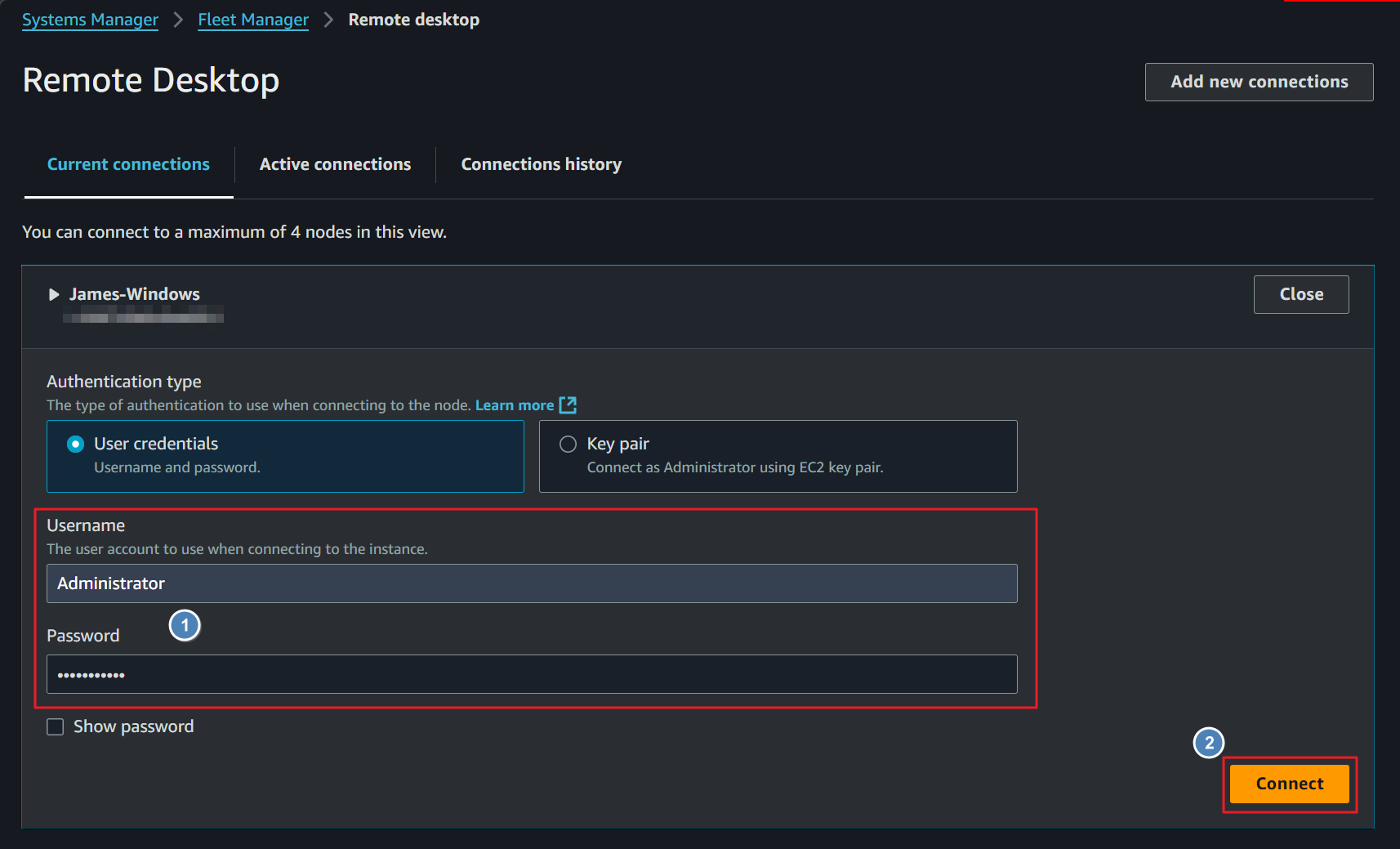

- 輸入先前設定的使用者名稱及密碼

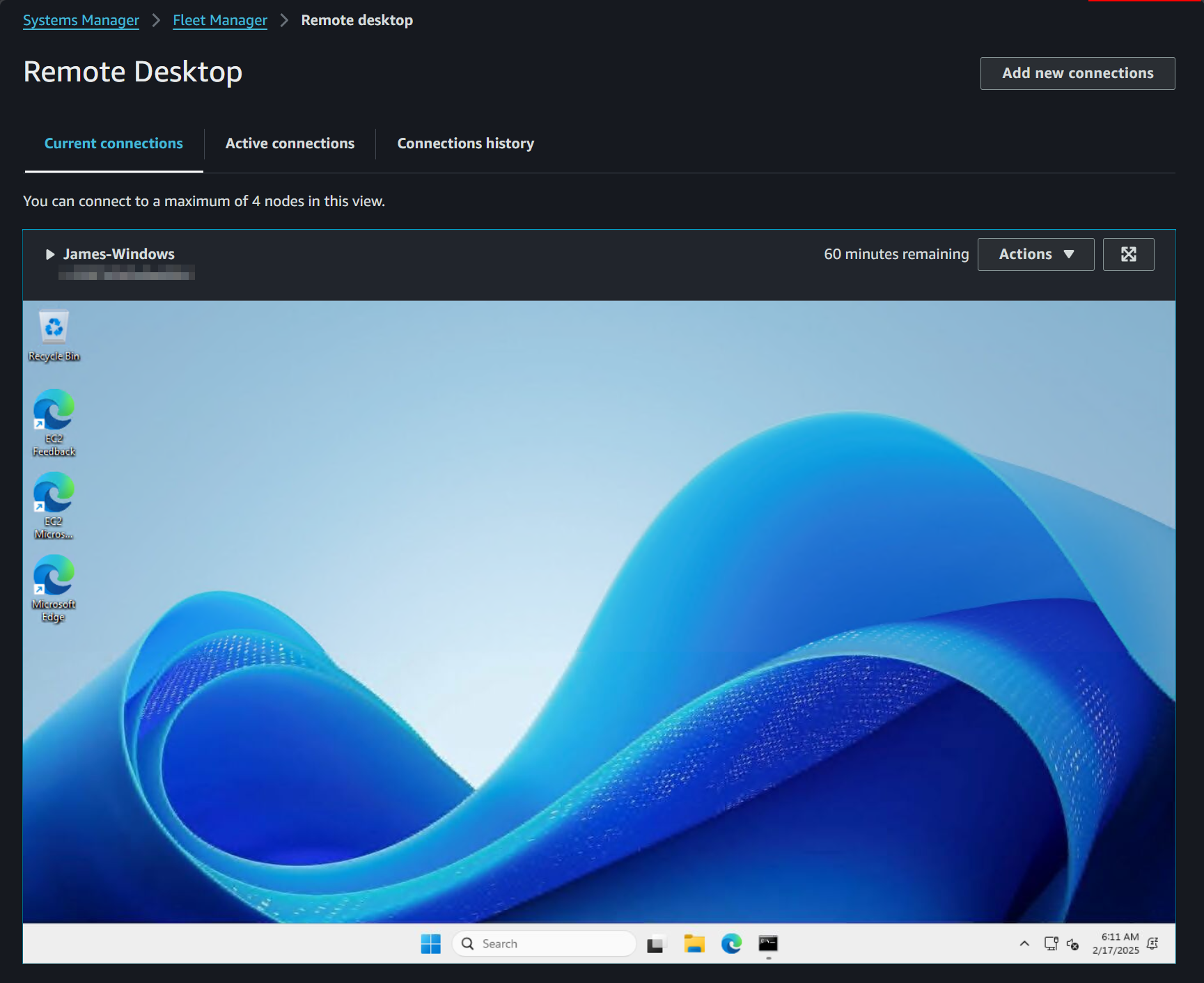

- 成功登入 Windows server

結語

透過 Session Manager,AWS 使用者可以實現更安全且高效的 EC2 管理方式,不再依賴金鑰檔案,降低了金鑰外洩的風險。

同時,Session Manager 的集中化管理功能,讓使用者能輕鬆追蹤登入活動並符合企業的資安要求。未來,隨著雲端技術的不斷發展,這樣的無金鑰登入模式將可能成為更多企業採用的資安標準,為雲端環境的安全運營提供更強有力的保障。

希望這篇文章能啟發您更進一步的學習和研究,感謝您耐心閱讀。如果您有任何相關問題或想要討論,請隨時寄信給我,我們一起來探討吧!